Kötü şöhretli Emotet botnet 6 ay boyunca neredeyse hiç etkinlik göstermedi ve şimdi kötü niyetli spam dağıtıyor. Ayrıntılara dalalım ve kötü şöhretli kötü amaçlı yazılımla mücadele etmek için bilmeniz gereken her şeyi tartışalım.

Neden herkes Emotet’ten korkuyor?

İfade şimdiye kadar yaratılmış en tehlikeli truva atlarından biridir. Kötü amaçlı yazılım, ölçeği ve karmaşıklığı arttıkça çok yıkıcı bir program haline geldi. Kurban, spam e-posta kampanyalarına maruz kalan kurumsal kullanıcılardan özel kullanıcılara kadar herkes olabilir.

Botnet, kötü amaçlı Excel veya Word belgeleri içeren kimlik avı yoluyla dağıtılır. Kullanıcılar bu belgeleri açıp makroları etkinleştirdiğinde, Emotet DLL indirilir ve ardından belleğe yüklenir.

E-posta adreslerini arar ve spam kampanyaları için onları çalar. Ayrıca botnet, Cobalt Strike veya fidye yazılımına yol açan diğer saldırılar gibi ek yükler düşürür.

Emotet’in polimorfik doğası ve içerdiği birçok modül, kötü amaçlı yazılımın tanımlanmasını zorlaştırır. Emotet ekibi, mevcut tespit kurallarının uygulanamayacağından emin olmak için taktiklerini, tekniklerini ve prosedürlerini sürekli olarak değiştirir. Kötü amaçlı yazılım, virüslü sistemde görünmez kalma stratejisinin bir parçası olarak, birden çok adım kullanarak fazladan yükler indirir.

Emotet davranışının sonuçları siber güvenlik uzmanları için yıkıcıdır: kötü amaçlı yazılımın kaldırılması neredeyse imkansızdır. Hızla yayılır, hatalı göstergeler üretir ve saldırganların ihtiyaçlarına göre uyum sağlar.

Emotet yıllar içinde nasıl gelişti?

Emotet, gelişmiş ve sürekli değişen modüler bir botnet’tir. Kötü amaçlı yazılım, yolculuğuna 2014 yılında basit bir bankacılık truva atı olarak başladı. Ancak o zamandan beri bir dizi farklı özellik, modül ve kampanya edindi:

- 2014. Para transferi, spam posta, DDoS ve adres defteri çalma modülleri.

- 2015. Kaçınma işlevi.

- 2016. Posta istenmeyen postası, RIG 4.0 istismar kiti, diğer truva atlarının teslimi.

- 2017. Bir yayıcı ve adres defteri hırsızı modülü.

- 2021. XLS kötü amaçlı şablonları, Cobalt Strike tarafından bırakılan MSHTA’yı kullanır.

- 2022. Bazı özellikler aynı kaldı, ancak bu yıl birkaç güncelleme de getirdi.

Bu eğilim, Emotet’in sık sık “tatillere” ve hatta resmi olarak kapanmasına rağmen hiçbir yere gitmediğini kanıtlıyor. Kötü amaçlı yazılım hızla gelişir ve her şeye uyum sağlar.

Yeni bir Emotet 2022 sürümü hangi özellikleri kazandı?

Neredeyse yarım yıllık bir aradan sonra Emotet botnet daha da güçlü bir şekilde geri döndü. İşte yeni bir 2022 sürümü hakkında bilmeniz gerekenler:

- Modüler bir bankacılık truva atı olan IcedID’yi düşürür.

- Kötü amaçlı yazılım, cüzdan verilerini çalan bir madenci olan XMRig’i yükler.

- Truva atının ikili değişiklikleri var.

- Emotet, 64 bitlik bir kod tabanı kullanarak algılamayı atlar.

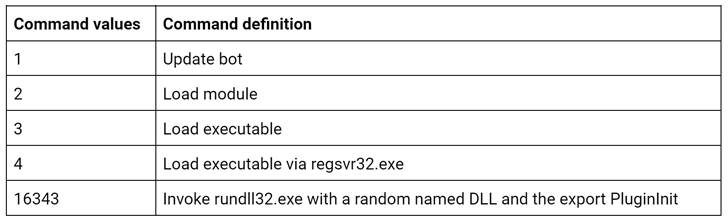

- Yeni bir sürüm yeni komutlar kullanır:

Rundll32.exe’yi rasgele adlı bir DLL ile çağırın ve PluginInit’i dışa aktarın

- Emotet’in amacı, Google Chrome ve diğer tarayıcılardan kimlik bilgileri almaktır.

- Şirket verilerini toplamak için SMB protokolünün kullanılması da hedefleniyor

- Altı ay önce olduğu gibi botnet, XLS kötü amaçlı yemlerini kullanıyor, ancak bu sefer yenisini benimsedi:

| Emotet’in Excel cazibesi |

İfade nasıl tespit edilir?

Emotet’in ana zorluğu, onu sistemde hızlı ve doğru bir şekilde tespit etmektir. Bunun yanı sıra, bir kötü amaçlı yazılım analisti, gelecekteki saldırıları önlemek ve olası kayıpları önlemek için botnet’in davranışını anlamalıdır.

Uzun geliştirme öyküsü ile Emotet, kaçırma önleme stratejisinde adım attı. Süreç yürütme zincirinin evrimi ve virüslü sistem içindeki kötü amaçlı yazılım etkinliği değişiklikleri sayesinde, kötü amaçlı yazılım algılama tekniklerini büyük ölçüde değiştirdi.

Örneğin, 2018’de, sürecin adına bakarak bu bankacıyı tespit etmek mümkündü – bu, aşağıdakilerden biriydi:

eventwrap, implrandom, turnavatar, sounder, archivesymbol, wabmetagen, msrasteps, secmsi, crsdcard, dar satın alma, smxsel, watchvsgd, mfidlisvc, searchatsd, lpiograd, noticesman, appxmware, sansidaho

Daha sonra, 2020’nin ilk çeyreğinde, Emotet kayıt defterinde belirli bir anahtar oluşturmaya başladı – HKEY_CURRENT_USERSOFTWAREMICROSOFTWINDOWSCURRENTVERSIONEXPLORER anahtarına 8 sembol uzunluğunda (harfler ve karakterler) yazar.

Elbette, Suricata kuralları bu kötü amaçlı yazılımı her zaman tanımlar, ancak kuralların güncellenmesi gerektiğinden algılama sistemleri genellikle ilk dalganın ötesinde devam eder.

Bu bankacıyı tespit etmenin bir başka yolu da onun kötü amaçlı belgeleriydi – dolandırıcılar, içinde gramer hataları olsa bile belirli şablonlar ve yemler kullanır. Emotet’i tespit etmenin en güvenilir yollarından biri YARA kuralları gereğidir.

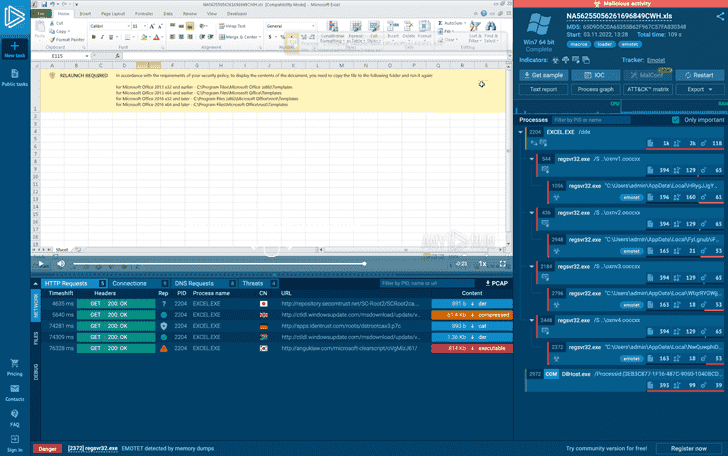

Kötü amaçlı yazılımların kaçırma önleme tekniklerinin üstesinden gelmek ve botnet’i ele geçirmek için bu amaç için en uygun araç olarak bir kötü amaçlı yazılım sanal alanını kullanın. İçinde HERHANGİ BİR ÇALIŞTIRyalnızca kötü amaçlı nesneleri algılayamaz, izleyemez ve analiz edemez, aynı zamanda örnekten önceden çıkarılmış yapılandırmaları da alabilirsiniz.

Yalnızca Emotet analizi için kullandığınız bazı özellikler vardır:

- FakeNet ile kötü amaçlı bir örneğin C2 bağlantılarını açığa çıkarın

- botnet’i başarılı bir şekilde tanımlamak için Suricata ve YARA kural setlerini kullanın

- Örneğin bellek dökümünden çıkarılan C2 sunucuları, anahtarlar ve dizeler hakkında veri alın

- yeni kötü amaçlı yazılımların IOC’lerini toplayın

Araç, başarılı araştırmaların hızlı ve hassas bir şekilde gerçekleştirilmesine yardımcı olur, böylece kötü amaçlı yazılım analistleri değerli zamandan tasarruf edebilir.

ANY.RUN sandbox, inanılmaz fırsatlar hazırladı Kara Cuma 2022! Kötü amaçlı yazılım analizinizi hızlandırmak ve paradan tasarruf etmek için şimdi en iyi zaman! Ödeme özel teklifler premium planları için ancak sınırlı bir süre için – 22-29 Kasım 2022.

Emotet, tam işlevsellik ve tutarlı bir takip yükü teslimi göstermedi. Siber güvenliğinizi iyileştirmek ve bu botnet’i etkili bir şekilde tespit etmek için ANY.RUN çevrimiçi kötü amaçlı yazılım sanal alanı gibi modern araçları kullanın. Güvende kalın ve iyi bir tehdit avı yapın!