Kuzey Kore hükümetine bağlı bilgisayar korsanlarının, Almanya, Brezilya, Hindistan, İtalya, Meksika, İsviçre, Suudi Arabistan, Türkiye ve ABD’de çok çeşitli endüstrileri hedef alan Dtrack olarak bilinen bir arka kapının güncellenmiş bir sürümünü kullandığı gözlemlendi.

Kaspersky araştırmacıları Konstantin Zykov ve Jornt van der Wiel, “Dtrack, suçluların kurban ana bilgisayardaki dosyaları yüklemesine, indirmesine, başlatmasına veya silmesine izin veriyor.” söz konusu bir raporda.

Mağduriyet kalıpları, Avrupa ve Latin Amerika’ya doğru bir genişlemeye işaret ediyor. Kötü amaçlı yazılımın hedef aldığı sektörler, eğitim, kimyasal üretim, devlet araştırma merkezleri ve politika enstitüleri, BT hizmet sağlayıcıları, kamu hizmeti sağlayıcıları ve telekomünikasyon firmalarıdır.

Valefor ve Preft olarak da adlandırılan Dtrack, grubun bir alt grubu olan Andariel’in eseridir. Lazarus ulus-devlet tehdit aktörü bu, Troy Operasyonu, Silent Chollima ve Stonefly takma adlarını kullanan daha geniş siber güvenlik topluluğu tarafından halka açık bir şekilde izleniyor.

Eylül 2019’da keşfedilen kötü amaçlı yazılım, daha önce Hindistan’daki bir nükleer santrali hedef alan bir siber saldırıda konuşlandırılmıştı ve daha yakın zamanda Maui fidye yazılımı saldırılarının bir parçası olarak Dtrack kullanılarak izinsiz girişler yapılmıştı.

Endüstriyel siber güvenlik şirketi Dragos o zamandan beri nükleer tesis saldırısını çağırdığı bir tehdit aktörüne bağladı. WASSONİTgüvenliği ihlal edilmiş ağa uzaktan erişim için Dtrack kullanımına işaret ediyor.

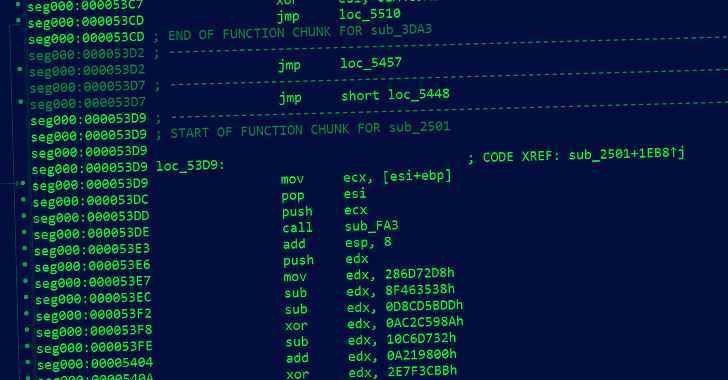

Kaspersky tarafından gözlemlenen en son değişiklikler, implantın meşru görünen bir program içindeki varlığını nasıl gizlediğiyle ilgilidir (“NvContainer.exe” veya “XColorHexagonCtrlTest.exe“) ve analizi daha zor hale getirmek için tasarlanmış üç katmanlı şifreleme ve karartma kullanımı.

Şifre çözmenin ardından son yük, daha sonra Windows Dosya Gezgini işlemine (“explorer.exe”) adı verilen bir teknik kullanılarak enjekte edilir. süreç oyuk. Dtrack aracılığıyla indirilen modüller arasında en önemlisi, bir keylogger’ın yanı sıra ekran görüntülerini yakalamaya ve sistem bilgilerini toplamaya yönelik araçlardır.

Araştırmacılar, “Dtrack arka kapısı, Lazarus grubu tarafından aktif olarak kullanılmaya devam ediyor” dedi. “Kötü amaçlı yazılımın paketlenme biçimindeki değişiklikler, Lazarus’un Dtrack’i hala önemli bir varlık olarak gördüğünü gösteriyor.”