Hassas bilgileri toplamak ve nerede olduklarını izlemek için tasarlanmış Android casus yazılım araçlarıyla Çin’deki ve başka yerlerdeki Uygur topluluğunu hedef alan uzun süredir devam eden iki gözetim kampanyası bulundu.

Bu, BadBazaar adlı daha önce belgelenmemiş bir kötü amaçlı yazılım türünü ve AY IŞIĞI Eylül 2019’da Toronto Üniversitesi Vatandaş Laboratuvarı’ndan araştırmacılar tarafından.

Lookout, “BadBazaar ve MOONSHINE gibi mobil gözetleme araçları, Sincan’daki yetkililer tarafından ‘suç öncesi’ faaliyetlerin, dini aşırıcılığın veya ayrılıkçılığın göstergesi olarak kabul edilen eylemlerin çoğunu izlemek için kullanılabilir.” söz konusu operasyonların ayrıntılı bir yazısında.

Güvenlik firmasına göre BadBazaar kampanyasının 2018’in sonlarına kadar uzandığı ve iyi huylu video oynatıcılar, haberciler, dini uygulamalar ve hatta TikTok gibi görünen 111 benzersiz uygulama içerdiği söyleniyor.

Bu örnekler Uygurca sosyal medya platformları ve iletişim kanalları aracılığıyla dağıtılırken Lookout, Apple App Store’da Android muadili tarafından temel iPhone bilgilerini toplamak için kullanılan bir sunucuyla iletişim kuran “Uyghur Lughat” adlı bir sözlük uygulaması bulduğunu kaydetti.

iOS uygulaması devam ediyor App Store’da mevcut olacak.

“BadBazaar türevleri genellikle gözetim yeteneklerini, güncellemeleri kendi sunucularından indirerek elde ettiğinden, [command-and-control server]tehdit aktörünün daha sonra iOS örneğini benzer gözetim işlevleriyle güncellemeyi umması mümkündür.”

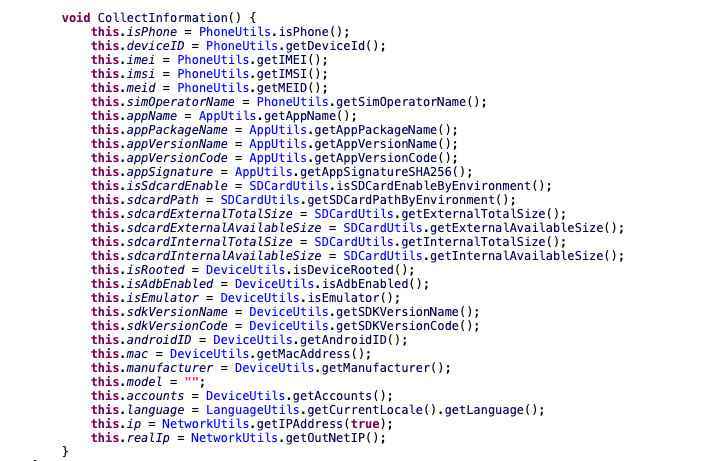

BadBazaar kurulduktan sonra arama günlüklerini, GPS konumlarını, SMS mesajlarını ve ilgilenilen dosyaları toplamasına izin veren çeşitli özelliklerle birlikte gelir; telefon görüşmelerini kaydedin; fotoğraf çekmek; ve önemli cihaz meta verilerini sızdırın.

BadBazaar’ın altyapısının daha fazla analizi, Temmuz 2020’de ortaya çıkan ve bir Android araç setini kullanan etnik azınlığı hedefleyen başka bir casus yazılım operasyonuyla örtüşmeler ortaya çıkardı. DoubleAgent.

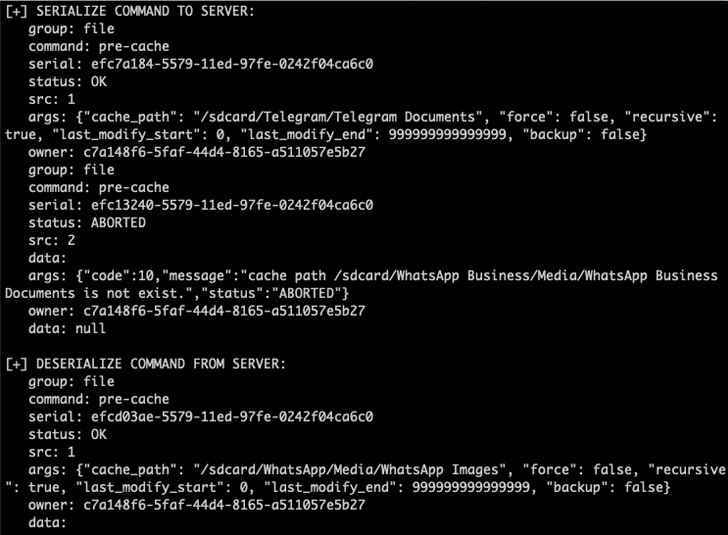

MOONSHINE kullanan saldırılar, Temmuz 2022’den bu yana, ses kaydetmenin ve rastgele dosyaları indirmenin yanı sıra, virüslü cihazlardan kişisel verileri toplamak üzere tasarlanmış 50’den fazla kötü amaçlı uygulama kullandı.

Araştırmacılar, “Bu örneklerin çoğu, WhatsApp veya Telegram gibi popüler sosyal medya platformlarının trojanlı versiyonları veya Müslüman kültürel uygulamaların, Uygur dili araçlarının veya dua uygulamalarının trojanlı versiyonları” dedi.

MOONSHINE Android casus yazılım kitinden yararlanan önceki kötü niyetli siber faaliyetler, Uygurlara karşı saldırılarıyla tanınan Çin merkezli bir ulus devlet kolektifi olan POISON CARP (aka Nazar veya Dünya Empusa) olarak izlenen bir tehdit aktörüne atfedildi.

Bulgular, Check Point’in en az 2015’ten beri MobileOrder adlı bir truva atı kullanan Türk Müslüman topluluğuna yönelik uzun süredir devam eden bir gözetim yazılımı operasyonunun ayrıntılarını açıklamasından bir aydan biraz daha uzun bir süre sonra geldi.

Lookout, “BadBazaar ve MOONSHINE’ın bu yeni çeşitleri, Çin’deki bireyleri gözetleme ve ardından gözaltına alma kampanyalarında kullanılan geniş kapsamlı benzersiz gözetim yazılımı koleksiyonuna katkıda bulunuyor” dedi.

“Hem BadBazaar hem de MOONSHINE’ın geniş dağıtımı ve yeni işlevlerin sunulma hızı, bu ailelerin gelişiminin devam ettiğini ve bu araçlara olan talebin devam ettiğini gösteriyor.”

Gelişme, geçen hafta Google Project Zero’dan gelen bir raporu da takip ediyor. açık isimsiz bir ticari gözetim satıcısının, çekirdek sürümü 4.14.113 çalıştıran bir Exynos çipi ile Samsung telefonlarında üç sıfır gün güvenlik açığını silahlandırdığına dair kanıt. Güvenlik delikleri vardı takılı Mart 2021’de Samsung tarafından.

Bununla birlikte, arama devi, istismarın, kötü niyetli Android uygulamalarının İtalya ve Kazakistan’daki kullanıcıları hedeflemek için kötüye kullanıldığı ve İtalyan şirketi RCS Lab ile bağlantılı Hermit olarak adlandırılan bir implantla kötüye kullanıldığı son uzlaşmalara benzer bir modeli yansıttığını söyledi.