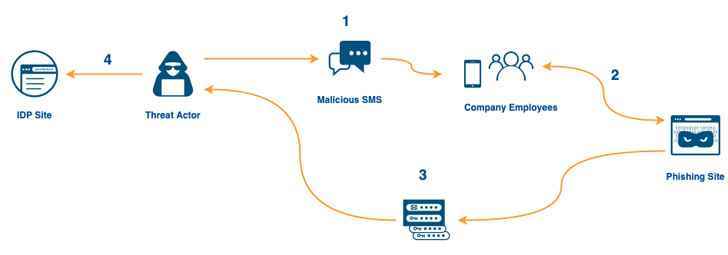

Web altyapı şirketi Cloudflare Salı günü, en az 76 çalışanın ve aile üyelerinin kişisel ve iş telefonlarına Twilio’ya yönelik karmaşık kimlik avı saldırısına benzer özelliklere sahip kısa mesajlar aldığını açıkladı.

Twilio’nun hedef alındığı sıralarda meydana gelen saldırı, T-Mobile tarafından verilen SIM kartlarla ilişkili dört telefon numarasından geldi ve sonuçta başarısız oldu.

Metin mesajları, çalışanları kimlik bilgilerini teslim etmeleri için kandırmak amacıyla “Cloudflare” ve “Okta” anahtar sözcüklerini içeren görünüşte meşru bir alana işaret ediyordu.

Şirket, sahte etki alanının Porkbun aracılığıyla kaydedilmesinin ardından 40 dakikadan kısa bir süre sonra 100’den fazla smishing mesajı dalgasının başladığını ve kimlik avı sayfasının, şüpheli olmayan kullanıcılar tarafından girilen kimlik bilgilerini Telegram aracılığıyla gerçek zamanlı olarak saldırgana iletmek için tasarlandığını belirtti.

Bu aynı zamanda, Saldırının Zamana Dayalı Bir Kerelik Parola (TOTP) sahte açılış sayfasına girilen kodlar benzer bir şekilde iletildi ve saldırganın çalınan şifreler ve TOTP’ler ile oturum açmasını sağladı.

Cloudflare, üç çalışanının kimlik avı planına düştüğünü, ancak uygulamalarına erişmek için gereken FIDO2 uyumlu fiziksel güvenlik anahtarlarının kullanılmasıyla dahili sistemlerinin ihlal edilmesini engelleyebildiğini kaydetti.

Cloudflare, “Sabit anahtarlar kullanıcılara bağlı olduğundan ve kaynak bağlama uyguladığından, bunun gibi karmaşık, gerçek zamanlı bir kimlik avı işlemi bile herhangi bir sistemimizde oturum açmak için gerekli bilgileri toplayamaz.” Dedi.

“Saldırgan, güvenliği ihlal edilmiş kullanıcı adı ve parola bilgileriyle sistemlerimize giriş yapmaya çalışırken, donanım anahtarı gereksinimini aşamadı.”

Dahası, saldırılar sadece kimlik bilgilerini ve TOTP kodlarını çalmakla da kalmadı. Bir çalışanın oturum açma adımını geçmesi durumunda, kimlik avı sayfası, yüklüyse kurbanın sistemine el koymak için kullanılabilecek AnyDesk’in uzaktan erişim yazılımını otomatik olarak indirecek şekilde tasarlandı.

Saldırganın sunucusunu kapatmak için DigitalOcean ile çalışmanın yanı sıra şirket, etkilenen çalışanların kimlik bilgilerini sıfırladığını ve bilinmeyen VPN’lerden, konut proxy’lerinden ve altyapı sağlayıcılarından herhangi bir oturum açmayı önlemek için erişim uygulamasını sıkılaştırdığını söyledi.

Gelişme, Twilio’nun bilinmeyen bilgisayar korsanlarının açıklanmayan sayıda çalışanın kimlik bilgilerini avlamayı başardığını ve müşteri hesaplarını ele geçirmek için kullanarak şirketin dahili sistemlerine yetkisiz erişim sağladığını söylemesinden günler sonra geldi.