Bir Android casus yazılım uygulamasının, virüslü cihazlarda saklanan hassas bilgileri gizlice sifonlamak için bir “Süreç Yöneticisi” hizmeti gibi davrandığı tespit edildi.

İlginç bir şekilde, uygulama — paket adına sahip “com.remote.app” — uzak bir komuta ve kontrol sunucusuyla iletişim kurar, 82.146.35[.]Daha önce Turla olarak bilinen Rusya merkezli hack grubuna ait altyapı olarak tanımlanan 240.

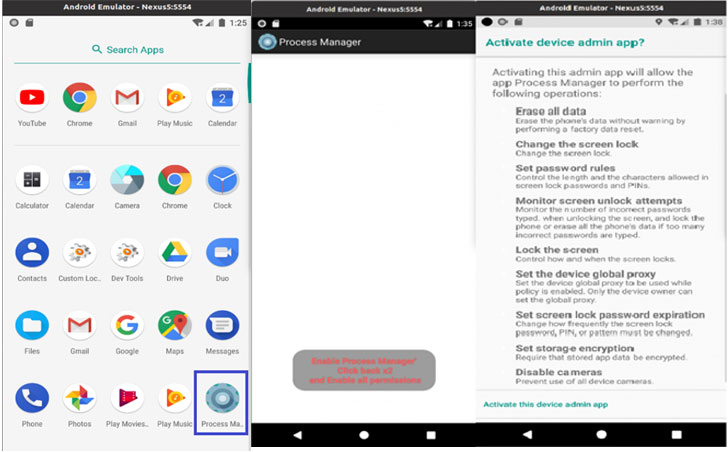

Lab52 araştırmacıları, “Uygulama çalıştırıldığında uygulamaya verilen izinlerle ilgili bir uyarı çıkıyor” dedim. “Bunlar arasında ekran kilidi açma girişimleri, ekranı kilitleme, cihazın global proxy’sini ayarlama, ekran kilidi parolasının süresinin dolmasını ayarlama, depolama şifrelemesini ayarlama ve kameraları devre dışı bırakma yer alır.”

Uygulama “etkinleştirildiğinde”, kötü amaçlı yazılım dişli şeklindeki simgesini ana ekrandan kaldırır ve arka planda çalışır, cihazın kişilerine ve arama günlüklerine erişmek, konumunu izlemek, mesaj göndermek ve okumak, harici erişim sağlamak için geniş izinlerini kötüye kullanır. depolama, fotoğraf çekme ve ses kaydetme.

Toplanan bilgiler bir JSON formatında yakalanır ve ardından yukarıda belirtilen uzak sunucuya iletilir. Kullanılan C2 sunucusundaki çakışmaya rağmen Lab52, kötü amaçlı yazılımı Turla grubuna bağlamak için yeterli kanıta sahip olmadığını söyledi.

Ayrıca bu aşamada, casus yazılımları ve kampanyanın amaçlanan hedeflerini dağıtmak için kullanılan kesin ilk erişim vektörü de bilinmiyor.

Bununla birlikte, haydut Android uygulaması aynı zamanda adı verilen meşru bir uygulamayı indirmeye çalışır. Roz Dhan (Hintçe “Günlük Zenginlik” anlamına gelir) 10 milyondan fazla kuruluma sahiptir ve kullanıcıların anketleri ve anketleri tamamlayarak nakit ödüller kazanmalarını sağlar.

“Uygulama, [which] Google Play’de ve para kazanmak için kullanılıyor, kötü amaçlı yazılım tarafından kötüye kullanılan bir yönlendirme sistemine sahip” dedi araştırmacılar, “Saldırgan bunu cihaza yükler ve kâr eder.”