Google’ın Tehdit Analizi Grubu (TAG), Conti ve Diavol fidye yazılımı operasyonlarıyla ün salmış bir Rus siber suç çetesiyle yakından bağlantılı olduğunu söylediği yeni bir ilk erişim komisyoncusunun örtüsünü kaldırdı.

Mali güdümlü tehdit aktörü olarak adlandırılan Exotic Lily, en az 5.000 iş teklifi temalı e-posta göndermeyi içeren yaygın kimlik avı kampanyalarının bir parçası olarak Microsoft Windows MSHTML platformundaki (CVE-2021-40444) şimdi düzeltilmiş kritik bir kusurdan yararlandığı gözlemlendi. dünya çapında 650 hedefli kuruluşa bir gün.

TAG araştırmacıları Vlad Stolyarov ve Vlad Stolyarov, “İlk erişim komisyoncuları, güvenlik dünyasının fırsatçı çilingirleridir ve bu tam zamanlı bir iştir.” dedim. “Bu gruplar, kapıları – veya pencereleri – en yüksek teklifi veren kötü niyetli aktöre açmak için bir hedefi ihlal etme konusunda uzmanlaşmıştır.”

İlk olarak Eylül 2021’de görülen Egzotik Lily’nin, her ikisi de TrickBot’u çalıştırdığı bilinen Wizard Spider adlı Rus siber suçlu sendikası ile örtüşen insan tarafından işletilen Conti ve Diavol fidye yazılımı türlerinin veri hırsızlığı ve dağıtımına karıştığı söyleniyor. , BazarBackdoor ve Anchor.

Tehdit aktörünün sahte e-posta hesaplarından gönderilen sosyal mühendislik cazibeleri, özellikle BT, siber güvenlik ve sağlık sektörlerini seçti, ancak Kasım 2021’den sonra saldırılar daha ayrımsız hale geldi ve çok çeşitli kuruluşları ve endüstrileri hedef aldı.

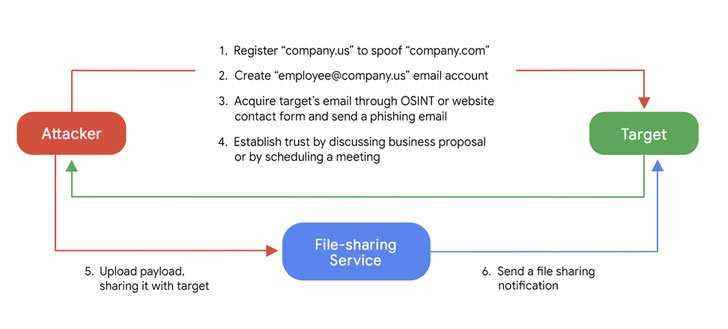

Exotic Lily, hedeflenen varlıklarla güven inşa etmek için hayali şirketleri ve kimlikleri kullanmanın yanı sıra, teslim etmek için WeTransfer, TransferNow ve OneDrive gibi meşru dosya paylaşım hizmetlerinden yararlandı. BazarArka kapı yükleri tespit mekanizmalarından kaçmak için.

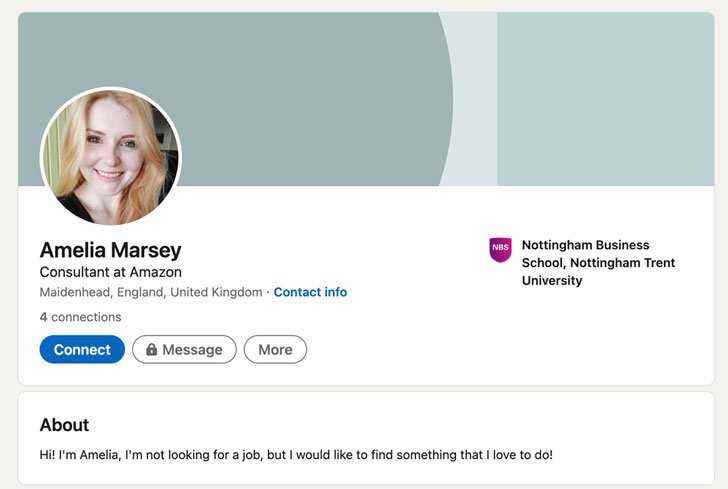

Sahtekar kişiler genellikle Amazon gibi firmaların çalışanları olarak poz verdi ve LinkedIn’de yapay zeka tarafından oluşturulan sahte profil resimleri içeren sahte sosyal medya profilleriyle tamamlandı. Grubun ayrıca RocketReach ve CrunchBase gibi sosyal medya ve iş veritabanlarından kişisel verilerini kaldırarak gerçek şirket çalışanlarını taklit ettiği söyleniyor.

“Son aşamada, saldırgan yükü genel bir dosya paylaşım hizmetine (TransferNow, TransferXL, WeTransfer veya OneDrive) yükler ve ardından dosyayı hedefle paylaşmak için yerleşik bir e-posta bildirim özelliği kullanır ve son e-postanın gönderilmesine izin verir. Araştırmacılar, saldırganın e-postasından değil, meşru bir dosya paylaşım hizmetinin e-posta adresinden kaynaklandığını ve bu da ek tespit zorlukları sunuyor” dedi.

Ayrıca MHTML istismarı kullanılarak sağlanan, sistem bilgilerini toplamak ve uzak bir sunucuya sızdırmak için düzenlenen ve kabuk kodunu yürütmek ve Cobalt Strike dahil sonraki aşama yürütülebilir dosyalarını çalıştırmak için komutlara yanıt veren Bumblebee adlı özel bir yükleyicidir.

Egzotik Lily’nin iletişim etkinliğinin bir analizi, tehdit aktörlerinin hafta içi “tipik bir 9’dan 5’e işi” olduğunu ve muhtemelen bir Orta veya Doğu Avrupa saat diliminde çalışıyor olabileceğini gösteriyor.

Araştırmacılar, “EXOTIC LILY, farklı bir dizi aktör tarafından gerçekleştirilen Conti ve Diavol fidye yazılımlarının dağıtımını içeren takip faaliyetleriyle, e-posta kampanyaları aracılığıyla ilk erişim elde etmeye odaklanan ayrı bir varlık olarak çalışıyor gibi görünüyor” dedi.