Yeni bir araştırmaya göre, Rusça konuşan bir fidye yazılımı grubu, İran’ın MuddyWater’ı gibi diğer APT grupları tarafından geliştirilen özel araçları yeniden kullanarak Avrupa ve Orta Amerika’daki kumar ve oyun sektöründeki isimsiz bir varlığı hedef aldı.

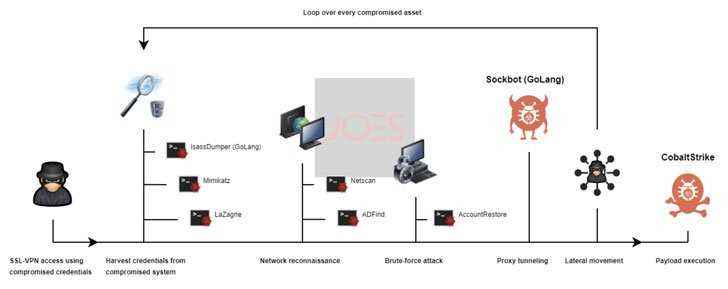

Olağandışı saldırı zinciri, kurban ağına yetkisiz erişim elde etmek için çalınan kimlik bilgilerinin kötüye kullanılmasını içeriyordu ve sonuçta Cobalt Strike veri yüklerinin güvenliği ihlal edilmiş varlıklara yerleştirilmesine yol açtı. dedim İsrailli olay müdahale firması Security Joes’un araştırmacıları Felipe Duarte ve Ido Naor, geçen hafta yayınlanan bir raporda.

Enfeksiyon bu aşamada kontrol altına alınmış olsa da, araştırmacılar uzlaşmayı şüpheli bir fidye yazılımı saldırısı vakası olarak nitelendirdiler.

Saldırının, saldırganların aşağıdaki gibi sömürü sonrası araçları kullanmasıyla Şubat 2022’de gerçekleştiği söyleniyor. ADBulNetScan, YumuşakMükemmelve LaZagne. Ayrıca, yönetici kimlik bilgilerini kaba zorlamak için bir AccountRestore yürütülebilir dosyası ve Ligolo adlı bir ters tünelleme aracının çatallı sürümü de kullanılır.

Sockbot olarak adlandırılan değiştirilmiş türev, güvenliği ihlal edilmiş bir ağdan internete gizli ve güvenli bir şekilde dahili varlıkları açığa çıkarmak için tasarlanmış bir Golang ikili dosyasıdır. Kötü amaçlı yazılımda yapılan değişiklikler, komut satırı parametreleri kullanma ihtiyacını ortadan kaldırır ve birden çok örneğin çalıştırılmasını önlemek için birkaç yürütme denetimi içerir.

Ligolo’nun İran ulus devlet grubu MuddyWater için birincil tercih edilen araç olduğu göz önüne alındığında, Ligolo çatalının kullanılması, saldırganların diğer gruplar tarafından kullanılan araçları alıp kendi imzalarını dahil etme olasılığını artırdı. .

Rusça konuşan bir fidye yazılımı grubuna bağlantılar, yaygın fidye yazılımı araç setleriyle yapay çakışmalardan gelir. Ayrıca, konuşlandırılmış ikili dosyalardan biri (AccountRestore), Rusça olarak sabit kodlanmış referanslar içerir.

“Tehdit aktörleri tarafından kurbanın altyapısına erişmek ve bu altyapı üzerinde dönmek için kullanılan strateji, bazı programlama becerilerine, kırmızı ekip oluşturma deneyimine ve normal senaryo çocuk profilinden uzak, aklında net bir hedefe sahip, kalıcı, sofistike bir düşman görmemizi sağlıyor.” araştırmacılar söyledi.

“Bu izinsiz giriş için giriş noktasının, güvenliği ihlal edilmiş bir dizi kimlik bilgisi olduğu gerçeği, herhangi bir kuruluştaki tüm farklı varlıklar için ek erişim kontrolleri uygulamanın önemini yeniden teyit ediyor.”