Kötü şöhretli Lazarus Group aktörünün, kötü niyetli yükünü yürütmek için Windows Update hizmetinden yararlanan ve APT grubu tarafından hedeflerine ulaşmak için kullanılan arazi dışında yaşama (LotL) tekniklerinin cephaneliğini genişleten yeni bir kampanya başlattığı gözlemlendi. .

olarak da bilinen Lazarus Grubu APT38Hidden Cobra, Whois Hacking Team ve Zinc, en az 2009’dan beri aktif olan Kuzey Kore merkezli ulus devlet hack grubuna verilen takma addır. Geçen yıl, tehdit aktörü güvenliği hedefleyen ayrıntılı bir sosyal mühendislik kampanyasıyla bağlantılıydı. araştırmacılar

En son mızraklı oltalama saldırıları, kötü amaçlı yazılım baytları 18 Ocak’ta tespit edilen, Amerikan küresel güvenlik ve havacılık şirketi Lockheed Martin’in kimliğine bürünen iş temalı yemler içeren silahlı belgelerden geliyor.

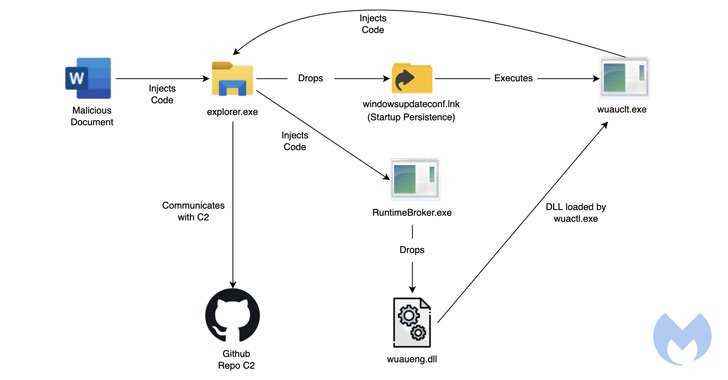

Tuzak Microsoft Word dosyasının açılması, belgeye gömülü kötü amaçlı bir makronun yürütülmesini tetikler ve bu da, bir dizi kötü amaçlı yazılım bileşenini explorer.exe işlemine enjekte etmek için Base64 kodu çözülmüş bir kabuk kodu yürütür.

Sonraki aşamada, yüklenen ikili dosyalardan biri olan “drops_lnk.dll”, “wuaueng.dll” adlı ikinci bir modülü çalıştırmak için Windows Update istemcisinden yararlanır. Araştırmacılar Ankur Saini ve Hossein Jazi, “Bu, Lazarus tarafından güvenlik algılama mekanizmalarını atlamak için Windows Update İstemcisini kullanarak kötü amaçlı DLL’sini çalıştırmak için kullanılan ilginç bir tekniktir” dedi.

Siber güvenlik firması, “wuaueng.dll”yi, asıl amacı bir komuta ve kontrol (C2) sunucusuyla iletişim kurmak olan “saldırı zincirindeki en önemli DLL’lerden biri” olarak nitelendirdi. PNG resim dosyaları. GitHub hesabının 17 Ocak 2022’de oluşturulduğu söyleniyor.

Malwarebytes, Lazarus Group ile olan bağlantıların, altyapı çakışmaları, belge meta verileri ve kurbanlarını ayırmak için iş fırsatları şablonunun kullanımı da dahil olmak üzere, onları aynı aktörün geçmişteki saldırılarına bağlayan çeşitli kanıtlara dayandığını söyledi.

Araştırmacılar, “Lazarus APT, savunma sanayisini hedef aldığı bilinen gelişmiş APT gruplarından biridir.” “Grup, güvenlik mekanizmalarından kaçınmak için araç setini güncellemeye devam ediyor. Eski iş teması yöntemini kullanmış olsalar da, tespitleri atlamak için birkaç yeni teknik kullandılar.”