Eylül 2021’de başladığına inanılan bir kötü amaçlı yazılım kampanyasının parçası olarak AsyncRAT truva atını teslim eden yeni, karmaşık bir kimlik avı saldırısı gözlemlendi.

Kurumsal ihlal önleme firmasında güvenlik araştırmacısı olan Michael Dereviashkin, “Bir html eki olan basit bir e-posta kimlik avı taktiği aracılığıyla, tehdit saldırganları, virüslü bilgisayarlarını güvenli, şifreli bir bağlantı aracılığıyla uzaktan izlemek ve kontrol etmek için tasarlanmış AsyncRAT (uzaktan erişim truva atı) sağlıyor.” Morfisek, söz konusu bir raporda.

İzinsiz girişler, sipariş onayı makbuzu olarak gizlenmiş bir HTML eki içeren bir e-posta mesajıyla başlar (örneğin, Makbuz-.html). Tuzak dosyasının açılması, mesaj alıcısını, kullanıcıdan bir ISO dosyası kaydetmesini isteyen bir web sayfasına yönlendirir.

Ancak kurbanı, bir sonraki aşama kötü amaçlı yazılımı indirmek için açıkça ayarlanmış bir kimlik avı alanına yönlendiren diğer saldırıların aksine, en son RAT kampanyası, Base64 kodlu bir dizeden yerel olarak ISO dosyasını oluşturmak ve indirme sürecini taklit etmek için JavaScript’i akıllıca kullanır.

Dereviashkin, “ISO indirmesi uzak bir sunucudan değil, kurbanın tarayıcısından, HTML makbuz dosyasının içine yerleştirilmiş bir JavaScript koduyla oluşturuluyor” dedi.

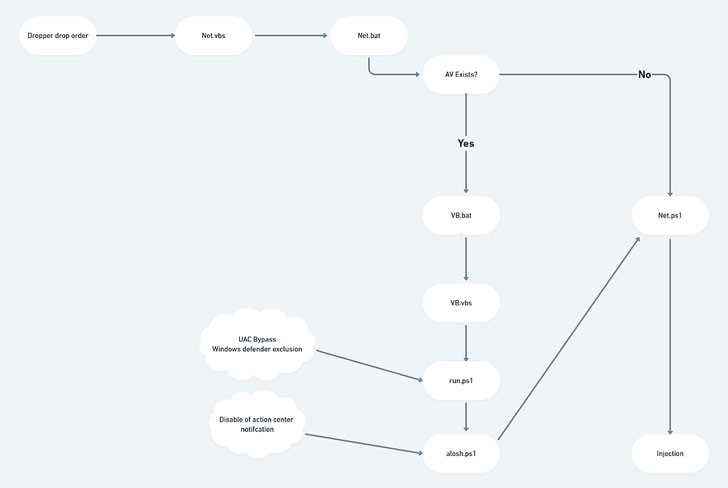

Kurban ISO dosyasını açtığında, otomatik olarak Windows ana bilgisayarına bir DVD Sürücüsü olarak bağlanır ve bir .BAT veya bir .VBS dosyası içerir; bu dosya, bir sonraki aşama bileşenini bir PowerShell komut yürütme yoluyla almak için enfeksiyon zincirini sürdürür.

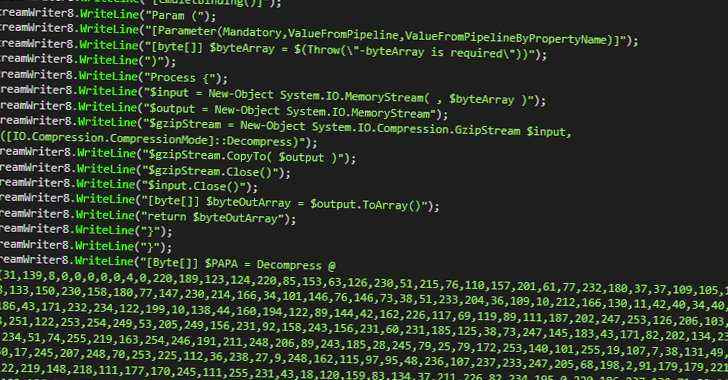

Bu, sonuçta AsyncRAT’ı son yük olarak sunmak ve aynı zamanda virüsten koruma yazılımı olup olmadığını kontrol etmek ve kurulum yapmak için daha sonra üç dosya için bir damlalık görevi gören (biri bir sonraki için tetikleyici görevi gören) bir .NET bellek içi modülünün yürütülmesiyle sonuçlanır. Windows Defender istisnaları.

AsyncRAT gibi RAT’ler tipik olarak bir tehdit aktörü ile kurban cihazı arasında uzak bir bağlantı kurmak, bilgi çalmak ve mikrofonlar ve kameralar aracılığıyla gözetleme yapmak için kullanılır. Saldırganlara, güvenliği ihlal edilmiş makineleri tam olarak izleme ve kontrol etme yeteneği veren bir dizi gelişmiş yetenek sağlarlar.

Morphisec ayrıca, kötü amaçlı yazılımın sızmasına izin verdiğini söylediği kampanyanın gelişmiş taktiklerine de dikkat çekti. sanal olarak tespit edilmemiş operasyon yaklaşık beş aydır yürürlükte olmasına rağmen çoğu kötü amaçlı yazılımdan koruma motoru tarafından.