Abcbot adlı gelişmekte olan bir DDoS botnetinin arkasındaki altyapıya ilişkin yeni araştırma, Aralık 2020’de ortaya çıkan bir kripto para birimi madenciliği botnet saldırısıyla bağlantıları ortaya çıkardı.

İlk olarak Kasım 2021’de Qihoo 360’ın Netlab güvenlik ekibi tarafından açıklanan Abcbot’u içeren saldırılar, tetiklenmiş Huawei, Tencent, Baidu ve Alibaba Cloud gibi bulut hizmeti sağlayıcıları tarafından işletilen güvenli olmayan bulut örneklerini hedefleyen kötü amaçlı bir kabuk komut dosyası aracılığıyla, makineyi bir botnet’e dahil eden kötü amaçlı yazılımları indirmek için, ancak süreçleri rakip tehdit aktörlerinden sonlandırmadan ve kurulumdan önce değil. ısrar.

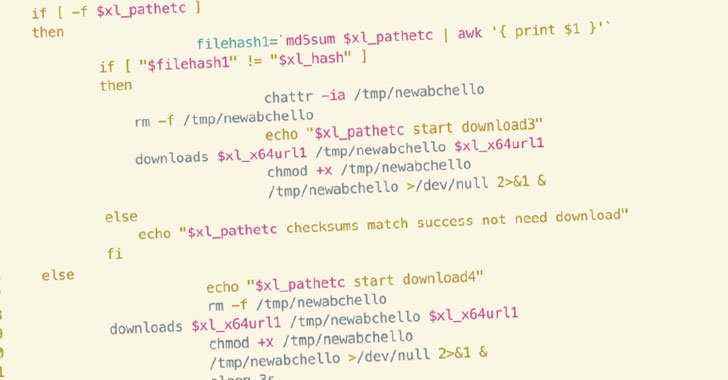

Söz konusu kabuk betiğinin kendisi, orijinal olarak önceki bir sürümün yinelemesidir. keşfetti Trend Micro tarafından Ekim 2021’de Huawei Cloud içindeki savunmasız ECS örneklerine ulaştı.

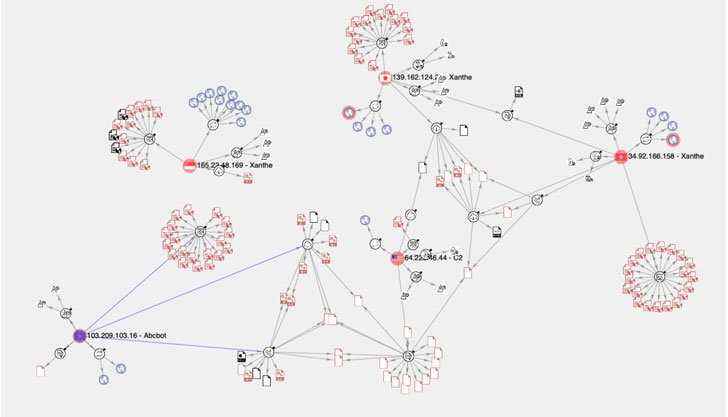

Ancak ilginç bir bükülmede, IP adresleri, URL’ler ve örnekler de dahil olmak üzere bilinen tüm Uzlaşma Göstergelerini (IoC’ler) eşleyerek botnet’in devam eden analizi, Abcbot’un kodunu ve özellik düzeyindeki benzerliklerini bir kripto para birimi madenciliği operasyonuna benzetti. Ksante Bu, enfeksiyonu yaymak için yanlış yapılandırılmış Docker uygulamalarından yararlandı.

Cado Security’den Matt Muir, “Aynı tehdit aktörü hem Xanthe hem de Abcbot’tan sorumludur ve hedefini, güvenliği ihlal edilmiş ana bilgisayarlarda kripto para madenciliğinden DDoS saldırıları gibi daha geleneksel olarak botnet’lerle ilişkili faaliyetlere kaydırıyor.” söz konusu The Hacker News ile paylaşılan bir raporda.

İki kötü amaçlı yazılım ailesi arasındaki anlamsal örtüşmeler, kaynak kodun nasıl biçimlendirildiğinden rutinlere verilen adlara kadar uzanır; bazı işlevler yalnızca aynı adları ve uygulamayı (örn. işlev adlarının sonuna (örneğin, “filerungo”).

Muir, “Bu, işlevin Abcbot sürümünün birkaç kez yinelendiğini ve her yinelemede yeni işlevsellik eklendiğini gösterebilir,” dedi.

Ayrıca, kötü amaçlı yazılım eserlerinin derinlemesine incelenmesi, botnet’in “autoupdater”, “logger”, “sysall” ve “system” gibi genel, göze çarpmayan adlar kullanarak kendi başına dört kullanıcı oluşturma yeteneğini ortaya çıkardı. tespit edilmesi ve bunlara eklenmesi sudoers dosyası haydut kullanıcılara virüslü sistem üzerinde idari yetkiler vermek.

Muir, “Kod yeniden kullanımı ve hatta benzer şekilde kopyalama, kötü amaçlı yazılım aileleri ve herhangi bir platformdaki belirli örnekler arasında sıklıkla görülür.” Dedi. “Geliştirme açısından mantıklı; meşru yazılım kodunun geliştirme süresinden tasarruf etmek için yeniden kullanılması gibi, aynı şey meşru olmayan veya kötü amaçlı yazılımlarda da olur.”

.

siber-2