Les chercheurs en cybersécurité ont détaillé une version mise à jour d’une boîte à outils avancée d’empreintes digitales et de redirection appelée WoofLocker qui est conçu pour mener des escroqueries au support technique.

Le schéma sophistiqué de redirection du trafic a été d’abord documenté par Malwarebytes en janvier 2020, tirant parti de JavaScript intégré dans des sites Web compromis pour effectuer des vérifications anti-bot et de filtrage du trafic Web afin de servir le JavaScript de la prochaine étape qui redirige les utilisateurs vers un casier de navigateur (alias browlock).

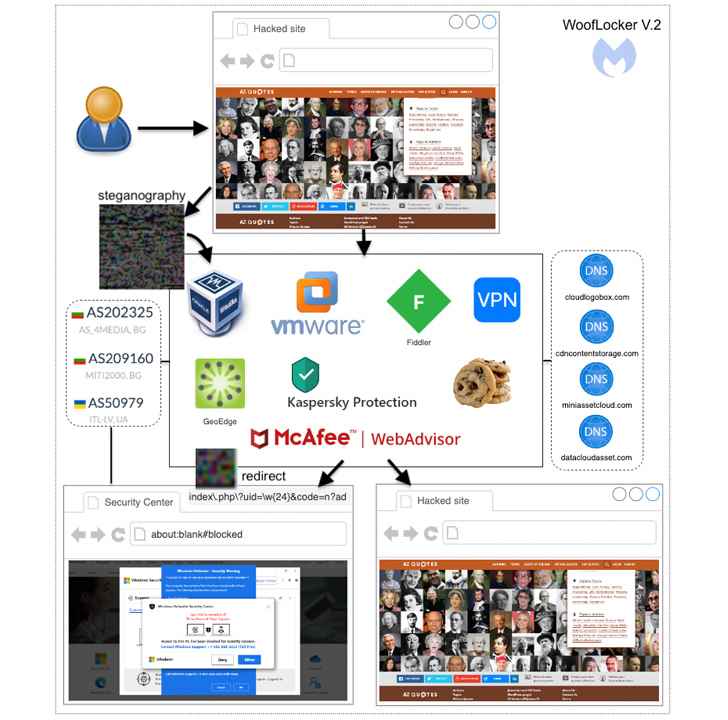

Ce mécanisme de redirection, à son tour, utilise des astuces stéganographiques pour dissimuler le code JavaScript dans une image PNG qui n’est servie que lorsque la phase de validation est réussie. Si un utilisateur est détecté comme un bot ou un trafic non intéressant, un fichier PNG leurre sans le code malveillant est utilisé.

WoofLocker est également connu sous le nom de 404Browlock en raison du fait que la visite directe de l’URL du browlock sans la redirection appropriée ou le jeton de session unique entraîne une page d’erreur 404.

La dernière analyse de la firme de cybersécurité montre que la campagne est toujours en cours.

« Les tactiques et les techniques sont très similaires, mais l’infrastructure est désormais plus robuste qu’auparavant pour contrer d’éventuelles tentatives de retrait », Jérôme Segura, directeur du renseignement sur les menaces chez Malwarebytes, dit.

« Il est tout aussi difficile de reproduire et d’étudier le mécanisme de redirection aujourd’hui qu’il l’était alors, en particulier à la lumière des nouveaux contrôles d’empreintes digitales » pour détecter la présence de machines virtuelles, de certaines extensions de navigateur et d’outils de sécurité.

La majorité des sites chargeant WoofLocker sont des sites Web pour adultes, l’infrastructure utilisant des fournisseurs d’hébergement en Bulgarie et en Ukraine qui offrent aux acteurs de la menace une meilleure protection contre les démantèlements.

L’objectif principal des casiers de navigateur est d’amener les victimes ciblées à demander de l’aide pour résoudre des problèmes informatiques (inexistants) et à prendre le contrôle à distance de l’ordinateur pour rédiger une facture recommandant aux personnes concernées de payer pour une solution de sécurité pour résoudre le problème.

« Cela est géré par des tiers via des centres d’appels frauduleux », a noté Segura en 2020. « L’acteur de la menace derrière la redirection du trafic et le browlock sera payé pour chaque piste réussie. »

L’identité exacte de l’auteur de la menace reste inconnue et il existe des preuves que les préparatifs de la campagne ont été en cours dès 2017.

« Contrairement à d’autres campagnes qui reposent sur l’achat de publicités et sur le jeu de la taupe avec les hébergeurs et les registraires, WoofLocker est une entreprise très stable et nécessitant peu de maintenance », a déclaré Segura. « Les sites Web hébergeant le code malveillant ont été compromis pendant des années, tandis que l’infrastructure d’empreintes digitales et de casier de navigateur semble utiliser de solides fournisseurs d’enregistrement et d’hébergement. »

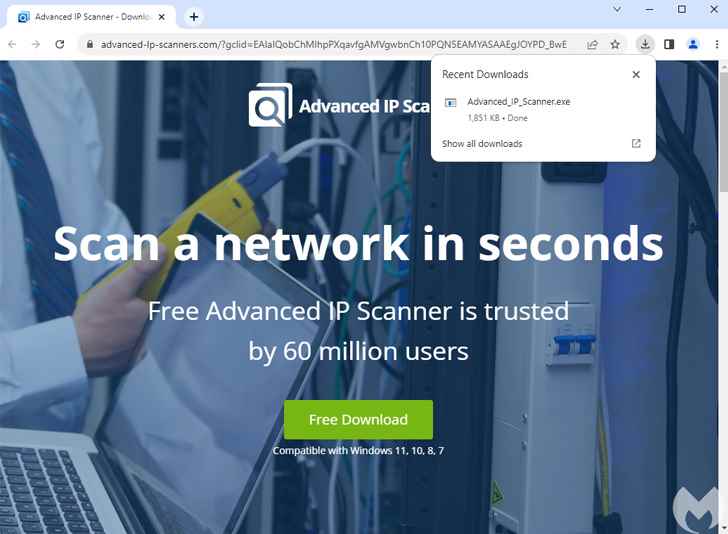

La divulgation intervient alors que la société a détaillé une nouvelle chaîne d’infection de publicités malveillantes qui consiste à utiliser de fausses publicités sur les moteurs de recherche pour diriger les utilisateurs à la recherche de programmes d’accès à distance et de scanners vers des sites Web piégés qui conduisent au déploiement de logiciels malveillants voleurs.

Ce qui distingue cette campagne, c’est sa capacité à prendre les empreintes digitales des visiteurs à l’aide du API WEBGL_debug_renderer_info pour rassembler les propriétés du pilote graphique de la victime pour trier les vrais navigateurs des crawlers et des machines virtuelles et exfiltrer les données vers un serveur distant afin de déterminer la prochaine ligne de conduite.

« En utilisant un meilleur filtrage avant de rediriger les victimes potentielles vers les logiciels malveillants, les pirates s’assurent que leurs publicités et infrastructures malveillantes restent en ligne plus longtemps », a déclaré Segura. dit. « Non seulement cela rend plus difficile pour les défenseurs d’identifier et de signaler de tels événements, mais cela a également probablement un impact sur les actions de retrait. »

Le développement fait également suite à de nouvelles recherches qui trouvé que des sites Web appartenant à des agences gouvernementales américaines, à des universités de premier plan et à des organisations professionnelles ont été piratés au cours des cinq dernières années et utilisés pour diffuser des offres et des promotions frauduleuses via des fichiers « PDF empoisonnés » téléchargés sur les portails.

Beaucoup de ces escroqueries visent les enfants et tentent de les inciter à télécharger des applications, des logiciels malveillants ou à soumettre des informations personnelles en échange de récompenses inexistantes sur des plateformes de jeux en ligne telles que Fortnite et Roblox.