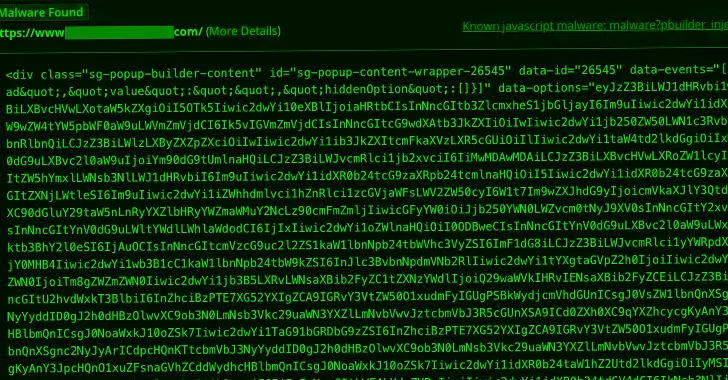

Une nouvelle campagne de malware exploite une faille de sécurité de haute gravité dans le plugin Popup Builder pour WordPress pour injecter du code JavaScript malveillant.

Selon Sucuri, la campagne a infecté plus de 3 900 sites au cours des trois dernières semaines.

« Ces attaques sont orchestrées à partir de domaines datant de moins d’un mois, avec des enregistrements remontant au 12 février 2024 », explique Puja Srivastava, chercheuse en sécurité. dit dans un rapport daté du 7 mars.

Les séquences d’infection impliquent l’exploitation de CVE-2023-6000, une vulnérabilité de sécurité dans Popup Builder qui pourrait être exploitée pour créer des utilisateurs administrateurs malveillants et installer des plugins arbitraires.

Cette faille a été exploitée dans le cadre d’une campagne Balada Injector début janvier, compromettant pas moins de 7 000 sites.

La dernière série d’attaques conduit à l’injection de code malveillant, qui se décline en deux variantes différentes et est conçu pour rediriger les visiteurs du site vers d’autres sites tels que des pages de phishing et d’arnaque.

Il est recommandé aux propriétaires de sites WordPress de maintenir leurs plugins à jour, d’analyser leurs sites à la recherche de tout code ou utilisateur suspect et d’effectuer un nettoyage approprié.

« Cette nouvelle campagne de malware nous rappelle brutalement les risques liés au fait de ne pas maintenir les logiciels de votre site Web à jour et corrigés », a déclaré Srivastava.

Le développement intervient alors que la société de sécurité WordPress Wordfence divulgué un bug de haute gravité dans un autre plugin connu sous le nom d’Ultimate Member qui peut être utilisé pour injecter des scripts Web malveillants.

La faille de cross-site scripting (XSS), suivie comme CVE-2024-2123 (score CVSS : 7.2), affecte toutes les versions du plugin, y compris et avant 2.8.3. Il a été corrigé dans la version 2.8.4, publiée le 6 mars 2024.

La faille provient d’une vérification insuffisante des entrées et de l’échappement des sorties, permettant ainsi à des attaquants non authentifiés d’injecter des scripts Web arbitraires dans des pages qui seront exécutées à chaque fois qu’un utilisateur les visitera.

« Combiné au fait que la vulnérabilité peut être exploitée par des attaquants sans privilèges sur un site vulnérable, cela signifie qu’il y a de fortes chances que des attaquants non authentifiés puissent obtenir un accès utilisateur administratif sur des sites exécutant la version vulnérable du plugin lorsqu’ils sont exploités avec succès. « , a déclaré Wordfence.

Il convient de noter que les responsables du plugin ont corrigé une faille similaire (CVE-2024-1071, score CVSS : 9,8) dans la version 2.8.3 publiée le 19 février.

Il fait également suite à la découverte d’une vulnérabilité de téléchargement de fichiers arbitraires dans le thème WordPress Avada (CVE-2024-1468, score CVSS : 8,8) et exécute éventuellement du code malveillant à distance. Il a été résolu dans la version 7.11.5.

« Cela permet aux attaquants authentifiés, disposant d’un accès de niveau contributeur ou supérieur, de télécharger des fichiers arbitraires sur le serveur du site concerné, ce qui peut rendre possible l’exécution de code à distance », Wordfence dit.