Sherlock Holmes est célèbre pour son incroyable capacité à trier des tonnes d’informations ; il supprime ce qui n’est pas pertinent et expose la vérité cachée. Sa philosophie est simple mais brillante : « Quand vous avez éliminé l’impossible, tout ce qui reste, aussi improbable soit-il, doit être la vérité. » Plutôt que de suivre chaque piste, Holmes se concentre sur les détails nécessaires pour trouver la solution.

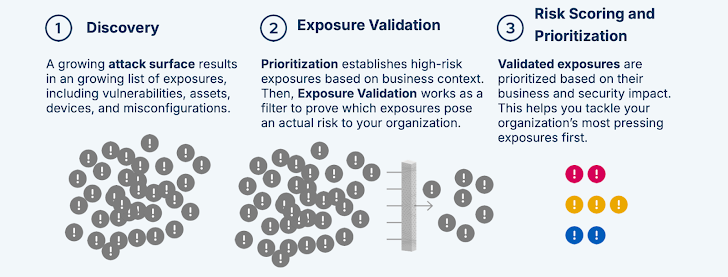

En cybersécurité, la validation de l’exposition reflète l’approche de Holmes : les équipes de sécurité se voient généralement présenter une liste impressionnante de vulnérabilités, mais toutes les vulnérabilités ne constituent pas une menace réelle. Tout comme Holmes élimine les indices non pertinents, les équipes de sécurité doivent éliminer les expositions peu susceptibles d’être exploitées ou qui ne présentent pas de risques importants.

La validation de l’exposition (parfois appelée Adversarial Exposure Validation) permet aux équipes de se concentrer sur les problèmes les plus importants et de minimiser les distractions. Semblable au raisonnement déductif de Holmes, la validation des expositions oriente les organisations vers des vulnérabilités qui, si elles ne sont pas corrigées, peuvent potentiellement entraîner une faille de sécurité.

Pourquoi la validation de l’exposition est essentielle pour votre organisation

Alors, avant d’entrer dans des détails plus techniques, répondons à la question principale : pourquoi la vérification des expositions est-elle importante pour chaque organisation, quels que soient son secteur d’activité et sa taille ?

- Réduit le risque en se concentrant sur les vulnérabilités exploitables.

- Optimise les ressources en donnant la priorité aux questions les plus critiques.

- Améliore la posture de sécurité avec validation continue.

- Conforme aux normes et les exigences en matière d’audit.

Les trous dans votre armure : ce que signifient les expositions aux menaces

En cybersécurité, l’exposition est une vulnérabilité, une mauvaise configuration ou une faille de sécurité existant dans l’environnement informatique d’une organisation, qui pourrait être utilisée par n’importe quel acteur malveillant. Les exemples incluent les vulnérabilités logicielles, un cryptage faible, des contrôles de sécurité mal configurés, des contrôles d’accès inadéquats et des actifs non corrigés. Considérez ces vulnérabilités comme des failles dans votre blindage : si elles ne sont pas atténuées, elles constituent un point d’entrée permettant aux attaquants d’infiltrer vos systèmes.

Le rôle de la validation de l’exposition : de la théorie à la pratique

Validation de l’exposition effectue des tests continus pour voir si les vulnérabilités découvertes peuvent réellement être exploitées et aider les équipes de sécurité à prioriser les risques les plus critiques. Toutes les vulnérabilités ne sont pas égales et nombre d’entre elles peuvent être atténuées par des contrôles déjà en place ou peuvent ne pas être inexploitables dans votre environnement. Imaginons qu’une organisation découvre une vulnérabilité SQLi critique dans l’une de ses applications Web. L’équipe de sécurité tente d’exploiter cette vulnérabilité dans un scénario d’attaque simulé : validation de l’exposition. Ils constatent que toutes les variantes d’attaque sont efficacement bloquées par les contrôles de sécurité existants tels que les pare-feu d’applications Web (WAF). Cette information permet à l’équipe de prioriser d’autres vulnérabilités qui ne sont pas atténuées par les défenses actuelles.

Bien que les scores CVSS et EPSS donnent un risque théorique basé sur le score, il ne reflète pas l’exploitabilité réelle. La validation de l’exposition comble ce gouffre en simulant des scénarios d’attaque réels et transforme les données brutes de vulnérabilité en informations exploitables tout en garantissant que les équipes déploient des efforts là où cela compte le plus.

Arrêtez de chasser les fantômes : concentrez-vous sur les véritables cybermenaces

Validation de l’exposition contradictoire fournit un contexte crucial grâce à des attaques simulées et à des tests de contrôles de sécurité.

Par exemple, une société de services financiers identifie 1 000 vulnérabilités dans son réseau. Si ces éléments n’avaient pas été validés, il serait intimidant de donner la priorité à la remédiation. Cependant, avec l’utilisation de simulations d’attaques, il devient clair que 90 % de ces vulnérabilités sont atténuées par des contrôles actuellement fonctionnels tels que NGFW, IPS et EDR. Les 100 autres s’avèrent immédiatement exploitables et présentent un risque élevé pour les actifs critiques tels que les bases de données clients.

L’organisation peut ainsi concentrer ses ressources et son temps sur la correction de ces 100 vulnérabilités à haut risque et réaliser une amélioration spectaculaire de la sécurité.

Automatisation de Sherlock : mise à l’échelle de la validation de l’exposition grâce à la technologie

La validation manuelle n’est plus réalisable dans les environnements informatiques complexes d’aujourd’hui : c’est là que l’automatisation devient essentielle.

Pourquoi l’automatisation est-elle essentielle pour la validation de l’exposition ?

- Évolutivité : L’automatisation valide des milliers de vulnérabilités rapidement, bien au-delà de la capacité manuelle.

- Cohérence: Les outils automatisés fournissent des résultats reproductibles et sans erreur.

- Vitesse: L’automatisation accélère la validation. Cela signifie une remédiation plus rapide et un temps d’exposition réduit.

Les outils de validation de l’exposition incluent Simulation de violation et d’attaque (BAS) et Automatisation des tests d’intrusion. Ces outils permettent à l’organisation de valider les expositions à grande échelle en simulant des scénarios d’attaque réels qui testent les contrôles de sécurité par rapport aux tactiques, techniques et procédures (TTP) utilisées par les acteurs malveillants.

D’un autre côté, l’automatisation allège le fardeau des équipes de sécurité qui sont parfois submergées par l’énorme volume de vulnérabilités et d’alertes. En traitant uniquement les expositions les plus critiques, l’équipe est bien plus efficace et productive ; par conséquent, réduire les risques associés à l’épuisement professionnel.

Préoccupations courantes concernant la validation de l’exposition

Malgré les avantages, de nombreuses organisations pourraient hésiter à établir une validation de l’exposition. Abordons quelques préoccupations courantes :

⮩ « La validation de l’exposition n’est-elle pas difficile à mettre en œuvre ? »

Pas du tout. Les outils automatisés s’intègrent facilement à vos systèmes existants avec une perturbation minimale de vos processus actuels.

⮩ « Pourquoi est-ce nécessaire alors que nous disposons déjà d’un système de gestion des vulnérabilités ? »

Alors que la gestion des vulnérabilités identifie simplement les faiblesses, la validation de l’exposition identifie les vulnérabilités qui pourraient réellement être exploitées. La validation de l’exposition permet de prioriser les risques significatifs.

⮩ « La validation des expositions est-elle réservée aux grandes entreprises ?«

Non, il est évolutif pour les organisations de toute taille, quelles que soient leurs ressources.

Résoudre le problème : intégrer la validation de l’exposition dans votre stratégie CTEM

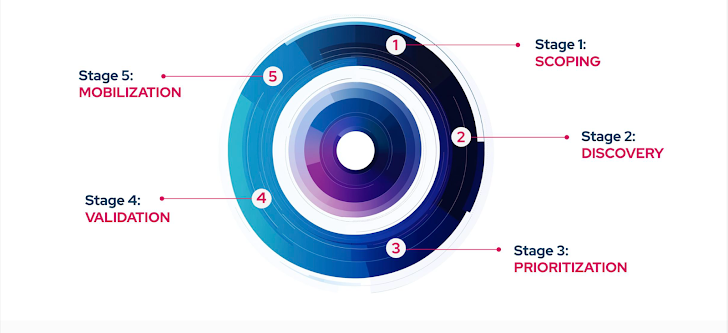

Le plus gros retour sur investissement dans l’intégration de la validation de l’exposition se produit lorsqu’elle est effectuée dans un cadre Gestion continue de l’exposition aux menaces (CTEM) programme.

Le CTEM se compose de cinq phases clés : cadrage, découverte, priorisation, validation et mobilisation. Chaque phase joue un rôle critique ; cependant, la phase de validation est particulièrement importante car elle sépare les risques théoriques des menaces réelles et exploitables. Cela se retrouve dans la feuille de route stratégique Gartner® 2024 pour la gestion de l’exposition aux menaces : ce qui semble initialement être un « problème d’une ampleur ingérable » deviendra rapidement une « tâche impossible » sans validation.

Clôture du dossier : éliminer l’impossible, se concentrer sur l’essentiel

La validation de l’exposition est comme la méthode de déduction de Sherlock Holmes : elle vous aide à éliminer l’impossible et à vous concentrer sur l’essentiel. Même M. Spock a fait écho à cette logique, en faisant remarquer : « Un de mes ancêtres soutenait que si vous éliminez l’impossible, tout ce qui reste, aussi improbable soit-il, doit être la vérité. » En validant quelles expositions sont exploitables et lesquelles sont atténuées par les contrôles existants, les organisations peuvent prioriser les mesures correctives et renforcer efficacement leur posture de sécurité.

Appliquez cette sagesse intemporelle à votre stratégie de cybersécurité, faire le premier pas vers l’élimination de l’impossible, et découvrez la vérité sur vos véritables menaces. Découvrez comment le Plateforme de validation de sécurité Picus s’intègre parfaitement à vos systèmes existants, les capacités de validation d’exposition les plus larges grâce à des fonctionnalités avancées telles que Simulation de violation et d’attaque (BAS), Tests d’intrusion automatiséset Équipe rouge pour t’aider réduisez les risques, gagnez du temps et renforcez vos défenses contre les menaces évolutives.

Remarque : Cet article a été rédigé par le Dr Suleyman Ozarslan, co-fondateur et vice-président de la recherche chez Picus Security.