Il est probable que des acteurs malveillants exploitent des exploits de preuve de concept (PoC) accessibles au public pour des failles de sécurité récemment divulguées dans Progress Software WhatsUp Gold pour mener des attaques opportunistes.

L’activité aurait commencé le 30 août 2024, à peine cinq heures après la mise en place d’un PoC. libéré pour CVE-2024-6670 (Score CVSS : 9,8) par le chercheur en sécurité Sina Kheirkhah de la Summoning Team, à qui l’on attribue également la découverte et le signalement CVE-2024-6671 (Scores CVSS : 9,8).

Les deux vulnérabilités critiques, qui permettent à un attaquant non authentifié de récupérer le mot de passe crypté d’un utilisateur, ont été corrigé par Progress à la mi-août 2024.

« La chronologie des événements suggère que malgré la disponibilité des correctifs, certaines organisations n’ont pas été en mesure de les appliquer rapidement, ce qui a conduit à des incidents presque immédiatement après la publication du PoC », ont déclaré les chercheurs de Trend Micro Hitomi Kimura et Maria Emreen Viray. dit dans une analyse de jeudi.

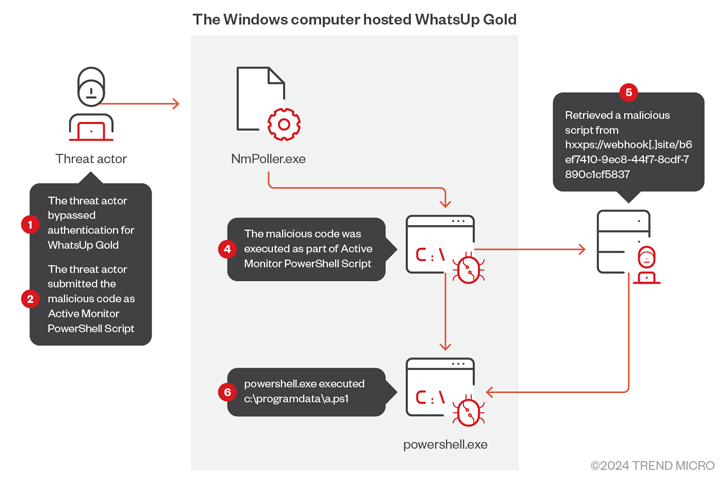

Les attaques observées par la société de cybersécurité impliquent de contourner l’authentification WhatsUp Gold pour exploiter le script PowerShell d’Active Monitor et finalement télécharger divers outils d’accès à distance pour obtenir la persistance sur l’hôte Windows.

Cela inclut Atera Agent, Radmin, SimpleHelp Remote Access et Splashtop Remote, avec Atera Agent et Splashtop Remote installés au moyen d’un seul fichier d’installation MSI récupéré à partir d’un serveur distant.

« Le processus de sondage NmPoller.exe, l’exécutable de WhatsUp Gold, semble pouvoir héberger un script appelé Active Monitor PowerShell Script en tant que fonction légitime », ont expliqué les chercheurs. « Dans ce cas, les acteurs malveillants l’ont choisi pour exécuter du code arbitraire à distance. »

Bien qu’aucune action d’exploitation ultérieure n’ait été détectée, l’utilisation de plusieurs logiciels d’accès à distance indique l’implication d’un acteur de ransomware.

C’est la deuxième fois que des vulnérabilités de sécurité dans WhatsUp Gold sont activement exploitées dans la nature. Au début du mois dernier, la Shadowserver Foundation a déclaré avoir observé des tentatives d’exploitation contre CVE-2024-4885 (score CVSS : 9,8), un autre bug critique qui a été résolu par Progress en juin 2024.

Cette révélation intervient quelques semaines après que Trend Micro a également révélé que les acteurs de la menace exploitent une faille de sécurité désormais corrigée dans Atlassian Confluence Data Center et Confluence Server (CVE-2023-22527Score CVSS : 10,0) pour fournir le shell Web Godzilla.

« La vulnérabilité CVE-2023-22527 continue d’être largement exploitée par un large éventail d’acteurs malveillants qui abusent de cette vulnérabilité pour effectuer des activités malveillantes, ce qui en fait un risque de sécurité important pour les organisations du monde entier », a déclaré la société. dit.