Plus de 8 000 domaines et 13 000 sous-domaines appartenant à des marques et institutions légitimes ont été piratés dans le cadre d’une architecture de distribution sophistiquée destinée à la prolifération du spam et à la monétisation des clics.

Guardio Labs suit l’activité malveillante coordonnée, qui se poursuit depuis au moins septembre 2022, sous le nom de SubdoMailing. Les e-mails vont des « alertes de livraison de colis contrefaits au phishing pur et simple pour les informations d’identification de compte ».

La société de sécurité israélienne a attribué la campagne à un acteur menaçant qu’elle appelle ResurrecAdsqui est connu pour ressusciter des domaines morts ou affiliés à de grandes marques dans le but final de manipuler l’écosystème de la publicité numérique à des fins néfastes.

« ‘ResurrecAds’ gère une infrastructure étendue englobant un large éventail d’hôtes, de serveurs SMTP, d’adresses IP et même de connexions FAI résidentielles privées, ainsi que de nombreux noms de domaine supplémentaires », expliquent les chercheurs en sécurité Nati Tal et Oleg Zaytsev. dit dans un rapport partagé avec The Hacker News.

En particulier, la campagne « exploite la confiance associée à ces domaines pour faire circuler chaque jour des millions de spams et d’e-mails de phishing malveillants, utilisant astucieusement leur crédibilité et leurs ressources volées pour contourner les mesures de sécurité ».

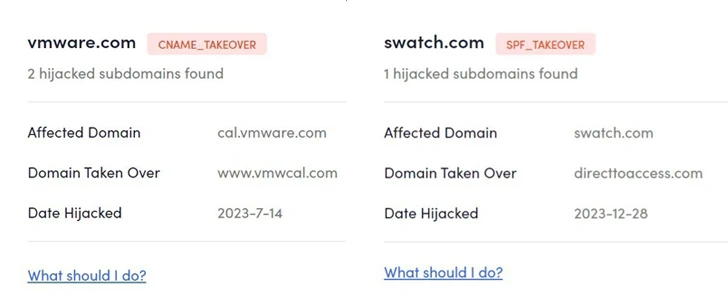

Ces sous-domaines appartiennent ou sont affiliés à de grandes marques et organisations telles que ACLU, eBay, Lacoste, Marvel, McAfee, MSN, Pearson, PwC, Swatch, Symantec, The Economist, UNICEF et VMware, entre autres.

La campagne se distingue par sa capacité à contourner les blocages de sécurité standard, le corps entier étant conçu comme une image permettant d’échapper aux filtres anti-spam textuels, un clic initiant une série de redirections vers différents domaines.

« Ces redirections vérifient le type de votre appareil et votre emplacement géographique, conduisant à un contenu adapté pour maximiser les profits », ont expliqué les chercheurs.

« Cela peut aller d’une publicité ennuyeuse ou d’un lien d’affiliation à des tactiques plus trompeuses comme des quiz frauduleux, des sites de phishing ou même un téléchargement de malware visant à vous escroquer plus directement votre argent. »

Un autre aspect crucial de ces e-mails est qu’ils sont également capables de contourner le Sender Policy Framework (FPS), une méthode d’authentification de courrier électronique conçue pour empêcher l’usurpation d’identité en garantissant qu’un serveur de messagerie est autorisé à envoyer des courriers électroniques pour un domaine donné.

Il ne s’agit pas seulement de SPF, car les e-mails transmettent également DomainKeys Identified Mail (DKIM) et l’authentification, la création de rapports et la conformité des messages basés sur le domaine (DMARC) vérifie que les messages ne sont pas marqués comme spam.

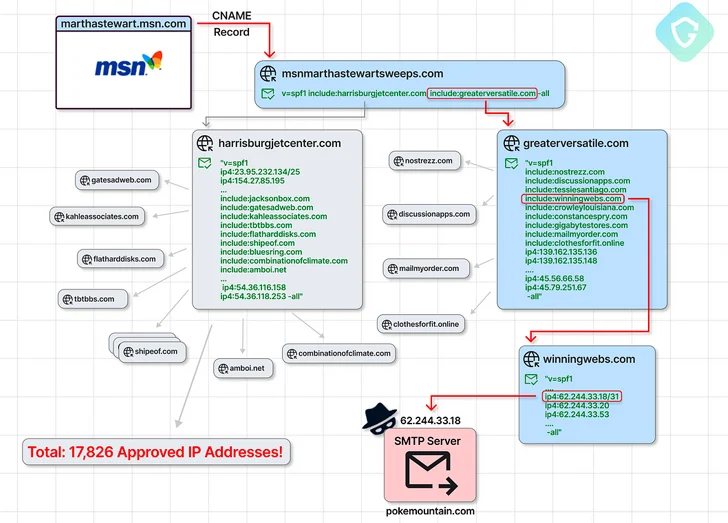

Dans un exemple d’e-mail d’avertissement de stockage cloud trompeur mis en évidence par Guardio, le message provenait d’un serveur SMTP à Kiev, mais était signalé comme étant envoyé depuis [email protected].

Un examen plus approfondi de l’enregistrement DNS de marthastewart.msn.com a révélé que le sous-domaine est lié à un autre domaine (msnmarthastewartsweeps[.]com) au moyen d’un Enregistrement CNAMEune technique d’alias qui a déjà été utilisée par les sociétés de technologie publicitaire pour contourner le blocage des cookies tiers.

« Cela signifie que le sous-domaine hérite de l’intégralité du comportement de msnmarthastewartsweeps[.]com, y compris sa politique SPF », ont déclaré les chercheurs. « Dans ce cas, l’acteur peut envoyer des e-mails à qui il veut comme si msn[.]com et leurs expéditeurs approuvés ont envoyé ces e-mails ! »

Il convient de souligner ici que les deux domaines étaient légitime et brièvement actif à un moment donné en 2001, avant d’être laissés à l’abandon pendant 21 ans. Ce n’est qu’en septembre 2022 que msnmarthastewartsweeps[.]com était enregistré en privé auprès de Namecheap.

Dans d’autres, le schéma de détournement implique que les acteurs de la menace recherchent systématiquement des sous-domaines oubliés depuis longtemps avec des enregistrements CNAME de domaines abandonnés, puis les enregistrent pour en prendre le contrôle.

La prise de contrôle de CNAME peut également avoir de graves conséquences lorsque de tels sous-domaines réputés sont saisis pour héberger de fausses pages de destination de phishing conçues pour récupérer les informations d’identification des utilisateurs. Cela dit, rien ne prouve que les sous-domaines piratés aient été utilisés à cette fin.

Guardio a déclaré avoir également trouvé des cas où le Enregistrement DNS SPF d’un domaine connu contient des domaines abandonnés associés à des services de messagerie ou de marketing obsolètes, permettant ainsi aux attaquants de s’emparer de ces domaines, d’injecter leurs propres adresses IP dans l’enregistrement et, finalement, d’envoyer des e-mails au nom du nom de domaine principal.

Dans le but de contrer la menace et de démanteler l’infrastructure, Guardio a mis à disposition un Vérificateur de courrier Subdoun site Web qui permet aux administrateurs de domaine et aux propriétaires de sites de rechercher des signes de compromission.

« Cette opération est méticuleusement conçue pour utiliser ces actifs à mauvais escient pour distribuer diverses ‘publicités’ malveillantes, dans le but de générer autant de clics que possible pour ces clients du ‘réseau publicitaire' », ont indiqué les chercheurs.

« Armé d’une vaste collection de domaines, de serveurs et d’adresses IP réputés compromis, ce réseau publicitaire navigue habilement à travers le processus de propagation des e-mails malveillants, en basculant de manière transparente et en sautant entre ses actifs à volonté. »