Le PlugX Un cheval de Troie d’accès à distance a été observé se faisant passer pour un outil de débogage Windows open source appelé x64dbg dans le but de contourner les protections de sécurité et de prendre le contrôle d’un système cible.

« Ce fichier est un outil de débogage open source légitime pour Windows qui est généralement utilisé pour examiner le code en mode noyau et en mode utilisateur, les vidages sur incident ou les registres du processeur », ont déclaré les chercheurs de Trend Micro, Buddy Tancio, Jed Valderama et Catherine Loveria. a dit dans un rapport publié la semaine dernière.

PlugX, également connu sous le nom de Korplugest une post-exploitation implant modulairequi, entre autres, est connu pour ses multiples fonctionnalités telles que l’exfiltration de données et sa capacité à utiliser la machine compromise à des fins néfastes.

Bien qu’ils aient été documentés pour la première fois il y a dix ans en 2012, les premiers échantillons du logiciel malveillant remontent à février 2008, selon un Rapport Trend Micro à l’époque. Au fil des ans, PlugX a été utilisé par des acteurs de la menace ayant un lien avec la Chine ainsi que par des groupes de cybercriminalité.

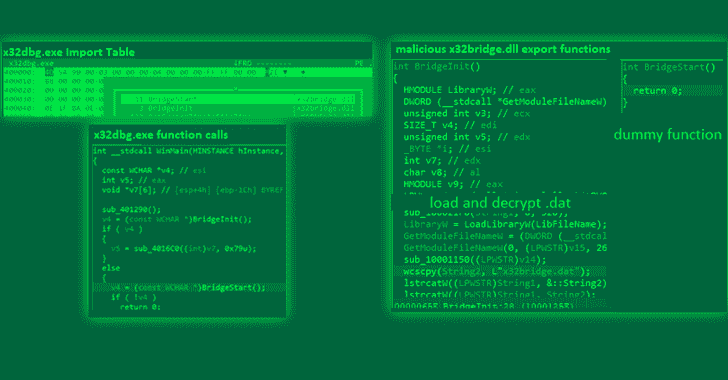

L’une des principales méthodes employées par le logiciel malveillant est une technique Chargement latéral de DLL charger un DLL malveillante à partir d’une application logicielle signée numériquement, dans ce cas le x64dbg outil de débogage (x32dbg.exe).

Il convient de noter ici que les attaques de chargement latéral de DLL exploitent le Mécanisme d’ordre de recherche DLL dans Windows pour implanter puis invoquer une application légitime qui exécute une charge utile malveillante.

« En tant qu’application légitime, la signature numérique valide de x32dbg.exe peut confondre certains outils de sécurité, permettant aux acteurs de la menace de voler sous le radar, de maintenir la persistance, d’élever les privilèges et de contourner les restrictions d’exécution de fichiers », ont déclaré les chercheurs.

Le détournement de x64dbg pour charger PlugX a été révélé le mois dernier par l’unité 42 de Palo Alto Networks, qui a découvert une nouvelle variante du malware qui cache des fichiers malveillants sur des périphériques USB amovibles pour propager l’infection à d’autres hôtes Windows.

La persistance est obtenue via les modifications du registre Windows et la création de tâches planifiées pour garantir un accès continu même après le redémarrage du système.

L’analyse de Trend Micro de la chaîne d’attaque a également révélé l’utilisation de x32dbg.exe pour déployer une porte dérobée, un client shell UDP qui collecte des informations système et attend des instructions supplémentaires d’un serveur distant.

« Malgré les progrès de la technologie de sécurité, les attaquants continuent d’utiliser [DLL side-loading] puisqu’il exploite une confiance fondamentale dans les applications légitimes », ont déclaré les chercheurs.

« Cette technique restera viable pour les attaquants pour diffuser des logiciels malveillants et accéder à des informations sensibles tant que les systèmes et les applications continueront à faire confiance et à charger des bibliothèques dynamiques. »