Des chercheurs en cybersécurité ont découvert une nouvelle variante Linux d’un cheval de Troie d’accès à distance (RAT) appelé BIFROSE (alias Bifrost) qui utilise un domaine trompeur imitant VMware.

« Cette dernière version de Bifrost vise à contourner les mesures de sécurité et à compromettre les systèmes ciblés », Anmol Maurya et Siddharth Sharma, chercheurs de l’unité 42 de Palo Alto Networks. dit.

BIFROSE est l’une des menaces actives de longue date depuis 2004. Elle a été proposée à la vente sur des forums clandestins pour un prix allant jusqu’à 10 000 dollars dans le passé, selon un rapport de Trend Micro en décembre 2015.

Le malware a été utilisé par un groupe de piratage chinois soutenu par l’État et suivi sous le nom de BlackTech (alias Circuit Panda, HUAPI, Manga Taurus, Palmerworm, PLEAD, Red Djinn et Temp.Overboard), qui a un historique de grèves d’organisations dans le monde. Japon, Taïwan et États-Unis

On soupçonne que l’auteur de la menace a acheté le code source ou y a eu accès vers 2010, et a réutilisé le logiciel malveillant pour l’utiliser dans ses propres campagnes via des portes dérobées personnalisées telles que KIVARS et XBOW.

Des variantes Linux de BIFROSE (alias ELF_BIFROSE) ont été observé depuis au moins 2020 avec des capacités pour lancer des shells distants, télécharger/télécharger des fichiers et effectuer des opérations sur les fichiers.

« Les attaquants distribuent généralement Bifrost via des pièces jointes à des e-mails ou sur des sites Web malveillants », ont indiqué les chercheurs. « Une fois installé sur l’ordinateur d’une victime, Bifrost permet à l’attaquant de collecter des informations sensibles, comme le nom d’hôte et l’adresse IP de la victime. »

Ce qui rend la dernière variante remarquable, c’est qu’elle s’adresse à un serveur de commande et de contrôle (C2) portant le nom « download.vmfare ».[.]com » dans le but de se faire passer pour VMware. Le domaine trompeur est résolu en contactant un résolveur DNS public basé à Taiwan avec l’adresse IP 168.95.1.[.]1.

L’unité 42 a déclaré avoir détecté un pic d’activité du Bifrost depuis octobre 2023, identifiant pas moins de 104 artefacts dans sa télémétrie. Il a en outre découvert une version Arm du malware, ce qui suggère que les auteurs de la menace cherchent probablement à étendre leur surface d’attaque.

« Avec de nouvelles variantes qui emploient des stratégies de domaine trompeuses comme le typosquatting, un récent pic d’activité de Bifrost met en évidence la nature dangereuse de ce malware », ont déclaré les chercheurs.

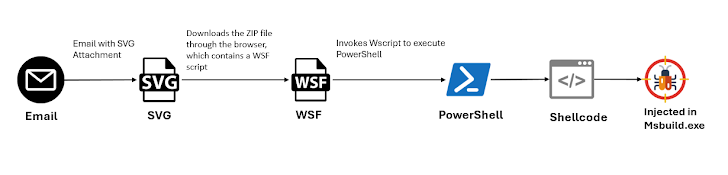

Le développement intervient alors que McAfee Labs détaillé une nouvelle campagne GuLoader qui propage le malware via des pièces jointes SVG malveillantes dans les messages électroniques. Il a également été observé que le logiciel malveillant était distribué via des scripts VBS dans le cadre d’une livraison de charge utile en plusieurs étapes.

« Cette récente poussée met en évidence l’évolution de ses tactiques pour une portée et une évasion plus larges », Trustwave SpiderLabs dit dans un article sur X plus tôt cette semaine.

Les attaques Bifrost et GuLoader coïncident avec le libérer d’une nouvelle version du Warzone RAT, qui a récemment vu deux de ses opérateurs arrêtés et son infrastructure démantelée par le gouvernement américain.