Une récente campagne de logiciels malveillants a été trouvée pour exploiter Téléchargeur Satacom comme conduit pour déployer des logiciels malveillants furtifs capables de siphonner la crypto-monnaie à l’aide d’une extension malveillante pour les navigateurs basés sur Chromium.

« Le but principal du logiciel malveillant abandonné par le téléchargeur Satacom est de voler le BTC du compte de la victime en effectuant des injections Web dans des sites Web de crypto-monnaie ciblés », ont déclaré Haim Zigel et Oleg Kupreev, chercheurs de Kaspersky. a dit.

Les cibles de la campagne incluent les utilisateurs de Coinbase, Bybit, KuCoin, Huobi et Binance principalement situés au Brésil, en Algérie, en Turquie, au Vietnam, en Indonésie, en Inde, en Égypte et au Mexique.

Téléchargeur Satacom, également appelé Chargeur de la Légionest apparu pour la première fois en 2019 en tant que compte-gouttes pour les charges utiles de la prochaine étape, y compris les voleurs d’informations et les mineurs de crypto-monnaie.

Les chaînes d’infection impliquant le logiciel malveillant commencent lorsque les utilisateurs à la recherche de logiciels piratés sont redirigés vers de faux sites Web qui hébergent des fichiers d’archive ZIP contenant le logiciel malveillant.

« Divers types de sites Web sont utilisés pour diffuser les logiciels malveillants », ont expliqué les chercheurs. « Certains d’entre eux sont des sites Web malveillants avec un lien de téléchargement codé en dur, tandis que d’autres ont le bouton » Télécharger « injecté via un plugin publicitaire légitime. »

Le fichier d’archive contient un exécutable appelé « Setup.exe » d’une taille d’environ 5 Mo, mais gonflé à environ 450 Mo avec des octets nuls pour tenter d’échapper à l’analyse et à la détection.

Le lancement du binaire lance la routine du logiciel malveillant, aboutissant à l’exécution du téléchargeur Satacom qui, à son tour, utilise les requêtes DNS comme méthode de commande et de contrôle (C2) pour récupérer l’URL qui héberge le logiciel malveillant réel.

La campagne documentée par Kaspersky conduit à un script PowerShell, qui télécharge le module complémentaire du navigateur à partir d’un serveur tiers distant. Il recherche également les fichiers de raccourci de navigateur (.LNK) dans l’hôte compromis et modifie le paramètre « Target » avec le drapeau « –load-extension » pour lancer le navigateur avec l’extension téléchargée.

De plus, le module complémentaire se fait passer pour une extension Google Drive et utilise des injections Web envoyées par le serveur C2 lorsque la victime visite l’un des sites Web de crypto-monnaie ciblés pour manipuler le contenu et voler la crypto.

L’adresse C2 est cachée dans les champs script et addr de la transaction bitcoin la plus récente associée à un adresse de portefeuille contrôlée par l’acteurutilisant la même technique que le malware botnet Glupteba pour contourner les blocages ou les retraits de domaine.

« L’extension effectue diverses actions sur le compte afin de le contrôler à distance à l’aide des scripts d’injection Web, et finalement l’extension tente de retirer la devise BTC dans le portefeuille des acteurs de la menace », ont déclaré les chercheurs.

Dans une tentative supplémentaire de dissimulation de son activité, l’extension malveillante contient des scripts pour dissimuler la confirmation par e-mail de la transaction frauduleuse sur Gmail, Hotmail et Yahoo! services au moyen d’une injection de code HTML.

🔐 Maîtriser la sécurité des API : Comprendre votre véritable surface d’attaque

Découvrez les vulnérabilités inexploitées de votre écosystème d’API et prenez des mesures proactives pour une sécurité à toute épreuve. Rejoignez notre webinaire perspicace !

Une conséquence de cette injection est que la victime ignore qu’un transfert illicite vers le porte-monnaie des acteurs de la menace a été effectué. Un autre aspect notable du module complémentaire est sa capacité à extraire les métadonnées du système, les cookies, l’historique du navigateur, les captures d’écran des onglets ouverts et même à recevoir des commandes du serveur C2.

« L’extension peut mettre à jour ses fonctionnalités grâce à la technique utilisée pour récupérer le serveur C2 via la dernière transaction d’un portefeuille BTC spécifique, qui peut être modifiée à tout moment en effectuant une autre transaction vers ce portefeuille », ont déclaré les chercheurs.

« Cela permet aux acteurs de la menace de changer l’URL du domaine en une autre au cas où elle serait interdite ou bloquée par les éditeurs d’antivirus. »

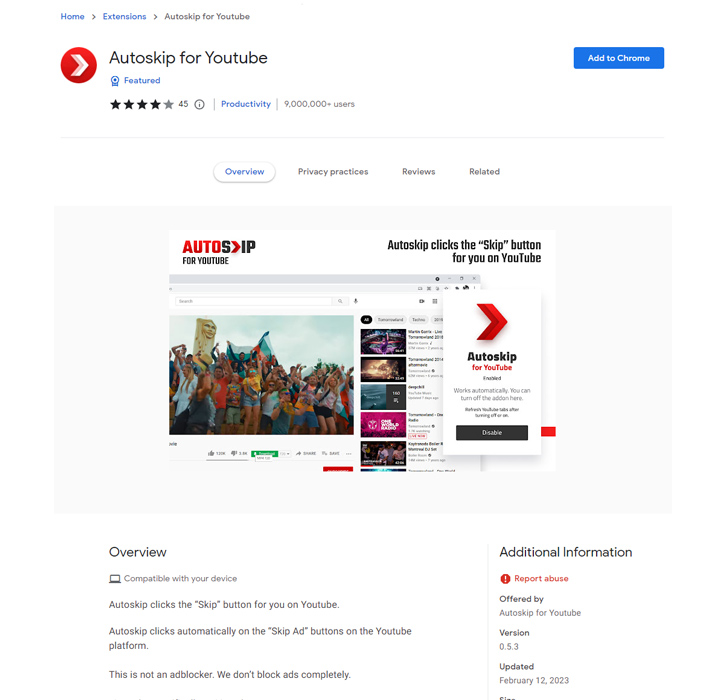

Le développement vient comme plusieurs extensions piégées se faisant passer pour des utilitaires légitimes ont été découverts sur le Chrome Web Store avec des capacités de diffusion de logiciels publicitaires et de piratage des résultats de recherche pour afficher des liens sponsorisés, des résultats de recherche payants et des liens potentiellement malveillants.

Les extensions, tout en offrant les fonctionnalités promises, contenaient du code obscurci qui permettait à un site Web tiers d’injecter du code JavaScript arbitraire dans tous les sites Web qu’un utilisateur visitait à son insu.