Microsoft a dévoilé mardi un ensemble de deux vulnérabilités d’escalade de privilèges dans le système d’exploitation Linux qui pourraient potentiellement permettre aux acteurs de la menace de mener un éventail d’activités néfastes.

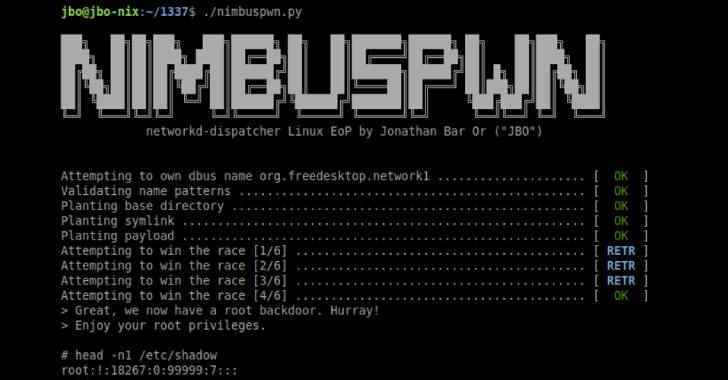

Appelés collectivement « Nimbuspwn« , les failles » peuvent être enchaînées pour obtenir des privilèges root sur les systèmes Linux, permettant aux attaquants de déployer des charges utiles, comme une porte dérobée root, et d’effectuer d’autres actions malveillantes via l’exécution arbitraire de code root « , Jonathan Bar Or de l’équipe de recherche Microsoft 365 Defender mentionné dans un rapport.

En plus de cela, les défauts – suivis comme CVE-2022-29799 et CVE-2022-29800 – pourrait également être utilisé comme vecteur d’accès root pour déployer des menaces plus sophistiquées telles que les ransomwares.

Les vulnérabilités sont enracinées dans un systemd composant appelé réseaud-répartiteurun programme démon pour le service système du gestionnaire de réseau conçu pour répartir les changements d’état du réseau.

Plus précisément, ils concernent une combinaison de parcours de répertoire (CVE-2022-29799), course de lien symbolique (aka symlink)et de l’heure de vérification à l’heure d’utilisation (CVE-2022-29800) failles, conduisant à un scénario où un adversaire contrôlant un voleur D-Bus un service peut planter et exécuter des portes dérobées malveillantes sur les terminaux compromis.

Il est fortement recommandé aux utilisateurs de networkd-dispatcher de mettre à jour leurs instances vers la dernière version afin d’atténuer le potentiel résultant de l’exploitation des failles.

« Le nombre croissant de vulnérabilités sur les environnements Linux souligne la nécessité d’une surveillance renforcée du système d’exploitation de la plate-forme et de ses composants », a déclaré Bar Or.

« Ce bombardement constant d’attaques couvrant un large éventail de plates-formes, d’appareils et d’autres domaines souligne la nécessité d’une approche de gestion des vulnérabilités complète et proactive qui peut identifier et atténuer davantage les exploits et les problèmes jusqu’alors inconnus. »