Des acteurs malveillants utilisent un outil d’attaque cloud nommé Xeon Sender pour mener des campagnes de phishing et de spam par SMS à grande échelle en abusant de services légitimes.

« Les attaquants peuvent utiliser Xeon pour envoyer des messages via plusieurs fournisseurs de logiciels en tant que service (SaaS) en utilisant des informations d’identification valides pour les fournisseurs de services », explique Alex Delamotte, chercheur en sécurité chez SentinelOne. dit dans un rapport partagé avec The Hacker News.

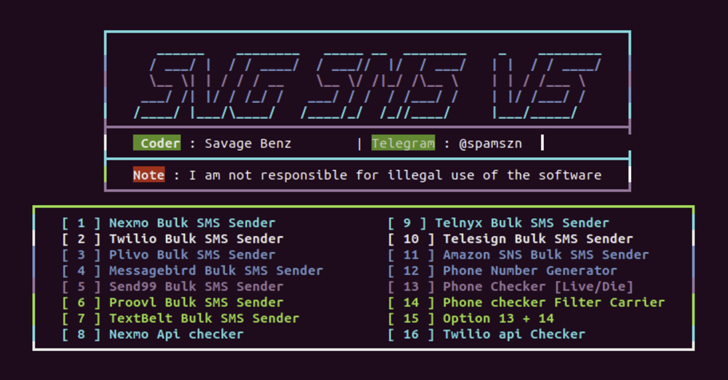

Parmi les exemples de services utilisés pour faciliter la distribution en masse de messages SMS, on peut citer Amazon Simple Notification Service (SNS), Nexmo, Plivo, Proovl, Send99, Telesign, Telnyx, TextBelt et Twilio.

Il est important de noter ici que l’activité n’exploite aucune faiblesse inhérente à ces fournisseurs. Au contraire, l’outil utilise des API légitimes pour mener des attaques de spam par SMS en masse.

Il rejoint des outils comme SNS Sender qui sont devenus de plus en plus un moyen d’envoyer des messages en masse. messages de smishing et, en fin de compte, capturer des informations sensibles sur les cibles.

Distribué via Telegram et des forums de hacking, l’une des versions les plus anciennes créditant un canal Telegram consacré à la publicité d’outils de hacking piratés. La version la plus récente, disponible en téléchargement sous forme de fichier ZIP, s’attribue elle-même un canal Telegram nommé Centre d’outils Orion (oriontoolxhub) qui compte 200 membres.

Orion Toolxhub a été créé le 1er février 2023. Il a également mis à disposition gratuitement d’autres logiciels pour les attaques par force brute, les recherches d’adresses IP inversées et d’autres tels qu’un scanner de site WordPress, un shell Web PHP, un clipper Bitcoin et un programme appelé YonixSMS qui prétend offrir des capacités d’envoi de SMS illimitées.

Xeon Sender est également appelé XeonV5 et SVG Sender. Les premières versions du programme basé sur Python ont été détectées dès 2022. Il a depuis été réutilisé par plusieurs acteurs malveillants à leurs propres fins.

« Une autre incarnation de l’outil est hébergée sur un serveur Web avec une interface graphique », a déclaré Delamotte. « Cette méthode d’hébergement supprime un obstacle potentiel à l’accès, permettant aux acteurs moins qualifiés qui peuvent ne pas être à l’aise avec l’exécution des outils Python et le dépannage de leurs dépendances. »

Xeon Sender, quelle que soit la variante utilisée, offre à ses utilisateurs une interface de ligne de commande qui permet de communiquer avec les API backend du fournisseur de services choisi et d’orchestrer des attaques de spam SMS en masse.

Cela signifie également que les acteurs malveillants sont déjà en possession des clés API nécessaires pour accéder aux points de terminaison. Les requêtes API élaborées incluent également l’ID de l’expéditeur, le contenu du message et l’un des numéros de téléphone sélectionnés dans une liste prédéfinie présente dans un fichier texte.

Xeon Sender, en plus de ses méthodes d’envoi de SMS, intègre des fonctionnalités permettant de valider les informations d’identification des comptes Nexmo et Twilio, de générer des numéros de téléphone pour un indicatif de pays et un indicatif régional donnés et de vérifier si un numéro de téléphone fourni est valide.

Malgré le manque de finesse associé à l’outil, SentinelOne a déclaré que le code source regorge de variables ambiguës comme des lettres simples ou une lettre plus un chiffre pour rendre le débogage beaucoup plus difficile.

« Xeon Sender utilise en grande partie des bibliothèques Python spécifiques à chaque fournisseur pour créer des requêtes API, ce qui présente des défis de détection intéressants », a déclaré Delamotte. « Chaque bibliothèque est unique, tout comme les journaux du fournisseur. Il peut être difficile pour les équipes de détecter les abus d’un service donné. »

« Pour se défendre contre des menaces telles que Xeon Sender, les entreprises doivent surveiller l’activité liée à l’évaluation ou à la modification des autorisations d’envoi de SMS ou aux modifications anormales apportées aux listes de distribution, comme le téléchargement d’un grand nombre de nouveaux numéros de téléphone de destinataires. »