Les acteurs nord-coréens de la menace ont été associés à deux campagnes dans lesquelles ils se font passer pour des recruteurs et des demandeurs d’emploi afin de diffuser des logiciels malveillants et d’obtenir des emplois non autorisés auprès d’organisations basées aux États-Unis et dans d’autres parties du monde.

Les groupes d’activités ont été respectivement nommés Contagious Interview et Wagemole par l’unité 42 de Palo Alto Networks.

Alors que la première série d’attaques vise à « infecter les développeurs de logiciels avec des logiciels malveillants via un entretien d’embauche fictif », la seconde est conçue à des fins de gain financier et d’espionnage.

« L’objectif de la première campagne est probablement le vol de crypto-monnaie et l’utilisation de cibles compromises comme environnement de préparation pour des attaques supplémentaires », a déclaré la société de cybersécurité. dit.

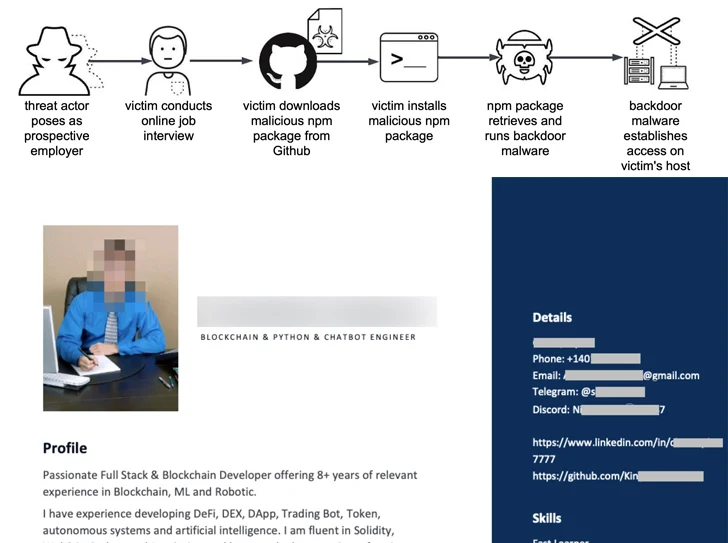

L’activité frauduleuse de recherche d’emploi, quant à elle, implique l’utilisation d’un référentiel GitHub pour héberger des CV avec de fausses identités qui usurpent l’identité d’individus de diverses nationalités.

Les attaques Contagious Interview ouvrent la voie à deux logiciels malveillants multiplateformes jusqu’à présent non documentés, nommés BeaverTail et InvisibleFerret, qui peuvent s’exécuter sur les systèmes Windows, Linux et macOS.

Il convient de noter que l’ensemble d’intrusions partage des chevauchements tactiques avec une activité de menace nord-coréenne précédemment signalée, baptisée Operation Dream Job, qui consiste à approcher les employés avec des offres d’emploi potentielles et à les inciter à télécharger un package npm malveillant hébergé sur GitHub dans le cadre d’un entretien en ligne.

« L’auteur de la menace présente probablement le package à la victime comme un logiciel à examiner ou à analyser, mais il contient en réalité du JavaScript malveillant conçu pour infecter l’hôte de la victime avec un malware de porte dérobée », a déclaré l’unité 42.

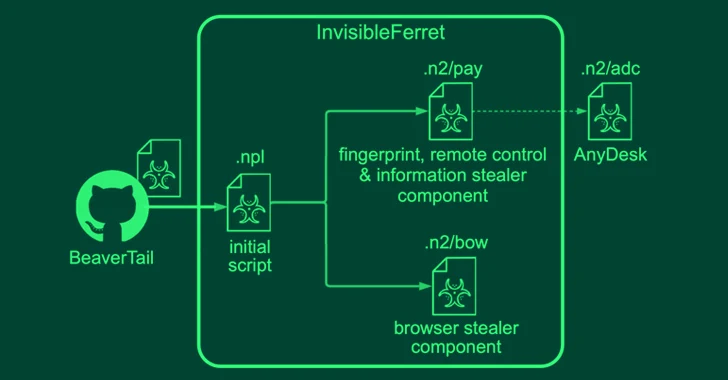

BeaverTail, l’implant JavaScript, est un voleur et un chargeur doté de capacités permettant de voler des informations sensibles à partir de navigateurs Web et de portefeuilles cryptographiques, et de fournir des charges utiles supplémentaires, notamment InvisibleFerret, une porte dérobée basée sur Python avec empreintes digitales, contrôle à distance, enregistrement de frappe et données. fonctionnalités d’exfiltration.

InvisibleFerret est également conçu pour télécharger le client AnyDesk à partir d’un serveur contrôlé par un acteur pour un accès à distance.

Plus tôt ce mois-ci, Microsoft a averti que le tristement célèbre sous-cluster du groupe Lazarus appelé Sapphire Sleet (alias BlueNoroff) avait mis en place une nouvelle infrastructure qui usurpe l’identité de portails d’évaluation des compétences dans le cadre de ses campagnes d’ingénierie sociale.

Ce n’est pas la première fois que des acteurs nord-coréens abusent de faux modules dans npm et PyPI. Fin juin et juillet 2023, Phylum et GitHub ont détaillé une campagne d’ingénierie sociale ciblant les comptes personnels d’employés travaillant dans des entreprises technologiques dans le but d’installer un package npm contrefait sous couvert de collaboration sur un projet GitHub.

Les attaques ont été attribuées à un autre cluster connu sous le nom de Jade Sleet, également appelé TraderTraitor et UNC4899, et a depuis été impliqué dans le piratage JumpCloud qui a eu lieu à peu près au même moment.

La découverte de Wagehole fait écho à un récent avis du gouvernement américain, qui révélait le subterfuge de la Corée du Nord pour contourner les sanctions en envoyant une armée de travailleurs informatiques hautement qualifiés qui obtiennent un emploi dans plusieurs entreprises à travers le monde et réinvestissent leurs salaires pour financer les programmes d’armement du pays.

« Certains CV incluent des liens vers un profil LinkedIn et des liens vers du contenu GitHub », a indiqué la société de cybersécurité.

« Ces comptes GitHub semblent bien entretenus et ont un long historique d’activité. Ces comptes indiquent des mises à jour fréquentes du code et une socialisation avec d’autres développeurs. En conséquence, ces comptes GitHub sont presque impossibles à distinguer des comptes légitimes. »

« Nous créerions 20 à 50 faux profils par an jusqu’à ce que nous soyons embauchés », a déclaré un informaticien nord-coréen récemment déserté. cité comme disant à Reuters, qui a également partagé les détails de la campagne Wagemole.

Cette évolution intervient alors que la Corée du Nord revendiqué qu’elle a réussi à envoyer dans l’espace un satellite espion militaire, après deux tentatives infructueuses en mai et août de cette année.

Il s’ensuit également un nouvelle campagne d’attaque orchestré par le groupe Andariel lié à la Corée du Nord – un autre élément subordonné de Lazarus – pour fournir Black RAT, Lilith RAT, NukeSped et TigerRAT en infiltrant des serveurs MS-SQL vulnérables ainsi qu’en attaquant la chaîne d’approvisionnement à l’aide d’un logiciel de gestion d’actifs sud-coréen.

« Les développeurs de logiciels constituent souvent le maillon le plus faible des attaques de la chaîne d’approvisionnement, et les offres d’emploi frauduleuses constituent une préoccupation constante. Nous nous attendons donc à une activité continue de la part de Contagious Interview », a déclaré l’unité 42. « De plus, Wagemole représente une opportunité d’intégrer des initiés dans des entreprises ciblées. »