Un outil de cartographie de réseau récemment open source appelé SSH-Serpent a été réutilisé par des acteurs malveillants pour mener des activités malveillantes.

« SSH-Snake est un ver auto-modifiable qui exploite les informations d’identification SSH découvertes sur un système compromis pour commencer à se propager à travers le réseau », a déclaré Miguel Hernández, chercheur chez Sysdig. dit.

« Le ver recherche automatiquement les emplacements d’informations d’identification connus et les fichiers historiques du shell pour déterminer son prochain mouvement. »

SSH-Snake a été publié pour la première fois sur GitHub début janvier 2024 et est décrit par son développeur comme un « outil puissant » pour réaliser traversée automatique du réseau en utilisant les clés privées SSH découvertes sur les systèmes.

Ce faisant, il crée une carte complète d’un réseau et de ses dépendances, aidant à déterminer dans quelle mesure un réseau peut être compromis à l’aide de SSH et de clés privées SSH à partir d’un hôte particulier. Il prend également en charge résolution de domaines qui ont plusieurs adresses IPv4.

« Il est complètement auto-répliquant et auto-propagatif – et totalement sans fichier », selon le description du projet. « À bien des égards, SSH-Snake est en réalité un ver : il se réplique et se propage d’un système à l’autre autant qu’il le peut. »

Sysdig a déclaré que le script shell facilite non seulement les mouvements latéraux, mais offre également une furtivité et une flexibilité supplémentaires par rapport aux autres vers SSH typiques.

La société de sécurité cloud a déclaré avoir observé des acteurs malveillants déployer SSH-Snake dans des attaques réelles pour récolter les informations d’identification, les adresses IP des cibles et l’historique des commandes bash suite à la découverte d’un serveur de commande et de contrôle (C2) hébergeant le données.

« L’utilisation de clés SSH est une pratique recommandée dont SSH-Snake essaie de tirer parti pour se propager », a déclaré Hernández. « Il est plus intelligent et plus fiable, ce qui permettra aux auteurs de menaces d’accéder plus loin dans un réseau une fois qu’ils auront pris pied. »

Lorsqu’il a été contacté pour commenter, Joshua Rogers, le développeur de SSH-Snake, a déclaré à The Hacker News que l’outil offre aux propriétaires de systèmes légitimes un moyen d’identifier les faiblesses de leur infrastructure avant les attaquants, exhortant les entreprises à utiliser SSH-Snake pour « découvrir l’attaque ». les chemins qui existent – et corrigez-les.

« Il semble être largement admis que le cyberterrorisme ‘se produit’ tout d’un coup sur les systèmes, ce qui nécessite uniquement une approche réactive en matière de sécurité », a déclaré Rogers. « Au lieu de cela, d’après mon expérience, les systèmes devraient être conçus et entretenus avec des mesures de sécurité complètes. »

« Si un cyberterroriste est capable d’exécuter SSH-Snake sur votre infrastructure et d’accéder à des milliers de serveurs, l’accent doit être mis sur les personnes en charge de l’infrastructure, dans le but de revitaliser l’infrastructure de telle sorte que la compromission d’un seul l’hôte ne peut pas être répliqué sur des milliers d’autres. »

Rogers a également attiré l’attention sur les « opérations négligentes » des entreprises qui conçoivent et mettent en œuvre des infrastructures non sécurisées, qui peuvent être facilement prises en charge par un simple script shell.

« Si les systèmes étaient conçus et entretenus de manière saine et que les propriétaires/entreprises de systèmes se souciaient réellement de la sécurité, les conséquences de l’exécution d’un tel script seraient minimisées – de même que si les actions entreprises par SSH-Snake étaient exécutées manuellement par un attaquant. « , a ajouté Rogers.

« Au lieu de lire les politiques de confidentialité et d’effectuer la saisie des données, les équipes de sécurité des entreprises préoccupées par ce type de script prenant le dessus sur l’ensemble de leur infrastructure devraient effectuer une réarchitecture totale de leurs systèmes par des spécialistes de la sécurité qualifiés – et non par ceux qui ont créé l’architecture au début. lieu. »

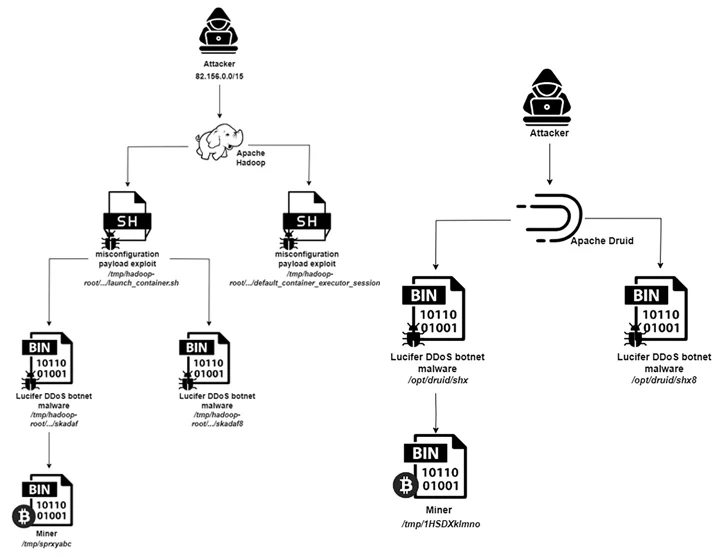

La divulgation intervient alors qu’Aqua a découvert une nouvelle campagne de botnet nommée Lucifer qui exploite les erreurs de configuration et les failles existantes dans Apache Hadoop et Apache Druid pour les regrouper dans un réseau permettant d’extraire des crypto-monnaies et d’organiser des attaques par déni de service distribué (DDoS).

Le malware hybride de cryptojacking était documenté pour la première fois par Palo Alto Networks Unit 42 en juin 2020, attirant l’attention sur sa capacité à exploiter les failles de sécurité connues pour compromettre les points de terminaison Windows.

Pas moins de 3 000 attaques distinctes visant la pile Big Data Apache ont été détectées au cours du mois dernier, a indiqué la société de sécurité cloud. Cela comprend également ceux qui sélectionnent les instances Apache Flink sensibles pour déployer des mineurs et des rootkits.

« L’attaquant met en œuvre l’attaque en exploitant les erreurs de configuration et les vulnérabilités existantes dans ces services », a déclaré le chercheur en sécurité Nitzan Yaakov. dit.

« Les solutions open source Apache sont largement utilisées par de nombreux utilisateurs et contributeurs. Les attaquants peuvent considérer cette utilisation intensive comme une opportunité de disposer de ressources inépuisables pour mettre en œuvre leurs attaques contre eux. »