Une nouvelle campagne en cours baptisée EleKtra-Fuite a jeté son dévolu sur les informations d’identification exposées de gestion des identités et des accès (IAM) d’Amazon Web Service (AWS) dans les référentiels publics GitHub pour faciliter les activités de cryptojacking.

« En conséquence, l’acteur malveillant associé à la campagne a pu créer plusieurs instances AWS Elastic Compute (EC2) qu’il a utilisées pour des opérations de cryptojacking de grande envergure et de longue durée », ont déclaré William Gamazo et Palo Alto Networks Unit 42. Nathaniel Quist dit dans un rapport technique partagé avec The Hacker News.

L’opération, active depuis au moins décembre 2020, est conçue pour extraire Monero à partir de 474 instances Amazon EC2 uniques entre le 30 août et le 6 octobre 2023.

Un aspect marquant des attaques est le ciblage automatisé des informations d’identification AWS IAM dans les quatre minutes suivant leur exposition initiale sur GitHub, ce qui indique que les acteurs malveillants clonent et analysent par programme les référentiels pour capturer les clés exposées.

L’adversaire a également été observé en train de bloquer les comptes AWS qui publient les informations d’identification IAM dans ce qui est probablement considéré comme un effort pour empêcher une analyse plus approfondie.

Il existe des preuves suggérant que l’attaquant pourrait également avoir été lié à une autre campagne de cryptojacking. divulgué par Intezer en janvier 2021, visant les services Docker mal sécurisés utilisant le même logiciel de minage sur mesure.

Une partie du succès de la campagne réside dans l’exploitation des angles morts de la fonction d’analyse secrète de GitHub et d’AWS. Politique AWSComromisedKeyQuarantine pour signaler et empêcher l’utilisation abusive d’informations d’identification IAM compromises ou exposées pour exécuter ou démarrer des instances EC2.

Bien que la politique de quarantaine soit appliquée dans les deux minutes suivant l’accès public aux informations d’identification AWS sur GitHub, on soupçonne que les clés sont exposées via une méthode encore indéterminée.

L’unité 42 a déclaré que « l’acteur menaçant pourrait être en mesure de trouver des clés AWS exposées qui ne sont pas automatiquement détectées par AWS et de contrôler ensuite ces clés en dehors de la politique AWSCompromisedKeyQuarantine ».

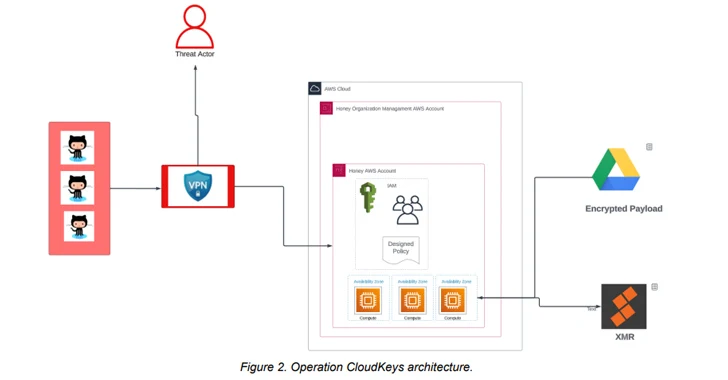

Dans les chaînes d’attaque découvertes par l’entreprise de cybersécurité, les identifiants AWS volés sont utilisés pour effectuer une opération de reconnaissance de compte, suivie de la création Groupes de sécurité AWS et lancer plusieurs instances EC2 dans diverses régions derrière un réseau privé virtuel (VPN).

Les opérations de cryptomining sont effectuées sur des instances AWS c5a.24xlarge en raison de leur puissance de traitement plus élevée, permettant à ses opérateurs d’extraire plus de cryptomonnaie dans un laps de temps plus court.

Le logiciel de minage utilisé pour effectuer le cryptojacking est extrait d’une URL de Google Drive, mettant en évidence un modèle d’acteurs malveillants tirant parti de la confiance associée aux applications largement utilisées pour passer inaperçus.

« Le type d’Amazon Machine Images (SUIS-JE) l’acteur malveillant utilisé était également distinctif », ont déclaré les chercheurs. « Les images identifiées étaient privées et elles n’étaient pas répertoriées sur AWS Marketplace. »

Pour atténuer de telles attaques, il est recommandé aux organisations qui exposent accidentellement les informations d’identification AWS IAM de révoquer immédiatement toutes les connexions API utilisant les clés, de les supprimer du référentiel GitHub et d’auditer GitHub. événements de clonage de référentiel pour toute opération suspecte.

« L’acteur malveillant peut détecter et lancer une opération minière à grande échelle dans les cinq minutes suivant l’exposition d’un identifiant AWS IAM dans un référentiel GitHub public », ont déclaré les chercheurs. « Malgré le succès des politiques de quarantaine d’AWS, la campagne maintient une fluctuation continue du nombre et de la fréquence des comptes de victimes compromis. »