Des acteurs menaçants ont été observés tirant parti de QEMU émulateur matériel open source comme logiciel de tunneling lors d’une cyberattaque ciblant une « grande entreprise » anonyme pour se connecter à son infrastructure.

Alors qu’un certain nombre d’outils de tunneling légitimes tels que Chisel, FRP, ligolo, ngrok et Plink ont été utilisés par les adversaires à leur avantage, ce développement marque le premier QEMU utilisé à cette fin.

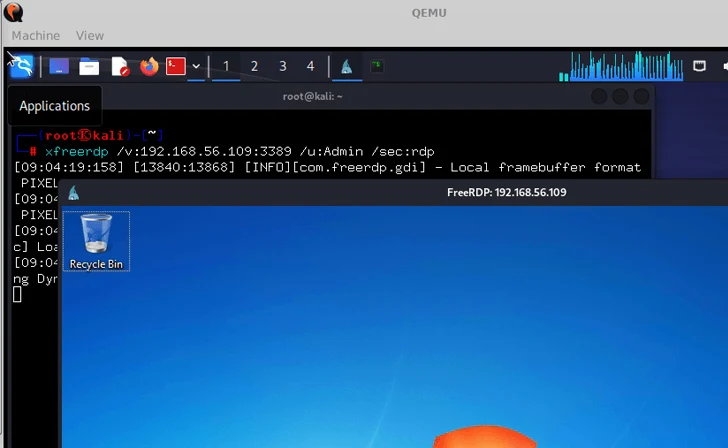

« Nous avons constaté que QEMU prenait en charge les connexions entre machines virtuelles : l’option -netdev crée des périphériques réseau (backend) qui peuvent ensuite se connecter aux machines virtuelles », ont déclaré les chercheurs de Kaspersky Grigory Sablin, Alexander Rodchenko et Kirill Magaskin. dit.

« Chacun des nombreux périphériques réseau est défini par son type et prend en charge des options supplémentaires. »

En d’autres termes, l’idée est de créer une interface réseau virtuelle et une interface réseau de type socket, permettant ainsi à la machine virtuelle de communiquer avec n’importe quel serveur distant.

La société russe de cybersécurité a déclaré qu’elle était en mesure d’utiliser QEMU pour établir un tunnel réseau depuis un hôte interne du réseau d’entreprise qui n’avait pas accès à Internet vers un hôte pivot avec accès à Internet, qui se connecte au serveur de l’attaquant sur le cloud. l’émulateur.

Les résultats montrent que les auteurs de menaces diversifient continuellement leurs stratégies d’attaque pour combiner leur trafic malveillant avec leur activité réelle et atteindre leurs objectifs opérationnels.

« Les acteurs malveillants utilisant des outils légitimes pour effectuer diverses étapes d’attaque ne sont pas nouveaux pour les professionnels de la réponse aux incidents », ont déclaré les chercheurs.

« Cela conforte davantage le concept de protection multi-niveaux, qui couvre à la fois une protection fiable des terminaux et des solutions spécialisées pour détecter et protéger contre les attaques complexes et ciblées, y compris celles opérées par l’homme. »