Dans un nouvel avis conjoint sur la cybersécurité, les agences américaines de cybersécurité et de renseignement ont mis en garde contre l’utilisation du rançongiciel Maui par des pirates informatiques soutenus par le gouvernement nord-coréen pour cibler le secteur de la santé depuis au moins mai 2021.

« Les cyberacteurs parrainés par l’État nord-coréen ont utilisé le rançongiciel Maui dans ces incidents pour crypter les serveurs responsables des services de santé, y compris les services de dossiers de santé électroniques, les services de diagnostic, les services d’imagerie et les services intranet », ont déclaré les autorités. c’est noté.

La alerte est une gracieuseté de la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis, du Federal Bureau of Investigation (FBI) et du Département du Trésor.

La société de cybersécurité Stairwell, dont les conclusions ont constitué la base de l’avis, a déclaré que la famille de ransomwares moins connue se distingue par l’absence de plusieurs fonctionnalités clés couramment associées aux groupes de ransomwares en tant que service (RaaS).

Cela inclut l’absence de « note de rançon intégrée pour fournir des instructions de récupération ou des moyens automatisés de transmission des clés de chiffrement aux attaquants », a déclaré le chercheur en sécurité Silas Cutler. a dit dans un aperçu technique du ransomware.

Au lieu de cela, l’analyse des échantillons de Maui suggère que le logiciel malveillant est conçu pour être exécuté manuellement par un acteur distant via une interface de ligne de commande, en l’utilisant pour cibler des fichiers spécifiques sur la machine infectée pour le chiffrement.

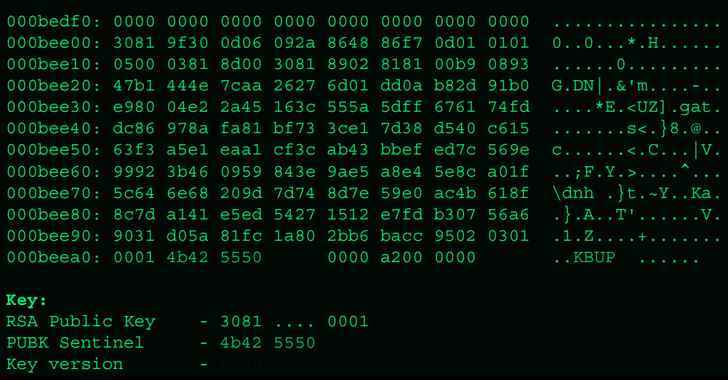

Outre le cryptage des fichiers cibles avec le cryptage AES 128 bits avec une clé unique, chacune de ces clés est, à son tour, cryptée avec RSA à l’aide d’une paire de clés générée la première fois que Maui est exécuté. En tant que troisième couche de sécurité, les clés RSA sont chiffrées à l’aide d’une clé publique RSA codée en dur qui est unique à chaque campagne.

Ce qui distingue Maui des autres offres de rançongiciels traditionnelles est également le fait qu’il n’est pas proposé en tant que service à d’autres affiliés pour une utilisation en échange d’une part des bénéfices monétaires.

Dans certains cas, les incidents de ransomware auraient perturbé les services de santé pendant de longues périodes. Le vecteur d’infection initial utilisé pour conduire les intrusions est encore inconnu.

Il convient de noter que la campagne repose sur la volonté des entités de soins de santé de payer des rançons pour se remettre rapidement d’une attaque et garantir un accès ininterrompu aux services critiques. C’est la dernière indication de la façon dont les adversaires nord-coréens adaptent leurs tactiques pour générer illégalement un flux constant de revenus pour la nation à court d’argent.

Selon les Sophos État des rançongiciels dans les soins de santé 2022 rapport, 61% des organisations de santé interrogées ont choisi de régler contre une moyenne mondiale de 46%, avec seulement 2% de ceux qui ont payé la rançon en 2021 récupérant leurs données complètes.

Cela dit, l’utilisation d’une famille de rançongiciels à commande manuelle par un groupe APT soulève également la possibilité que l’opération puisse être une tactique de diversion conçue pour servir de couverture à d’autres motifs malveillants, comme récemment observé dans le cas de Bronze Starlight.

« Les attaques de rançongiciels parrainées par les États-nations sont devenues des actes d’agression internationaux typiques », a déclaré Peter Martini, co-fondateur d’iboss, dans un communiqué. « Malheureusement, la Corée du Nord a spécifiquement montré qu’elle était très disposée à cibler sans discernement diverses industries, y compris la santé, pour sécuriser la crypto-monnaie intraçable qui finance son programme d’armes nucléaires. »