Un nouvel exploit a été conçu pour « désinscrire » les Chromebooks gérés par l’entreprise ou l’école du contrôle administratif.

L’inscription d’appareils ChromeOS permet d’appliquer les règles relatives aux appareils définies par l’organisation via le Console d’administration Googley compris les fonctionnalités disponibles pour les utilisateurs.

« Chaque appareil inscrit est conforme aux règles que vous avez définies jusqu’à ce que vous l’effaciez ou le déprovisionniez », Google États dans sa documentation.

C’est là que le exploiter – surnommé Shady Hacking 1nstrument Makes Machine Enrollment Retreat alias SH1MMER – arrive, permettant aux utilisateurs de contourner ces restrictions d’administration.

La méthode fait également référence à shim, une image disque d’autorisation de retour de marchandise (RMA) utilisée par les techniciens du centre de service pour réinstaller le système d’exploitation et exécuter des programmes de diagnostic et de réparation.

Le Google-signé image de calage est une « combinaison de Chrome OS existants paquet d’usine composants » – à savoir une image de version, une boîte à outils et le micrologiciel, entre autres – qui peuvent être flashés sur une clé USB.

Un Chromebook peut ensuite être démarré en mode développeur avec l’image du lecteur pour appeler les options de récupération. Une image de calage peut être universelle ou spécifique à un Carte Chromebook.

SH1MMER tire parti d’une image de shim RMA modifiée pour créer un support de récupération pour le Chromebook et l’écrit sur une clé USB. Cela nécessite un constructeur en ligne pour télécharger la version corrigée du Cale RMA avec l’exploit.

L’étape suivante consiste à lancer le mode de récupération sur le Chromebook et à brancher la clé USB contenant l’image dans l’appareil pour afficher un menu de récupération modifié qui permet aux utilisateurs de désinscrire complètement la machine.

« Il se comportera désormais entièrement comme s’il s’agissait d’un ordinateur personnel et ne contiendra plus de logiciels espions ou d’extensions de blocage », a déclaré l’équipe de Mercury Workshop, à l’origine de l’exploit.

« Les shims RMA sont un outil d’usine permettant de signer certaines fonctions d’autorisation, mais seules les partitions KERNEL sont vérifiées pour les signatures par le firmware », poursuit l’équipe. élaboré. « Nous pouvons modifier les autres partitions à notre guise tant que nous supprimons le bit de lecture seule forcée sur celles-ci. »

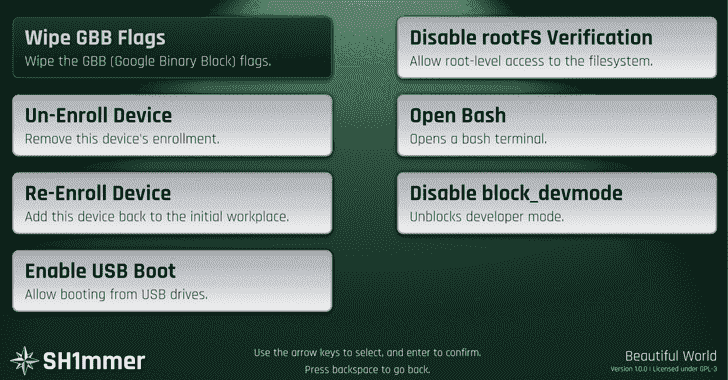

De plus, le menu SH1MMER peut être utilisé pour réinscrire l’appareilactivez le démarrage USB, ouvrez un shell bash et autorisez même l’accès au niveau racine au système d’exploitation ChromeOS.

The Hacker News a contacté Google pour obtenir des commentaires, et nous mettrons à jour l’histoire si nous recevons une réponse.