Les utilisateurs du Brésil sont la cible d’un nouveau cheval de Troie bancaire appelé CHAVEMANTEAU qui se propage via des e-mails de phishing contenant des pièces jointes PDF.

« Cette attaque complexe implique que le PDF télécharge un fichier ZIP et utilise ensuite des techniques de chargement latéral de DLL pour exécuter le malware final », a déclaré Cara Lin, chercheuse chez Fortinet FortiGuard Labs. dit.

La chaîne d’attaque implique l’utilisation de leurres DocuSign sur le thème des contrats pour inciter les utilisateurs à ouvrir des fichiers PDF contenant un bouton pour lire et signer les documents.

En réalité, cliquer sur le bouton entraîne la récupération d’un fichier d’installation à partir d’un lien distant raccourci à l’aide du service de raccourcissement d’URL Goo.su.

Le programme d’installation contient un exécutable nommé « Lightshot.exe » qui exploite le chargement latéral de DLL pour charger « Lightshot.dll », qui est le malware CHAVECLOAK qui facilite le vol d’informations sensibles.

Cela inclut la collecte de métadonnées du système et l’exécution de vérifications pour déterminer si la machine compromise se trouve au Brésil et, si tel est le cas, la surveillance périodique de la fenêtre de premier plan pour la comparer à une liste prédéfinie de chaînes liées à la banque.

Si cela correspond, une connexion est établie avec un serveur de commande et de contrôle (C2) et procède à la collecte de divers types d’informations et à leur exfiltration vers des points de terminaison distincts sur le serveur en fonction de l’institution financière.

« Le logiciel malveillant facilite diverses actions visant à voler les informations d’identification d’une victime, par exemple en permettant à l’opérateur de bloquer l’écran de la victime, d’enregistrer les frappes au clavier et d’afficher des fenêtres contextuelles trompeuses », a déclaré Lin.

« Le malware surveille activement l’accès de la victime à des portails financiers spécifiques, notamment plusieurs banques et Mercado Bitcoin, qui englobe à la fois les plateformes bancaires traditionnelles et les plateformes de crypto-monnaie. »

Fortinet a déclaré avoir également découvert une variante Delphi de CHAVECLOAK, soulignant une fois de plus la prévalence des logiciels malveillants basés sur Delphi ciblant l’Amérique latine.

« L’émergence du cheval de Troie bancaire CHAVECLOAK souligne l’évolution du paysage des cybermenaces ciblant le secteur financier, en particulier les utilisateurs au Brésil », a conclu Lin.

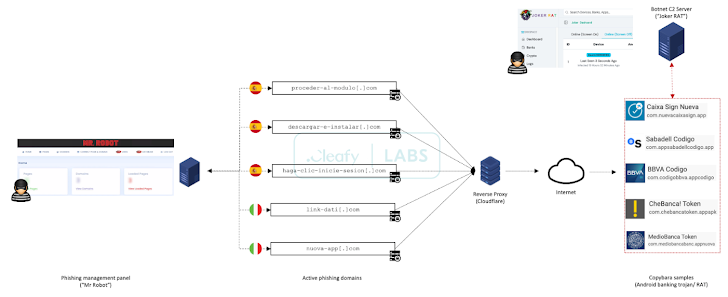

Ces découvertes surviennent dans le cadre d’une campagne de fraude bancaire mobile en cours contre le Royaume-Uni, l’Espagne et l’Italie, qui consiste à utiliser des tactiques de smishing et de vishing (c’est-à-dire phishing par SMS et voix) pour déployer un malware Android appelé Copybara dans le but d’effectuer des transferts bancaires non autorisés vers un pays. réseau de comptes bancaires gérés par des mules d’argent.

« TA [Threat actors] ont été capturés en utilisant une manière structurée de gérer toutes les campagnes de phishing en cours via un panneau Web centralisé connu sous le nom de « Mr. « Robot », Cleafy dit dans un rapport publié la semaine dernière.

« Grâce à ce panel, les TA peuvent activer et gérer plusieurs campagnes de phishing (contre différentes institutions financières) en fonction de leurs besoins. »

Le cadre C2 permet également aux attaquants d’orchestrer des attaques sur mesure contre des institutions financières distinctes à l’aide de kits de phishing conçus pour imiter l’interface utilisateur de l’entité ciblée, tout en adoptant des méthodes anti-détection via le géorepérage et les empreintes digitales des appareils pour limiter les connexions uniquement à partir d’appareils mobiles.

Le kit de phishing – qui sert de fausse page de connexion – est chargé de capturer les informations d’identification et les numéros de téléphone des clients des banques de détail et d’envoyer les détails à un groupe Telegram.

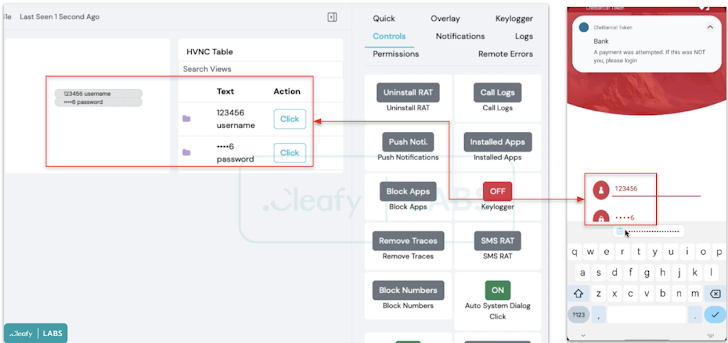

Une partie de l’infrastructure malveillante utilisée pour la campagne est conçue pour diffuser Copybara, qui est géré à l’aide d’un panneau C2 nommé JOKER RAT qui affiche tous les appareils infectés et leur répartition géographique sur une carte en direct.

Il permet également aux acteurs malveillants d’interagir à distance et en temps réel avec un appareil infecté à l’aide d’un module VNC, en plus d’injecter de fausses superpositions au-dessus des applications bancaires pour siphonner les informations d’identification, d’enregistrer les frappes au clavier en abusant des services d’accessibilité d’Android et d’intercepter les messages SMS.

En plus de cela, JOKER RAT est livré avec un générateur d’APK qui permet de personnaliser le nom de l’application malveillante, le nom du package et les icônes.

« Une autre fonctionnalité disponible à l’intérieur du panneau est la « notification push », probablement utilisée pour envoyer aux appareils infectés de fausses notifications push qui ressemblent à une notification bancaire pour inciter l’utilisateur à ouvrir l’application de la banque de telle manière que le malware puisse voler les informations d’identification. « , ont déclaré Francesco Iubatti et Federico Valentini, chercheurs de Cleafy.

La sophistication croissante des stratagèmes de fraude sur les appareils (ODF) est également mise en évidence par une campagne TeaBot (alias Anatsa) récemment révélée qui a réussi à infiltrer le Google Play Store sous le couvert d’applications de lecture de PDF.

« Cette application sert de compte-gouttes, facilitant le téléchargement d’un cheval de Troie bancaire de la famille TeaBot en plusieurs étapes », déclare Iubatti dit. « Avant de télécharger le cheval de Troie bancaire, le dropper exécute des techniques d’évasion avancées, notamment l’obscurcissement et la suppression de fichiers, ainsi que de multiples vérifications sur les pays victimes. »