Les utilisateurs mexicains sont ciblés par des leurres de phishing à caractère fiscal au moins depuis novembre 2023 pour distribuer un malware Windows jusqu’alors non documenté appelé TimbreStealer.

Cisco Talos, qui découvert l’activité, a décrit les auteurs comme étant compétents et que « l’acteur menaçant a déjà utilisé des tactiques, techniques et procédures (TTP) similaires pour distribuer un cheval de Troie bancaire connu sous le nom de Mispadu en septembre 2023.

En plus d’utiliser des techniques d’obscurcissement sophistiquées pour contourner la détection et assurer la persistance, la campagne de phishing utilise le géofencing pour identifier les utilisateurs au Mexique, renvoyant un fichier PDF vierge inoffensif au lieu du fichier malveillant si les sites de charge utile sont contactés depuis d’autres endroits.

Certaines des manœuvres d’évitement notables incluent l’exploitation de chargeurs personnalisés et d’appels système directs pour contourner la surveillance conventionnelle des API, en plus d’utiliser Heaven’s Gate pour exécuter du code 64 bits dans un processus 32 bits, une approche qui a également été récemment adoptée par HijackLoader.

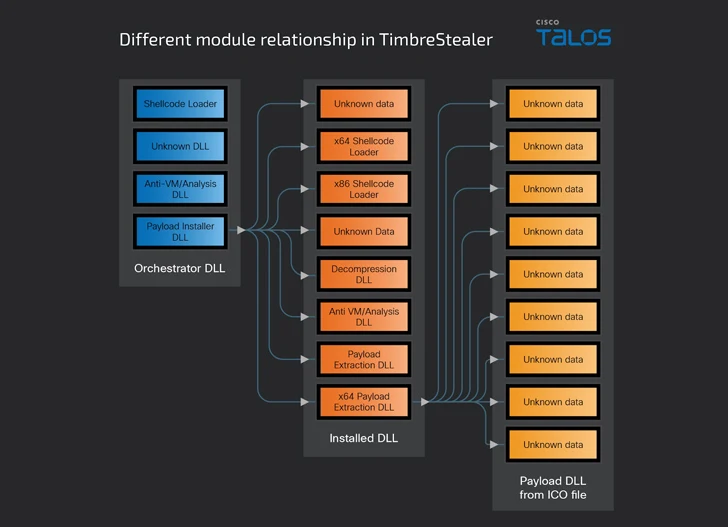

Le malware est livré avec plusieurs modules intégrés pour l’orchestration, le décryptage et la protection du binaire principal, tout en exécutant également une série de vérifications pour déterminer s’il exécute un environnement sandbox, si la langue du système n’est pas le russe et si le fuseau horaire se situe dans un pays d’Amérique latine. région.

Le module orchestrateur recherche également des fichiers et des clés de registre pour vérifier que la machine n’a pas été infectée auparavant, avant de lancer un composant d’installation de charge utile qui affiche un fichier leurre inoffensif à l’utilisateur, car il déclenche finalement l’exécution de la charge utile principale de TimbreStealer. .

La charge utile est conçue pour collecter un large éventail de données, notamment les informations d’identification de différents dossiers, les métadonnées du système et les URL consultées, rechercher des fichiers correspondant à des extensions spécifiques et vérifier la présence d’un logiciel de bureau à distance.

Cisco Talos a déclaré avoir identifié des chevauchements avec une campagne de spam Mispadu observée en septembre 2023, bien que les secteurs cibles de TimbreStealer soient variés et se concentrent sur les secteurs de la fabrication et des transports.

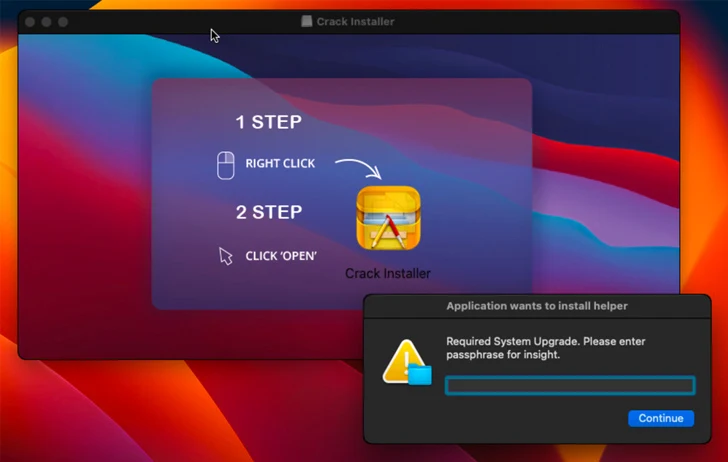

La divulgation intervient au milieu de l’émergence d’une nouvelle version d’un autre voleur d’informations appelé Atomic (alias AMOS), capable de collecter des données à partir des systèmes Apple macOS telles que les mots de passe des comptes d’utilisateurs locaux, les informations d’identification de Mozilla Firefox et les navigateurs basés sur Chromium, le portefeuille crypto. informations et fichiers d’intérêt, en utilisant une combinaison inhabituelle de code Python et Apple Script.

« La nouvelle variante est abandonnée et utilise un script Python pour rester secrète », Andrei Lapusneanu, chercheur chez Bitdefender. ditnotant que le bloc Apple Script permettant de collecter des fichiers sensibles sur l’ordinateur de la victime présente un « niveau de similarité considérablement élevé » avec la porte dérobée RustDoor.

Cela fait également suite à l’émergence de nouvelles familles de malwares voleurs telles que XSSLitequi a été publié dans le cadre d’un concours de développement de logiciels malveillants organisé par le forum XSS, alors même que les souches existantes comme Agent Tesla et Poney (alias Fareit ou Siplog) a continué à être utilisé pour le vol d’informations et la vente ultérieure sur des marchés de journaux voleurs comme Exode.