Les acteurs de la menace derrière le logiciel malveillant HiatusRAT sont revenus de leur pause avec une nouvelle vague d’activités de reconnaissance et de ciblage visant les organisations basées à Taiwan et un système d’approvisionnement militaire américain.

Outre la recompilation d’échantillons de logiciels malveillants pour différentes architectures, les artefacts auraient été hébergés sur de nouveaux serveurs privés virtuels (VPS), Lumen Black Lotus Labs dit dans un rapport publié la semaine dernière.

La firme de cybersécurité a décrit le cluster d’activités comme « effronté » et « l’un des plus audacieux », n’indiquant aucun signe de ralentissement. L’identité et l’origine des acteurs de la menace sont actuellement inconnues.

Les cibles comprenaient des entreprises commerciales, telles que des fabricants de semi-conducteurs et de produits chimiques, et au moins une organisation gouvernementale municipale à Taïwan ainsi qu’un serveur du département américain de la Défense (DoD) associé à la soumission et à la récupération de propositions de contrats de défense.

HiatusRAT a été révélé pour la première fois par la société de cybersécurité en mars 2023 comme ayant ciblé des routeurs de qualité professionnelle pour espionner secrètement des victimes principalement situées en Amérique latine et en Europe dans le cadre d’une campagne qui a débuté en juillet 2022.

Pas moins de 100 dispositifs de mise en réseau de périphérie dans le monde ont été infectés pour collecter passivement le trafic et les transformer en un réseau proxy d’infrastructure de commande et de contrôle (C2).

La dernière série d’attaques, observée de la mi-juin à août 2023, implique l’utilisation de binaires HiatusRAT pré-construits spécialement conçus pour les architectures Arm, Intel 80386 et x86-64, aux côtés de MIPS, MIPS64 et i386.

Une analyse de télémétrie pour déterminer les connexions établies avec le serveur hébergeant le logiciel malveillant a révélé que « plus de 91 % des connexions entrantes provenaient de Taïwan, et il semblait y avoir une préférence pour les appareils périphériques fabriqués par Ruckus ».

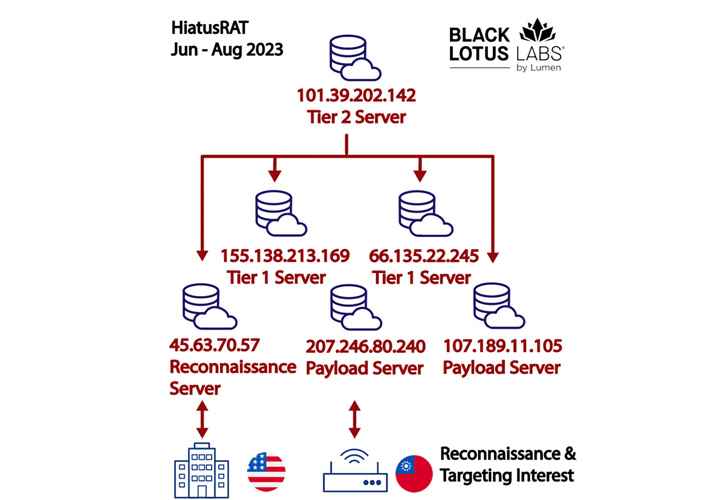

L’infrastructure HiatusRAT se compose de serveurs de charge utile et de reconnaissance, qui communiquent directement avec les réseaux victimes. Ces serveurs sont réquisitionnés par des serveurs de niveau 1, qui, à leur tour, sont exploités et gérés par des serveurs de niveau 2.

Les attaquants ont été identifiés comme utilisant deux adresses IP différentes 207.246.80[.]240 et 45.63.70[.]57 pour se connecter au serveur du DoD le 13 juin pendant environ deux heures. On estime que 11 Mo de données bidirectionnelles ont été transférées au cours de la période.

L’objectif final n’est pas clair, mais on soupçonne que l’adversaire a peut-être recherché des informations accessibles au public concernant les contrats militaires actuels et futurs pour un ciblage futur.

Le ciblage des actifs périmétriques tels que les routeurs est devenu une tendance ces derniers mois, les acteurs de la menace associés à la Chine étant liés à l’exploitation des failles de sécurité dans les appliances Fortinet et SonicWall non corrigées pour établir une persistance à long terme dans les environnements cibles.

« Malgré les divulgations antérieures d’outils et de capacités, l’acteur de la menace a pris les mesures les plus mineures pour échanger les serveurs de charge utile existants et a poursuivi ses opérations, sans même tenter de reconfigurer son infrastructure C2 », a déclaré la société.