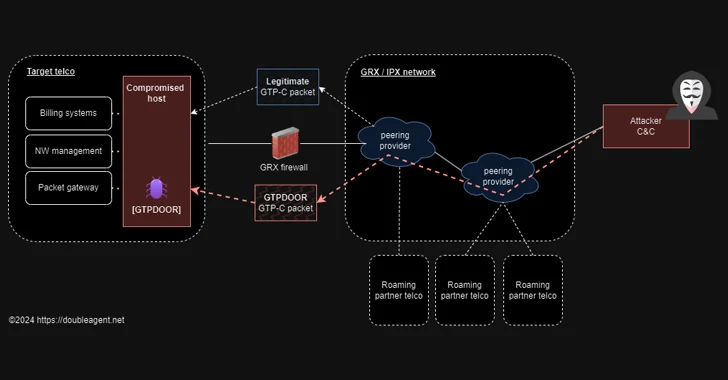

Les chasseurs de menaces ont découvert un nouveau malware Linux appelé GTPPORTE conçu pour être déployé dans les réseaux de télécommunications adjacents aux échanges d’itinérance GPRS (GRX)

Le malware est nouveau dans le fait qu’il exploite le protocole de tunneling GPRS (GTP) pour les communications de commande et de contrôle (C2).

L’itinérance GPRS permet aux abonnés d’accéder à leurs services GPRS lorsqu’ils sont hors de portée de leur réseau mobile domestique. Ceci est facilité au moyen d’un GRX qui transporte le trafic itinérant en utilisant GTP entre le réseau mobile terrestre public visité et le réseau mobile terrestre public d’origine (PLMN).

Haxrob, chercheur en sécurité, qui a découvert deux GTPPORTE artefacts téléchargé sur VirusTotal depuis la Chine et l’Italie, a déclaré que la porte dérobée est probablement liée à un acteur menaçant connu suivi sous le nom de LightBasin (alias UNC1945), qui avait déjà été divulgué par CrowdStrike en octobre 2021 dans le cadre d’une série d’attaques ciblant le secteur des télécommunications pour voler des abonnés. informations et métadonnées d’appel.

« Lors de son exécution, la première chose que fait GTPDOOR est que le nom du processus se piétine lui-même – en changeant son nom de processus en ‘[syslog] » – déguisé en syslog invoqué depuis le noyau », a déclaré le chercheur. « Il supprime les signaux enfants puis ouvre un socket brut [that] permettra à l’implant de recevoir des messages UDP qui atteignent les interfaces réseau. »

En d’autres termes, GTPDOOR permet à un acteur malveillant qui a déjà établi sa persistance sur le réseau d’échange itinérant de contacter un hôte compromis en envoyant des messages GTP-C Echo Request avec une charge utile malveillante.

Ce message magique GTP-C Echo Request agit comme un canal pour transmettre une commande à exécuter sur la machine infectée et renvoyer les résultats à l’hôte distant.

GTPDOOR « Peut être secrètement sondé depuis un réseau externe pour obtenir une réponse en envoyant un paquet TCP à n’importe quel numéro de port », a noté le chercheur. « Si l’implant est actif, un paquet TCP vide contrefait est renvoyé avec des informations si le port de destination était ouvert/répondait sur l’hôte. »

« Cet implant semble avoir été conçu pour s’installer sur des hôtes compromis qui touchent directement le réseau GRX : ce sont les systèmes qui communiquent avec les réseaux d’autres opérateurs de télécommunications via le GRX. »