L’équipe ukrainienne d’intervention en cas d’urgence informatique (CERT-UA) a averti que plus de 2 000 ordinateurs dans le pays ont été infectés par une souche de malware appelée DirtyMoe.

L’agence attribué la campagne contre un acteur menaçant qu’elle appelle UAC-0027.

DirtyMoe, actif depuis au moins 2016, est capable de mener des attaques de cryptojacking et de déni de service distribué (DDoS). En mars 2022, la société de cybersécurité Avast a révélé la capacité du malware à se propager à la manière d’un ver en profitant de failles de sécurité connues.

Le botnet DDoS est connu pour être diffusé au moyen d’un autre malware appelé Purple Fox ou via de faux packages d’installation MSI pour des logiciels populaires tels que Telegram. Purple Fox est aussi équipé d’un rootkit qui permet aux acteurs de la menace de cacher le malware sur la machine et la rendent difficile à détecter et à retirer.

Le vecteur d’accès initial exact utilisé dans la campagne ciblant l’Ukraine est actuellement inconnu. Le CERT-UA recommande aux organisations de maintenir leurs systèmes à jour, d’appliquer la segmentation du réseau et de surveiller le trafic réseau pour détecter toute activité anormale.

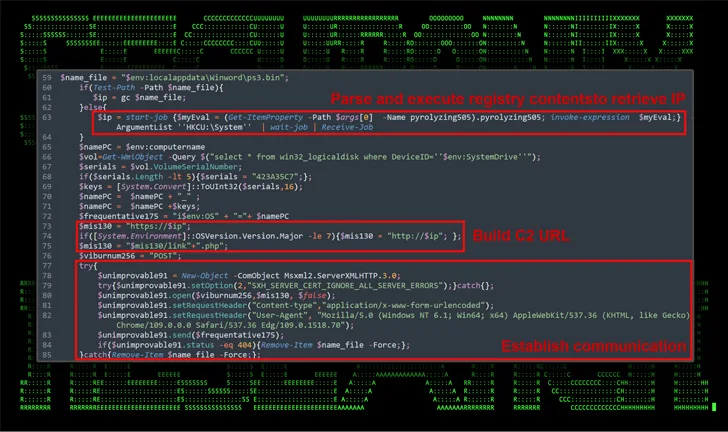

Cette divulgation intervient alors que Securonix a détaillé une campagne de phishing en cours connue sous le nom de STEADY#URSA, ciblant le personnel militaire ukrainien dans le but de fournir une porte dérobée PowerShell sur mesure baptisée SUBTLE-PAWS.

« La chaîne d’exploitation est relativement simple : elle implique que la cible exécute un fichier de raccourci malveillant (.lnk) qui charge et exécute un nouveau code de charge utile de porte dérobée PowerShell (trouvé dans un autre fichier contenu dans la même archive) », chercheurs en sécurité Den Iuzvyk, Tim Peck et Oleg Kolesnikov dit.

L’attaque serait liée à un acteur menaçant connu sous le nom de Shuckworm, également connu sous les noms d’Aqua Blizzard (anciennement Actinium), Armageddon, Gamaredon, Iron Tilden, Primitive Bear, Trident Ursa, UNC530 et Winterflounder. Actif depuis au moins 2013, il est considéré comme faisant partie du Service fédéral de sécurité (FSB) russe.

SUBTLE-PAWS, en plus de mettre en place la persistance sur l’hôte, utilise la plateforme de blogs de Telegram appelée Telegraph pour récupérer les informations de commande et de contrôle (C2), une technique précédemment identifiée comme associée à l’adversaire depuis début 2023, et peut se propager via lecteurs connectés amovibles.

La capacité de Gamaredon à se propager via des clés USB a également été documentée par Check Point en novembre 2023, qui a nommé le ver USB basé sur PowerShell LitterDrifter.

« La porte dérobée SUBTLE-PAWS utilise des techniques avancées pour exécuter dynamiquement des charges utiles malveillantes », ont déclaré les chercheurs.

« Ils stockent et récupèrent le code PowerShell exécutable du registre Windows, ce qui peut aider à échapper aux méthodes de détection traditionnelles basées sur les fichiers. Cette approche contribue également à maintenir la persistance sur le système infecté, car le logiciel malveillant peut se relancer après un redémarrage ou d’autres interruptions. »