L’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) et le Federal Bureau of Investigation (FBI) averti que les acteurs menaçants déployant le AndroxGh0st les logiciels malveillants créent un botnet pour « l’identification et l’exploitation des victimes dans les réseaux cibles ».

Un malware basé sur Python, AndroxGh0st a été documenté pour la première fois par Lacework en décembre 2022, le malware ayant inspiré plusieurs outils similaires comme AlienFox, GreenBot (alias Maintance), Legion et Predator.

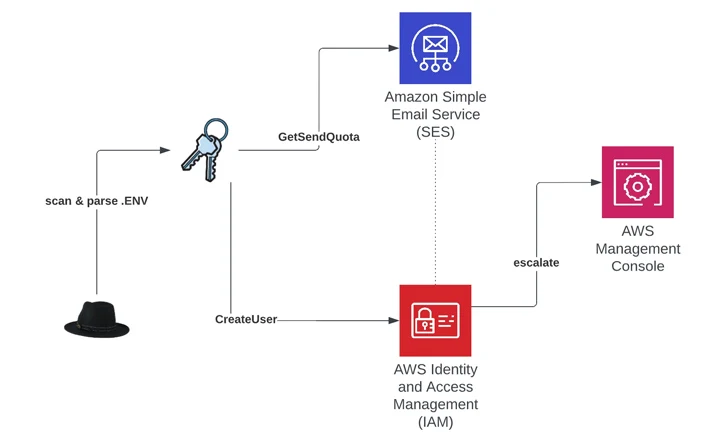

L’outil d’attaque cloud est capable d’infiltrer les serveurs vulnérables aux failles de sécurité connues pour accéder aux fichiers de l’environnement Laravel et voler les informations d’identification d’applications de haut niveau telles que Amazon Web Services (AWS), Microsoft Office 365, SendGrid et Twilio.

Certaines des failles notables utilisées par les attaquants incluent CVE-2017-9841 (PHPUnit), CVE-2021-41773 (Apache HTTP Server) et CVE-2018-15133 (Cadre Laravel).

« AndroxGh0st dispose de plusieurs fonctionnalités pour permettre les abus SMTP, notamment l’analyse, l’exploitation des informations d’identification et des API exposées, et même le déploiement de shells Web », Lacework dit. « Pour AWS en particulier, le malware recherche et analyse les clés AWS, mais a également la capacité de générer des clés pour les attaques par force brute. »

Ces fonctionnalités font d’AndroxGh0st une menace puissante qui peut être utilisée pour télécharger des charges utiles supplémentaires et conserver un accès persistant aux systèmes compromis.

Le développement arrive moins d’une semaine après que SentinelOne a révélé un outil connexe mais distinct appelé FBot, utilisé par les attaquants pour pirater les serveurs Web, les services cloud, les systèmes de gestion de contenu (CMS) et les plates-formes SaaS.

Cela fait également suite à une alerte de NETSCOUT concernant un pic significatif d’activité d’analyse des botnets depuis la mi-novembre 2023, atteignant un pic de près de 1,3 million d’appareils distincts le 5 janvier 2024. La majorité des adresses IP sources sont associées aux États-Unis et à la Chine. , le Vietnam, Taiwan et la Russie.

« L’analyse de l’activité a révélé une augmentation de l’utilisation de serveurs cloud et d’hébergement bon marché ou gratuits que les attaquants utilisent pour créer des rampes de lancement de botnets », a déclaré la société. dit. « Ces serveurs sont utilisés via des essais, des comptes gratuits ou des comptes à faible coût, qui assurent l’anonymat et une maintenance minimale. »