Le célèbre groupe de piratage informatique Lazarus, soutenu par l’État nord-coréen, a téléchargé quatre packages dans le référentiel Python Package Index (PyPI) dans le but d’infecter les systèmes des développeurs avec des logiciels malveillants.

Les paquets, désormais démontés, sont pycryptoenv, pycryptoconf, quasarlibet échanger le pool de mémoire. Ils ont été collectivement téléchargés 3 269 fois, pycryptoconf représentant le plus grand nombre de téléchargements avec 1 351.

« Les noms de packages pycryptoenv et pycryptoconf sont similaires à pycrypto, qui est un package Python utilisé pour les algorithmes de chiffrement en Python », a déclaré Shusei Tomonaga, chercheur au JPCERT/CC. dit. « Par conséquent, l’attaquant a probablement préparé les packages malveillants contenant des logiciels malveillants pour cibler les fautes de frappe des utilisateurs lors de l’installation des packages Python. »

La divulgation intervient quelques jours après que Phylum a découvert plusieurs packages malveillants sur le registre npm qui ont été utilisés pour identifier les développeurs de logiciels dans le cadre d’une campagne nommée Contagious Interview.

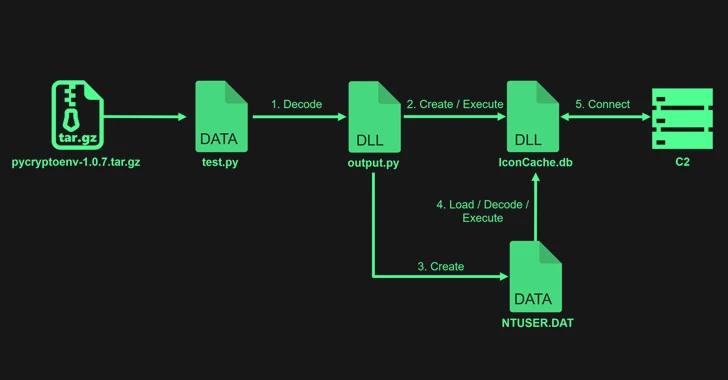

Un point commun intéressant entre les deux types d’attaques est que le code malveillant est dissimulé dans un script de test (« test.py »). Dans ce cas, cependant, le fichier de test n’est qu’un écran de fumée pour ce qui est un fichier DLL codé XOR, qui, à son tour, crée deux fichiers DLL nommés IconCache.db et NTUSER.DAT.

La séquence d’attaque utilise ensuite NTUSER.DAT pour charger et exécuter IconCache.db, un malware appelé Comebacker chargé d’établir des connexions avec un serveur de commande et de contrôle (C2) pour récupérer et exécuter un fichier exécutable Windows.

JPCERT/CC a déclaré que les packages s’inscrivent dans la continuité d’une campagne que Phylum a détaillée pour la première fois en novembre 2023 comme tirant parti des modules npm sur le thème de la cryptographie pour livrer Comebacker.

« Les attaquants peuvent cibler les fautes de frappe des utilisateurs pour télécharger le logiciel malveillant », a déclaré Tomonaga. « Lorsque vous installez des modules et d’autres types de logiciels dans votre environnement de développement, faites-le avec précaution pour éviter d’installer des packages indésirables. »