Un acteur de la menace soutenu par le gouvernement nord-coréen a été lié à des attaques visant le personnel gouvernemental et militaire, des groupes de réflexion, des décideurs politiques, des universitaires et des chercheurs en Corée du Sud et aux États-Unis.

Le groupe d’analyse des menaces (TAG) de Google est suivi le cluster sous le nom ARCHIPELqui, selon elle, est un sous-ensemble d’un autre groupe de menaces suivi par Mandiant sous le nom d’APT43.

Le géant de la technologie a déclaré qu’il avait commencé à surveiller l’équipe de piratage en 2012, ajoutant qu’il avait « observé que le groupe ciblait des personnes ayant une expertise dans les questions de politique nord-coréenne telles que les sanctions, les droits de l’homme et les questions de non-prolifération ».

Les priorités d’APT43, et par extension ARCHIPELAGO, s’aligneraient sur le Bureau général de reconnaissance (RGB) de la Corée du Nord, le principal service de renseignement étranger, suggérant des chevauchements avec un groupe largement connu sous le nom de Kimsuky.

Les chaînes d’attaque montées par ARCHIPELAGO impliquent l’utilisation d’e-mails de phishing contenant des liens malveillants qui, lorsqu’ils sont cliqués par les destinataires, redirigent vers de fausses pages de connexion conçues pour collecter des informations d’identification.

Ces messages prétendent provenir de médias et de groupes de réflexion et cherchent à attirer des cibles sous prétexte de demander des interviews ou des informations supplémentaires sur la Corée du Nord.

« ARCHIPELAGO investit du temps et des efforts pour établir une relation avec les cibles, correspondant souvent avec elles par e-mail pendant plusieurs jours ou semaines avant d’envoyer finalement un lien ou un fichier malveillant », a déclaré TAG.

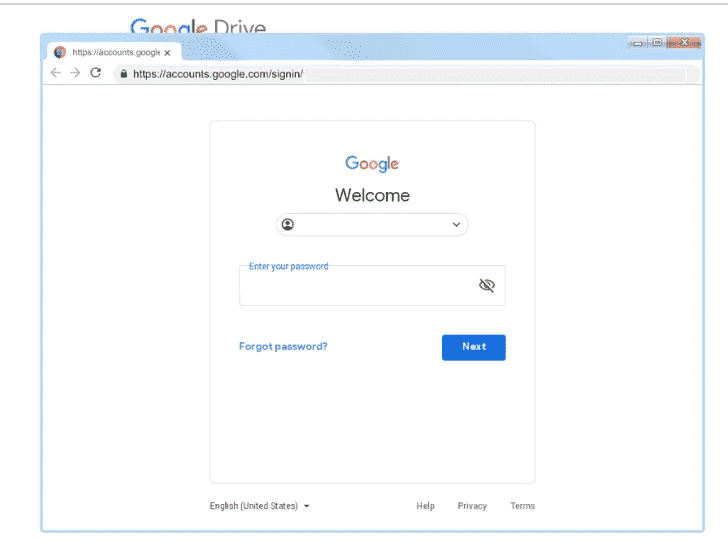

L’auteur de la menace est également connu pour utiliser la technique du navigateur dans le navigateur (BitB) pour afficher des pages de connexion malveillantes dans une fenêtre réelle afin de voler les informations d’identification.

De plus, les messages de phishing se sont présentés comme des alertes de sécurité de compte Google pour activer l’infection, avec les charges utiles de logiciels malveillants d’hébergement collectif contradictoires comme bébérequin sur Google Drive sous la forme de fichiers vierges ou d’images de disques optiques ISO.

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

Une autre technique notable adoptée par ARCHIPELAGO est l’utilisation d’extensions Google Chrome frauduleuses pour récolter des données sensibles, comme en témoignent les campagnes précédentes baptisées Stolen Pencil et SharpTongue.

Le développement intervient alors que le centre de réponse d’urgence de sécurité AhnLab (ASEC) a détaillé l’utilisation par Kimsuky de Flux de données alternatif (ADS) et fichiers Microsoft Word militarisés pour diffuser des logiciels malveillants voleurs d’informations.