Il a été découvert qu’un ensemble de faux packages NPM découverts dans le référentiel Node.js partageaient des liens avec des acteurs parrainés par l’État nord-coréen, selon de nouvelles découvertes de l’émission Phylum.

Les packages sont nommés exécution-time-async, data-time-utils, login-time-utils, mongodb-connection-utils et mongodb-execution-utils.

L’un des forfaits en question, temps d’exécution-asynchronese fait passer pour son homologue légitime temps d’exécution, une bibliothèque avec plus de 27 000 téléchargements hebdomadaires. Execution-time est un utilitaire Node.js utilisé pour mesurer le temps d’exécution dans le code.

Il « installe en fait plusieurs scripts malveillants, notamment un voleur de crypto-monnaie et d’informations d’identification », Phylum dit, décrivant la campagne comme une attaque contre la chaîne d’approvisionnement de logiciels ciblant les développeurs de logiciels. Le colis était téléchargé 302 fois depuis le 4 février 2024, avant d’être retiré.

Dans une tournure intéressante, les auteurs de la menace ont tenté de dissimuler le code malveillant dissimulé dans un fichier de test, conçu pour récupérer les charges utiles de l’étape suivante à partir d’un serveur distant, voler les informations d’identification des navigateurs Web tels que Brave, Google Chrome et Opera, et récupérer un script Python, qui, à son tour, télécharge d’autres scripts –

- ~/.n2/pay, qui peut exécuter des commandes arbitraires, télécharger et lancer ~/.n2/bow et ~/.n2/adc, mettre fin à Brave et Google Chrome et même se supprimer

- ~/.n2/bow, qui est un voleur de mots de passe de navigateur basé sur Python

- ~/.n2/adc, qui installe AnyDesk sur Windows

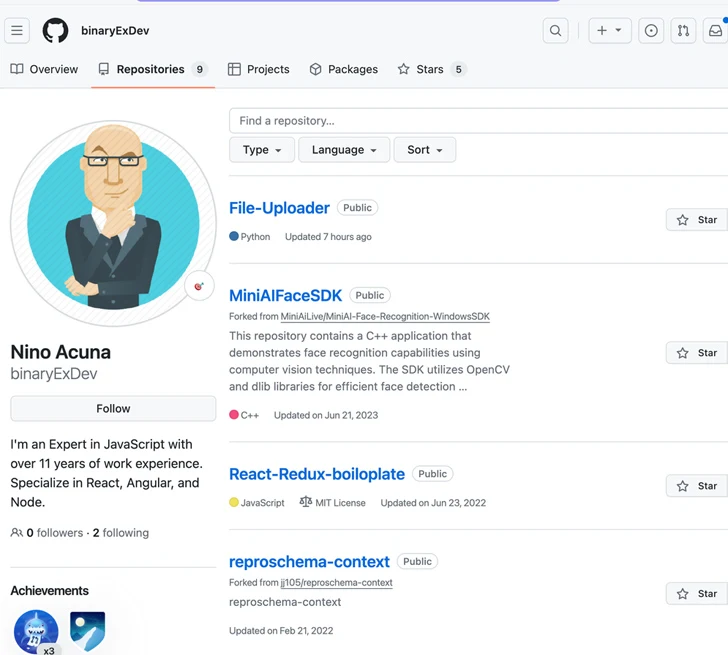

Phylum a déclaré avoir identifié des commentaires dans le code source (« /Users/ninoacuna/ ») qui permettaient de retrouver un profil GitHub désormais supprimé portant le même nom (« Nino Acuna » ou binaireExDev) contenant un référentiel appelé File-Uploader. .

Le référentiel contenait des scripts Python faisant référence aux mêmes adresses IP (162.218.114[.]83 – changé par la suite en 45.61.169[.]99) utilisé pour récupérer les scripts Python susmentionnés.

On soupçonne que l’attaque est un travail en cours, car au moins quatre autres packages dotés de fonctionnalités identiques ont été transférés vers le référentiel de packages npm, attirant un total de 325 téléchargements –

Des liens émergent avec des acteurs nord-coréens

Phylum, qui a également analysé les deux comptes GitHub suivis par binaireExDev, a découvert un autre référentiel connu sous le nom de mave-finance-org/auth-playground, qui a été bifurqué pas moins d’une douzaine de fois par d’autres comptes.

Bien que la duplication d’un référentiel en soi ne soit pas inhabituelle, un aspect inhabituel de certains de ces référentiels dupliqués était qu’ils ont été renommés « auth-demo » ou « auth-challenge », ce qui soulève la possibilité que le référentiel d’origine ait pu être partagé en tant que tel. partie d’un test de codage pour un entretien d’embauche.

Le référentiel a ensuite été déplacé vers banus-finance-org/auth-sandbox, Dexbanus-org/live-coding-sandbox et mave-finance/next-assessment, indiquant des tentatives de contournement actif des tentatives de retrait de GitHub. Tous ces comptes ont été supprimés.

De plus, il a été constaté que le package d’évaluation suivante contenait une dépendance « json-mock-config-server » qui n’est pas répertoriée dans le registre npm, mais plutôt servie directement à partir du domaine npm.mave.[.]finance.

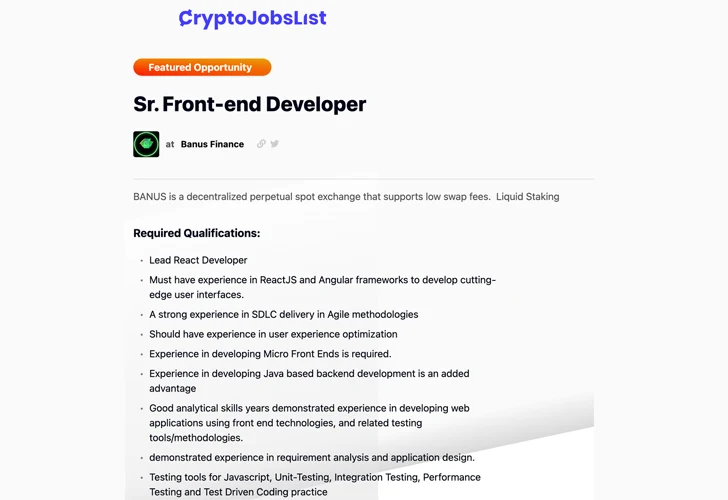

Il convient de noter que Banus prétend être un échange au comptant perpétuel décentralisé basée à Hong Kong, la société affichant même un opportunité professionnelle pour un développeur frontend senior le 21 février 2024. Il n’est actuellement pas clair s’il s’agit d’une véritable offre d’emploi ou s’il s’agit d’un programme d’ingénierie sociale élaboré.

Les liens avec les acteurs nord-coréens de la menace proviennent du fait que le code JavaScript masqué intégré dans le package npm chevauche un autre malware basé sur JavaScript, baptisé BeaverTail, qui se propage via les packages npm. La campagne a été baptisée Contagious Interview par Palo Alto Networks Unit 42 en novembre 2023.

Contagious Interview est un peu différent d’Operation Dream Job – qui est liée au groupe Lazarus – en ce sens qu’il se concentre principalement sur le ciblage des développeurs via de fausses identités sur des portails d’emploi indépendants pour les inciter à installer des packages npm malveillants, Michael Sikorski, vice-président et CTO. de l’unité 42 de Palo Alto Networks, a déclaré à l’époque à The Hacker News.

L’un des développeurs victimes de la campagne a depuis confirmé à Phylum que le référentiel était partagé sous couvert d’une interview de codage en direct, bien qu’il ait déclaré ne l’avoir jamais installé sur son système.

« Plus que jamais, il est important que les développeurs individuels ainsi que les organisations de développement de logiciels restent vigilants contre ces attaques dans le code open source », a déclaré la société.