Un acteur menaçant parlant chinois dont le nom de code est Usine d’or a été attribuée au développement de chevaux de Troie bancaires très sophistiqués, notamment un malware iOS jusqu’alors non documenté appelé GoldPickaxe, capable de récolter des documents d’identité, des données de reconnaissance faciale et d’intercepter des SMS.

« La famille GoldPickaxe est disponible pour les plates-formes iOS et Android », a déclaré Group-IB, dont le siège est à Singapour. dit dans un rapport détaillé partagé avec The Hacker News. « GoldFactory est considéré comme un groupe de cybercriminalité chinois bien organisé et étroitement lié à Gigabud. »

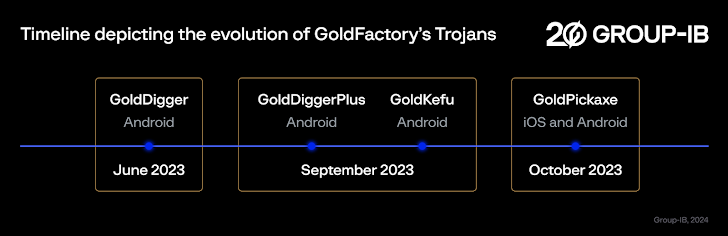

Actif depuis au moins mi-2023, GoldFactory est également responsable d’un autre malware bancaire basé sur Android appelé GoldDigger et de sa variante améliorée GoldDiggerPlus ainsi que de GoldKefu, un cheval de Troie intégré à GoldDiggerPlus.

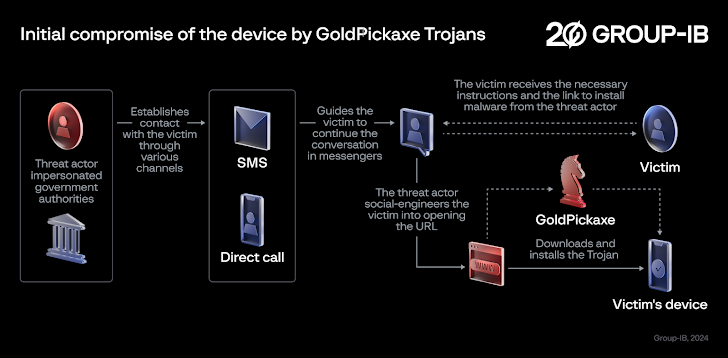

Il a été constaté que les campagnes d’ingénierie sociale distribuant les logiciels malveillants ciblent la région Asie-Pacifique, en particulier la Thaïlande et le Vietnam, en se faisant passer pour des banques locales et des organisations gouvernementales.

Dans ces attaques, les victimes potentielles reçoivent des messages de smishing et de phishing et sont invitées à basculer la conversation vers des applications de messagerie instantanée comme LINE, avant d’envoyer de fausses URL menant au déploiement de GoldPickaxe sur les appareils.

Certaines de ces applications malveillantes ciblant Android sont hébergées sur des sites Web contrefaits ressemblant à des pages du Google Play Store ou de faux sites Web d’entreprise pour terminer le processus d’installation.

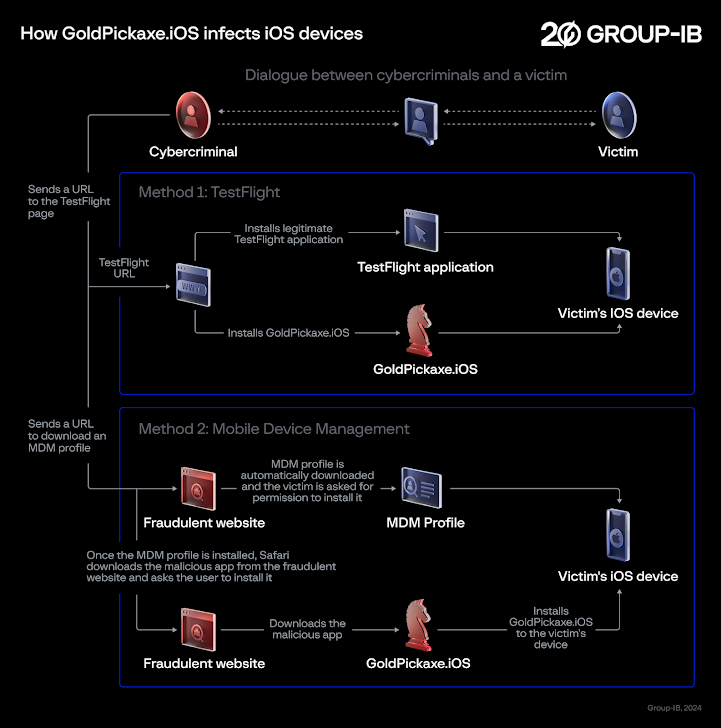

GoldPickaxe pour iOS, cependant, utilise un schéma de distribution différent, avec des itérations successives exploitant la plate-forme TestFlight d’Apple et des URL piégées qui invitent les utilisateurs à télécharger un profil de gestion des appareils mobiles (MDM) pour accorder un contrôle complet sur les appareils iOS et installer l’application malveillante. .

Ces deux mécanismes de propagation ont été divulgués par le CERT du secteur bancaire thaïlandais (TB-CERT) et le Bureau d’enquête sur la cybercriminalité (CCIB), respectivement, en novembre 2023.

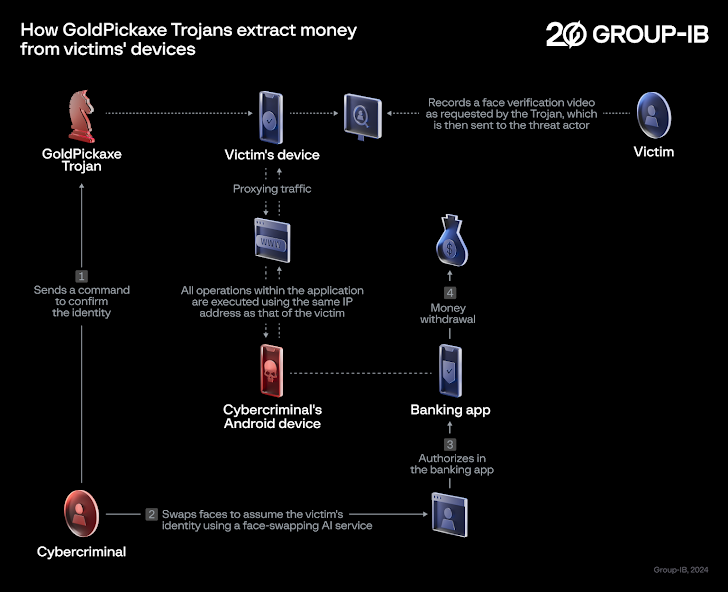

La sophistication de GoldPickaxe est également évidente dans le fait qu’il est conçu pour contourner les mesures de sécurité imposées par la Thaïlande qui obligent les utilisateurs à confirmer des transactions plus importantes en utilisant la reconnaissance faciale pour éviter la fraude.

« GoldPickaxe invite la victime à enregistrer une vidéo comme méthode de confirmation dans la fausse application », ont déclaré les chercheurs en sécurité Andrey Polovinkin et Sharmine Low. « La vidéo enregistrée est ensuite utilisée comme matière première pour la création de vidéos deepfake facilitées par les services d’intelligence artificielle d’échange de visages. »

De plus, les versions Android et iOS du malware sont équipées pour collecter les documents d’identité et les photos de la victime, intercepter les messages SMS entrants et le trafic proxy via l’appareil compromis. On soupçonne que les acteurs de GoldFactory utilisent leurs propres appareils pour se connecter à l’application bancaire et effectuer des transferts de fonds non autorisés.

Cela dit, la variante iOS présente moins de fonctionnalités que son homologue Android en raison de la nature fermée du système d’exploitation iOS et de la nature relativement plus stricte des autorisations iOS.

La version Android – considérée comme un successeur évolutif de GoldDiggerPlus – se présente également comme plus de 20 applications différentes du gouvernement thaïlandais, du secteur financier et des sociétés de services publics pour voler les informations de connexion de ces services. Cependant, on ne sait pas encore clairement ce que les acteurs malveillants font de ces informations.

Un autre aspect notable du malware est son utilisation abusive des services d’accessibilité d’Android pour enregistrer les frappes au clavier et extraire le contenu à l’écran.

GoldDigger partage également des similitudes au niveau du code avec GoldPickaxe, bien qu’il soit principalement conçu pour voler des informations d’identification bancaires, tandis que ce dernier est davantage orienté vers la collecte d’informations personnelles auprès des victimes. Aucun artefact GoldDigger destiné aux appareils iOS n’a été identifié à ce jour.

« La principale caractéristique de GoldDigger est qu’il cible plus de 50 applications de sociétés financières vietnamiennes, y compris les noms de leurs packages dans le cheval de Troie », ont indiqué les chercheurs. « Chaque fois que les applications ciblées s’ouvriront, le texte affiché ou écrit sur l’interface utilisateur, y compris les mots de passe, sera enregistré lors de leur saisie. »

La version de base de GoldDigger, qui a été découverte pour la première fois en juin 2023 et est toujours en circulation, a depuis ouvert la voie à des variantes plus améliorées, notamment GoldDiggerPlus, qui est intégré à un autre composant APK du cheval de Troie baptisé GoldKefu, pour déclencher les actions malveillantes. .

GoldDiggerPlus serait apparu en septembre 2023, avec GoldKefu se faisant passer pour une application de messagerie vietnamienne populaire pour siphonner les informations d’identification bancaires associées à 10 institutions financières.

Goldkefu s’intègre également au kit de développement logiciel Agora (SDK) pour faciliter les appels vocaux et vidéo interactifs et inciter les victimes à contacter un faux service client bancaire en envoyant de fausses alertes qui induisent un faux sentiment d’urgence en prétendant qu’un transfert de fonds d’un montant de 3 millions de bahts thaïlandais a eu lieu sur leurs comptes.

Au contraire, cette évolution est le signe que le paysage des logiciels malveillants mobiles reste un marché lucratif pour les cybercriminels à la recherche de gains financiers rapides, même s’ils trouvent des moyens de contourner les mesures défensives mises en place par les banques pour contrer ces menaces. Cela démontre également la nature changeante et dynamique des programmes d’ingénierie sociale qui visent à diffuser des logiciels malveillants sur les appareils des victimes.

Pour atténuer les risques posés par GoldFactory et sa suite de logiciels malveillants bancaires mobiles, il est fortement déconseillé de cliquer sur des liens suspects, d’installer des applications provenant de sites non fiables, car ils constituent un vecteur courant de logiciels malveillants, et de revoir périodiquement les autorisations accordées aux applications. en particulier ceux qui demandent les services d’accessibilité d’Android.

« GoldFactory est une équipe ingénieuse adepte de diverses tactiques, notamment l’usurpation d’identité, l’enregistrement au clavier d’accessibilité, les faux sites Web bancaires, les fausses alertes bancaires, les faux écrans d’appel, l’identité et la collecte de données de reconnaissance faciale », ont déclaré les chercheurs. « L’équipe comprend des groupes de développement et d’opérateurs distincts dédiés à des régions spécifiques. »

« Le groupe dispose de processus bien définis et d’une maturité opérationnelle et améliore constamment son ensemble d’outils pour s’aligner sur l’environnement ciblé, démontrant une grande maîtrise du développement de logiciels malveillants. »