Au moins deux groupes de cyberespionnage soupçonnés d’être liés à la Chine, identifiés comme UNC5325 et UNC3886ont été attribuées à l’exploitation de failles de sécurité dans les appliances Ivanti Connect Secure VPN.

UNC5325 a abusé du CVE-2024-21893 pour diffuser une large gamme de nouveaux logiciels malveillants appelés LITTLELAMB.WOOLTEA, PITSTOP, PITDOG, PITJET et PITHOOK, et a également tenté de maintenir un accès persistant aux appareils compromis, a déclaré Mandiant.

La société de renseignement sur les menaces appartenant à Google a évalué avec une confiance modérée que UNC5325 est associé à UNC3886 en raison de chevauchements de code source dans LITTLELAMB.WOOLTEA et PITHOOK avec des logiciels malveillants utilisés par ce dernier.

Il convient de souligner que l’UNC3886 a l’habitude d’exploiter les failles zero-day des solutions Fortinet et VMware pour déployer une variété d’implants tels que VIRTUALPITA, VIRTUALPIE, THINCRUST et CASTLETAP.

« UNC3886 a principalement ciblé la base industrielle de défense, les organisations de technologie et de télécommunications situées aux États-Unis et [Asia-Pacific] régions », chercheurs Mandiant dit.

L’exploitation active de CVE-2024-21893 – une vulnérabilité de falsification de requête côté serveur (SSRF) dans le composant SAML d’Ivanti Connect Secure, Ivanti Policy Secure et Ivanti Neurons pour ZTA – par UNC5325 aurait eu lieu dès janvier. 19 h 2024, ciblant un nombre limité d’appareils.

La chaîne d’attaque implique de combiner CVE-2024-21893 avec une vulnérabilité d’injection de commande précédemment divulguée et suivie comme CVE-2024-21887 pour obtenir un accès non autorisé aux appareils sensibles, conduisant finalement au déploiement d’une nouvelle version de BUSHWALK.

Certains cas impliquent également une utilisation abusive de composants Ivanti légitimes, tels que les plug-ins SparkGateway, pour supprimer des charges utiles supplémentaires. Cela inclut le plugin PITFUEL pour charger un objet partagé malveillant nommé LITTLELAMB.WOOLTEA, doté de fonctionnalités permettant de persister lors des événements de mise à niveau du système, des correctifs et des réinitialisations d’usine.

« Bien que les tentatives limitées observées pour maintenir la persistance n’aient pas abouti jusqu’à présent en raison d’un manque de logique dans le code du malware pour tenir compte d’une incompatibilité de clé de chiffrement, cela démontre en outre jusqu’où l’UNC5325 sera prêt à maintenir l’accès aux cibles prioritaires et met en évidence le Il est important de garantir que les appareils réseau disposent des dernières mises à jour et correctifs », a souligné la société.

Il agit en outre comme une porte dérobée qui prend en charge l’exécution de commandes, la gestion de fichiers, la création de shell, le proxy SOCKS et le tunneling du trafic réseau.

On a également observé un autre plugin SparkGateway malveillant baptisé PITDOG qui injecte un objet partagé appelé PITHOOK afin d’exécuter de manière persistante un implant appelé PITSTOP conçu pour l’exécution de commandes shell, l’écriture et la lecture de fichiers sur l’appliance compromise.

Mandiant a décrit l’acteur menaçant comme ayant démontré une « compréhension nuancée de l’appareil et sa capacité à contourner la détection tout au long de cette campagne » et comme ayant utilisé des techniques de vie hors du terrain (LotL) pour passer inaperçu.

La société de cybersécurité a déclaré qu’elle s’attend à ce que « UNC5325 ainsi que d’autres acteurs de l’espionnage liés à la Chine continuent d’exploiter les vulnérabilités Zero Day sur les appareils en périphérie du réseau ainsi que les logiciels malveillants spécifiques aux appareils pour obtenir et maintenir l’accès aux environnements cibles ».

Liens trouvés entre Volt Typhoon et UTA0178

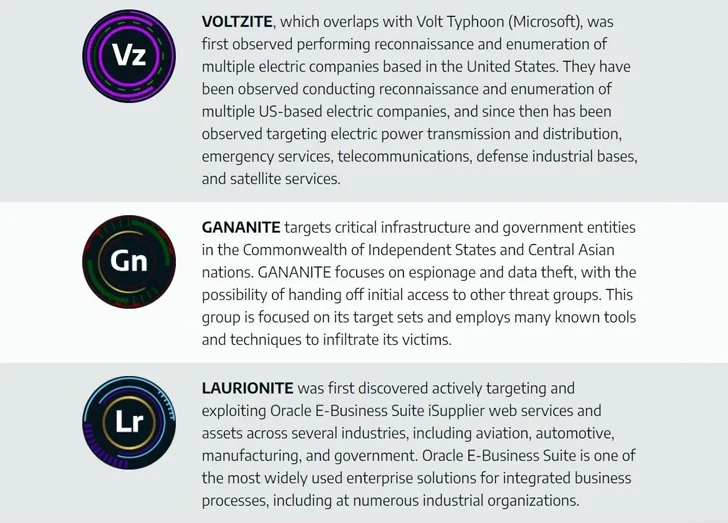

La divulgation intervient alors que la société de cybersécurité industrielle Dragos attribué Volt Typhoon (alias Voltzite) parrainé par la Chine pour des activités de reconnaissance et de dénombrement visant plusieurs sociétés électriques, services d’urgence, fournisseurs de télécommunications, bases industrielles de défense et services par satellite basés aux États-Unis.

« Les actions de Voltzite envers les entités électriques, les télécommunications et les systèmes SIG américains signifient des objectifs clairs pour identifier les vulnérabilités au sein des infrastructures critiques du pays qui peuvent être exploitées à l’avenir par des cyberattaques destructrices ou perturbatrices », a-t-il déclaré.

L’empreinte victimologique de Volt Typhoon s’est depuis étendue pour inclure les fournisseurs africains de transport et de distribution d’électricité, avec des preuves reliant l’adversaire à UTA0178, un groupe d’activités menaçantes lié à l’exploitation zero-day des failles d’Ivanti Connect Secure début décembre 2023.

L’acteur du cyberespionnage, qui s’appuie fortement sur les méthodes LotL pour contourner la détection, rejoint deux autres nouveaux groupes, à savoir Gananite et Laurionite, apparus en 2023, menant des opérations de reconnaissance et de vol de propriété intellectuelle à long terme ciblant des infrastructures critiques et des entités gouvernementales.

« Voltzite utilise très peu d’outillage et préfère mener ses opérations avec le moins d’empreinte possible », a expliqué Dragos. « Voltzite se concentre fortement sur l’évasion de la détection et l’accès persistant à long terme avec l’intention évaluée d’espionnage à long terme et d’exfiltration de données. »

(L’histoire a été mise à jour après publication pour souligner que les tentatives de persistance sur les appliances VPN ont échoué.)