Dans un monde de jargon en constante expansion, ajouter un autre FLA (acronyme à quatre lettres) à votre glossaire peut sembler la dernière chose que vous voudriez faire. Mais si vous cherchez des moyens de réduire continuellement les risques dans votre environnement tout en apportant des améliorations significatives et cohérentes à la posture de sécurité, à notre avis, vous souhaiterez probablement envisager d’établir un Gestion continue de l’exposition aux menaces (CTEM) programme.

CTEM est une approche de gestion des cyber-risques qui combine la simulation d’attaques, la priorisation des risques et les conseils de remédiation dans un seul processus coordonné. Le terme gestion continue de l’exposition aux menaces est apparu pour la première fois dans le rapport Gartner ®, Implémenter un programme de gestion continue de l’exposition aux menaces (CTEM) (Gartner, 21 juillet 2022). Depuis lors, nous avons constaté que les organisations du monde entier constatent les avantages de cette approche intégrée et continue.

Webinaire : Pourquoi et comment adopter le cadre CTEM

XM Cyber organise un webinaire avec Pete Shoard, analyste vice-président de Gartner, sur l’adoption du cadre CTEM le 27 mars et même si vous ne pouvez pas y participer, nous partagerons un lien à la demande, ne le manquez pas !

Concentrez-vous sur les domaines les plus à risque

Mais pourquoi le CTEM est-il populaire et, plus important encore, comment améliore-t-il le monde déjà surpeuplé de la gestion des vulnérabilités ?

Au cœur du CTEM se trouve la découverte de risques réels et exploitables pour les actifs critiques. N’importe qui peut identifier les améliorations de sécurité dans l’environnement d’une organisation. Le problème n’est pas de détecter les risques, il s’agit plutôt de les contourner – et de pouvoir savoir lesquels présentent le plus de risques pour les actifs critiques.

Selon nous, un programme CTEM vous aide à :

- Identifiez vos actifs les plus exposés, ainsi que la manière dont un attaquant pourrait les exploiter.

- Comprendre l’impact et la probabilité de violations potentielles

- Prioriser les risques et vulnérabilités les plus urgents

- Obtenez des recommandations concrètes sur la façon de les résoudre

- Surveillez en permanence votre posture de sécurité et suivez vos progrès

Avec un programme CTEM, vous pouvez obtenir le « point de vue de l’attaquant », en croisant les failles de votre environnement avec leur probabilité d’être utilisées par un attaquant.. Le résultat est une liste prioritaire d’expositions à traiter, y compris celles qui peuvent être traitées en toute sécurité ultérieurement.

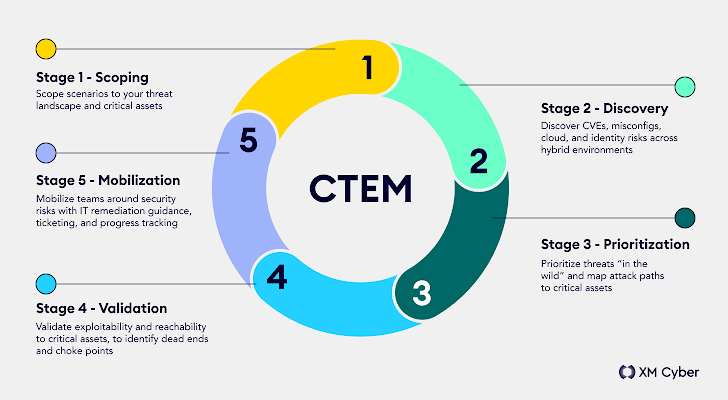

Les cinq étapes d’un programme CTEM

Plutôt qu’un produit ou un service particulier, CTEM est un programme qui réduit les expositions à la cybersécurité en cinq étapes :

- Cadrage – Selon Gartner, « Pour définir puis affiner la portée de l’initiative CTEM, les équipes de sécurité doivent d’abord comprendre ce qui est important pour leurs homologues commerciaux et quels impacts (tels qu’une interruption nécessaire d’un système de production) sont susceptibles d’être. suffisamment grave pour justifier un effort de réparation collaboratif. »

- Découverte – Gartner déclare : « Une fois la définition de la portée terminée, il est important de commencer un processus de découverte des actifs et de leurs profils de risque. La priorité doit être donnée à la découverte dans les domaines de l’entreprise qui ont été identifiés par le processus de définition de la portée, bien que ce ne soit pas le cas. toujours le moteur. La découverte de l’exposition va au-delà des vulnérabilités : elle peut inclure une mauvaise configuration des actifs et des contrôles de sécurité, mais également d’autres faiblesses telles que des actifs contrefaits ou de mauvaises réponses à un test de phishing. »

- Priorisation – À ce stade, explique Gartner, « l’objectif de la gestion de l’exposition n’est pas d’essayer de remédier à tous les problèmes identifiés ni à la plupart des menaces Zero Day, par exemple, mais plutôt d’identifier et de traiter les menaces les plus susceptibles d’être exploitées contre l’organisation. « . Gartner note en outre que « les organisations ne peuvent pas gérer les méthodes traditionnelles de priorisation des expositions via des scores de gravité de base prédéfinis, car elles doivent tenir compte de la prévalence des exploits, des contrôles disponibles, des options d’atténuation et de la criticité de l’entreprise pour refléter l’impact potentiel sur l’organisation.

- Validation – Cette étape, selon Gartner, « fait partie du processus par lequel une organisation peut valider comment des attaquants potentiels peuvent réellement exploiter une exposition identifiée, et comment les systèmes de surveillance et de contrôle pourraient réagir ». Gartner note également que les objectifs de l’étape de validation consistent notamment à « évaluer le « succès probable de l’attaque » en confirmant que les attaquants pourraient réellement exploiter les expositions précédemment découvertes et priorisées.

- La mobilisation – déclare Gartner : « Pour garantir le succès, les responsables de la sécurité doivent reconnaître et communiquer à toutes les parties prenantes que les mesures correctives ne peuvent pas être entièrement automatisées. » Le rapport note en outre que « l’objectif de l’effort de « mobilisation » est de garantir que les équipes mettent en œuvre les conclusions du CTEM en réduisant les frictions dans les processus d’approbation, de mise en œuvre et de déploiement d’atténuation. -flux de travail d’approbation en équipe. »

CTEM vs approches alternatives

Il existe plusieurs approches alternatives pour comprendre et améliorer la posture de sécurité, dont certaines sont utilisées depuis des décennies.

- Gestion des vulnérabilités/RBVM se concentre sur la réduction des risques grâce à l’analyse pour identifier les vulnérabilités, puis à leur priorisation et à leur correction sur la base d’une analyse statique. L’automatisation est essentielle, compte tenu du nombre d’actifs à analyser et du nombre toujours croissant de vulnérabilités identifiées. Mais RBVM se limite à identifier les CVE et ne résout pas les problèmes d’identité et les erreurs de configuration. De plus, il ne dispose pas des informations nécessaires pour prioriser correctement les mesures correctives, ce qui entraîne généralement des retards généralisés.

- Exercices de l’équipe rouge sont des tests manuels, coûteux et ponctuels des défenses de cybersécurité. Ils cherchent à déterminer s’il existe ou non une voie d’attaque réussie à un moment donné, mais ils ne peuvent pas identifier l’ensemble des risques.

- De la même manière, Tests de pénétration utilise une méthodologie de test pour évaluer le risque et fournit un résultat à un moment précis. Puisqu’elle implique une interaction active avec le réseau et les systèmes, elle est généralement limitée en ce qui concerne les actifs critiques, en raison du risque de panne.

- Gestion de la posture de sécurité du cloud (CSPM) se concentre sur les problèmes de mauvaise configuration et les risques de conformité uniquement dans les environnements cloud. Bien qu’important, cela ne prend pas en compte les employés distants, les actifs sur site ou les interactions entre plusieurs fournisseurs de cloud. Ces solutions ne connaissent pas l’ensemble des risques d’attaque qui se propagent entre différents environnements, un risque courant dans le monde réel.

Nous sommes d’avis qu’une approche basée sur un programme CTEM offre les avantages suivants :

- Couvrir tous les actifs (cloud, sur site et à distance) et savoir lesquels sont les plus critiques.

- Découverte continue de tous les types d’expositions : CVE traditionnels, identités et mauvaises configurations.

- Présentation d’informations concrètes sur le point de vue de l’attaquant

- Donner la priorité aux efforts de remédiation pour éliminer les chemins avec le moins de correctifs

- Fournir des conseils de remédiation pour des améliorations fiables et répétées

La valeur du CTEM

Nous pensons que l’approche CTEM présente des avantages substantiels par rapport aux alternatives, dont certaines sont utilisées depuis des décennies. Fondamentalement, les organisations ont passé des années à identifier les risques, les ajoutant à des listes interminables de « choses à faire », passant un temps incalculable à consulter ces listes, sans pour autant en tirer un bénéfice clair. Avec CTEM, une approche plus réfléchie de la découverte et de la priorisation ajoute de la valeur en :

- Réduire rapidement le risque global

- Augmenter la valeur de chaque remédiation et potentiellement libérer des ressources

- Améliorer l’alignement entre les équipes de sécurité et informatiques

- Fournir une vision commune de l’ensemble du processus, en encourageant une boucle de rétroaction positive qui favorise l’amélioration continue

Premiers pas avec CTEM

Étant donné que CTEM est un processus plutôt qu’un service ou une solution logicielle spécifique, démarrer est une entreprise holistique. L’adhésion de l’organisation est une première étape cruciale. D’autres considérations incluent :

- Soutenir les processus et la collecte de données avec les composants logiciels appropriés

- Définir les actifs critiques et mettre à jour les workflows de remédiation

- Exécuter les bonnes intégrations système

- Déterminer les rapports de direction appropriés et une approche pour améliorer la posture de sécurité

À notre avis, grâce à un programme CTEM, les organisations peuvent favoriser un langage commun sur les risques en matière de sécurité et d’informatique ; et veiller à ce que le niveau de risque pour chaque exposition soit clair. Cela permet de traiter de manière significative et mesurable la poignée d’expositions qui présentent réellement un risque, parmi les milliers qui existent.

Pour plus d’informations sur la façon de démarrer votre programme CTEM, consultez le livre blanc de XM Cyber, XM Cyber sur la mise en œuvre du cadre de gestion continue de l’exposition aux menaces (CTEM) de Gartner®.