Les acteurs de la menace derrière le malware CopperStealer ont refait surface avec deux nouvelles campagnes en mars et avril 2023 conçues pour fournir deux nouvelles charges utiles appelées CopperStealth et CopperPhish.

Trend Micro suit le groupe financièrement motivé sous le nom Orthrus de l’eau. L’adversaire est également jugé derrière une autre campagne connu comme Scranosqui a été détaillé par Bitdefender en 2019.

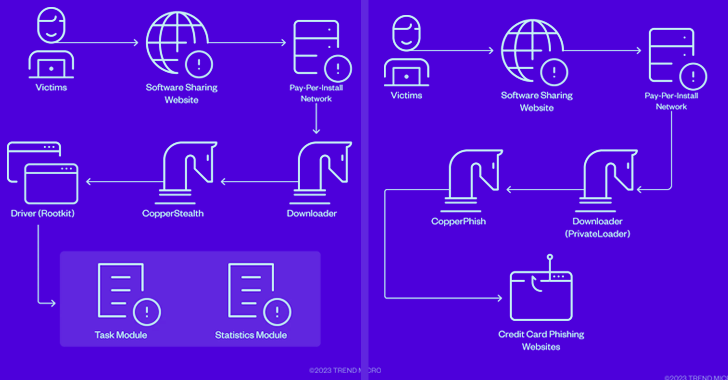

Actif depuis au moins 2021, Water Orthrus a fait ses preuves dans l’exploitation des réseaux de paiement par installation (PPI) pour rediriger les victimes qui atterrissent sur fissuré sites de téléchargement de logiciels déposer un voleur d’informations dont le nom de code CuivreStealer.

Une autre campagne repérée en août 2022 impliquait l’utilisation de CopperStealer pour distribuer Extensions de navigateur Web basées sur Chromium qui sont capables d’effectuer des transactions non autorisées et de transférer des crypto-monnaies des portefeuilles des victimes vers ceux sous le contrôle des attaquants.

Les dernières séquences d’attaques documentées par Trend Micro ne marquent pas beaucoup d’écart, propageant CopperStealth en le conditionnant en tant qu’installateurs d’outils gratuits sur Sites chinois de partage de logiciels.

« La chaîne d’infection de CopperStealth implique de déposer et de charger un rootkit, qui injecte ensuite sa charge utile dans explorer.exe et un autre processus système », ont déclaré les chercheurs en sécurité Jaromir Horejsi et Joseph C Chen. a dit dans un rapport technique.

« Ces charges utiles sont responsables du téléchargement et de l’exécution de tâches supplémentaires. Le rootkit bloque également l’accès aux clés de registre bloquées et empêche l’exécution de certains exécutables et pilotes. »

La liste de blocage des pilotes contient des séquences d’octets appartenant à des éditeurs de logiciels de sécurité chinois tels que Huorong, Kingsoft et Qihoo 360.

CopperStealth intègre également un module de tâches qui lui permet d’appeler un serveur distant et de récupérer la commande à exécuter sur la machine infectée, équipant le malware pour déposer plus de charges utiles.

Les sites Web de partage de fichiers servent de conduit pour le kit de phishing CopperPhish

La campagne CopperPhish, détectée dans le monde entier en avril 2023, profite d’un processus analogue pour déployer le logiciel malveillant via les réseaux PPI derrière des sites Web gratuits de partage de fichiers anonymes.

« Les visiteurs seront redirigés vers une page de téléchargement conçue par le réseau PPI après avoir cliqué sur ses publicités, qui prétendaient être un lien de téléchargement », ont déclaré les chercheurs. « Le fichier téléchargé est PrivateLoader, qui télécharge et exécute de nombreux logiciels malveillants différents. »

Le service de téléchargement, qui est également proposé sur une base PPI, est ensuite utilisé pour récupérer et lancer CopperPhish, un kit de phishing chargé de collecter les informations de carte de crédit.

Il y parvient en « démarrant une processus rundll32 et injecter un programme simple avec une fenêtre de navigateur (écrite en Visual Basic) », qui charge une page de phishing incitant les victimes à scanner un code QR afin de vérifier leur identité et d’entrer un code de confirmation pour « restaurer le réseau de votre appareil ».

« La fenêtre n’a pas de commandes qui peuvent être utilisées pour la minimiser ou la fermer », ont expliqué les chercheurs. « La victime pourrait fermer le processus du navigateur dans le gestionnaire de tâches ou l’explorateur de processus, mais elle devrait également mettre fin au processus de charge utile principal, sinon le processus du navigateur se reproduira en raison du thread de persistance. »

Une fois les détails sensibles saisis dans la page, le malware CopperPhish affiche le message « la vérification d’identité a réussi » accompagné d’un code de confirmation que la victime peut saisir sur l’écran susmentionné.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Fournir le code de confirmation correct entraîne également la désinstallation du logiciel malveillant et la suppression de tous les fichiers de phishing supprimés de la machine.

« La vérification des informations d’identification et le code de confirmation sont deux fonctionnalités utiles qui rendent ce kit de phishing plus efficace, car la victime ne peut pas simplement fermer la fenêtre ou entrer de fausses informations juste pour se débarrasser de la fenêtre », ont déclaré les chercheurs.

L’attribution à Water Orthrus est basée sur le fait que CopperStealth et CopperPhish partagent des caractéristiques de code source similaires à celles de CopperStealer, ce qui soulève la possibilité que les trois souches aient été développées par le même auteur.

Les objectifs disparates des campagnes représentent l’évolution des tactiques de l’acteur menaçant, indiquant une tentative d’ajouter de nouvelles capacités à son arsenal et d’élargir ses horizons financiers.

Les découvertes arrivent comme annonces Google malveillantes sont utilisés pour inciter les utilisateurs à télécharger de faux installateurs pour des outils d’IA tels que Midjourney et ChatGPT d’OpenAI qui finissent par supprimer des voleurs tels que Vidar et RedLine.

Ils font également suite à la découverte d’un nouveau service de monétisation du trafic appelé Voleur de trafic qui exploite des conteneurs de mauvaise configuration pour rediriger le trafic vers des sites Web et générer de faux clics sur les publicités dans le cadre d’un stratagème illicite pour gagner de l’argent.