Du point de vue de l’utilisateur, OAuth fonctionne comme par magie. En quelques frappes, vous pouvez parcourir le processus de création de compte et accéder immédiatement à la nouvelle application ou intégration que vous recherchez. Malheureusement, peu d’utilisateurs comprennent les implications des autorisations qu’ils accordent lorsqu’ils créent une nouvelle subvention OAuth, ce qui permet aux acteurs malveillants de manipuler facilement les employés pour qu’ils donnent un accès involontaire aux environnements d’entreprise. Dans l’un des exemples les plus médiatisésles attaques de Pawn Storm contre la Convention nationale démocrate et d’autres ont tiré parti d’OAuth pour cibler les victimes par le biais de l’ingénierie sociale.

Les équipes de sécurité et informatiques feraient bien d’établir une pratique d’examen des subventions OAuth nouvelles et existantes par programmation pour détecter les activités à risque ou les champs d’application trop permissifs. Et il existe de nouvelles solutions pour Sécurité SaaS surgir qui peut rendre ce processus plus facile.

Examinons quelques bonnes pratiques pour hiérarchiser et étudier les subventions de votre organisation.

Quand devriez-vous enquêter sur une subvention OAuth ?

Les organisations abordent les examens des subventions OAuth de différentes manières. Certains choisissent d’examiner les nouvelles subventions OAuth en temps réel, en lançant un examen chaque fois qu’un utilisateur s’inscrit à une nouvelle application ou connecte une intégration. Une pratique encore meilleure consisterait à personnaliser vos paramètres Google ou Microsoft pour exiger une approbation administrative pour toute nouvelle subvention. avant les employés peuvent commencer à l’utiliser, ce qui donne à votre équipe le temps d’enquêter et de détecter tout élément suspect.

Bien que l’examen des nouvelles subventions OAuth puisse vous aider à détecter les problèmes dès le début, la surveillance ne doit pas s’arrêter une fois qu’une subvention OAuth est en place. Il est important de maintenir l’hygiène de sécurité OAuth en examinant les subventions de manière continue afin de détecter les activités à haut risque ou les changements drastiques. Tous les mois ou tous les trimestres, les équipes de sécurité et informatiques doivent auditer les subventions OAuth existantes, vérifier les modifications et supprimer les subventions qui n’ont pas été utilisées.

Adaptez vos investigations en évaluant les champs d’application OAuth.

L’authentification OAuth fonctionne en attribuant des jetons d’accès à des applications tierces qui peuvent servir de proxy pour le consentement d’un utilisateur, et la portée des autorisations accordées peut varier considérablement. Vous pouvez hiérarchiser vos enquêtes OAuth en tenant compte de l’étendue de l’accès fourni par chaque subvention.

Étant donné que différentes étendues comportent différents niveaux de risque pour votre organisation, vous pouvez faire varier les normes de vos enquêtes en fonction des autorisations accordées. Concentrez-vous davantage sur les subventions dont la portée est plus susceptible de donner accès à des informations critiques, telles que les informations personnelles identifiables (PII) ou la propriété intellectuelle, ou sur les subventions qui peuvent apporter des modifications à une candidature.

Et, vous voudrez peut-être examiner les outils qui peuvent assembler un inventaire de toutes les subventions OAuth pour vous, ainsi que les étendues et Scores de risque OAuth pour faciliter ce processus.

Évaluez les fournisseurs OAuth et leur réputation.

Évaluez si le fournisseur responsable de l’émission de la subvention OAuth est digne de confiance. Par exemple, vous pouvez consulter la page de sécurité du fournisseur, consulter ses certifications de sécurité et vous assurer que son programme de sécurité suit les meilleures pratiques.

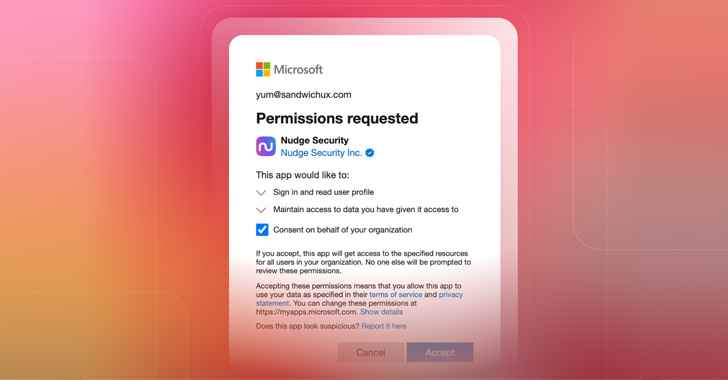

Certains signaux de réputation peuvent vous aider à comprendre le niveau de confiance que d’autres organisations accordent à la subvention. Par exemple, Microsoft et Google ont tous deux des systèmes de vérification de l’identité des éditeurs d’applications, ce qui peut vous donner plus de confiance dans la subvention. Cependant, des attaquants ont réussi à exploiter des statuts d’éditeur vérifiés dans attaques récentesles praticiens doivent donc les considérer comme un signal utile plutôt que comme une évaluation définitive de la fiabilité d’une application.

La popularité d’une candidature particulière, et d’une subvention particulière, peut fournir encore un autre indicateur de confiance. Si la subvention n’est pas nouvelle pour votre organisation, vous pouvez évaluer sa popularité au sein de votre propre effectif en examinant combien de vos propres employés l’utilisent et à quelle fréquence. Vous pouvez même étendre cela à la popularité ou au nombre d’installations en dehors de votre organisation dans le cas où l’application OAuth est présente sur le marché Google.

Vérifiez les domaines de la subvention OAuth.

Avant de pouvoir compter sur la réputation d’une marque, vous devez vous assurer que les subventions répertoriées appartiennent bien au fournisseur que vous essayez de vérifier. La vérification des domaines d’une subvention peut vous aider à déterminer si un fournisseur soutient réellement cette subvention OAuth particulière, ou si la subvention a été créée par quelqu’un essayant de s’appuyer sur la réputation d’une marque légitime.

Par exemple, si l’URL de réponse de la subvention est calendly3.com, vous devez vous assurer qu’il s’agit bien d’un domaine Calendly et non d’un imitateur malveillant. Vous devez vérifier si le nom de la subvention correspond à l’URL et si le domaine a été approuvé par Google.

Examinez l’adresse e-mail de l’éditeur.

Vous pouvez obtenir des informations supplémentaires sur la légitimité d’une subvention en consultant l’e-mail de l’éditeur, qui est l’adresse e-mail utilisée pour enregistrer l’ID client utilisé par le jeton OAuth.

Parfois, un éditeur de subventions OAuth utilise une adresse e-mail personnelle d’un fournisseur de messagerie gratuite comme Gmail, ce qui peut indiquer un certain risque. Si tel est le cas, vous pouvez examiner la réputation de cet e-mail pour comprendre la probabilité qu’il ait été utilisé à des fins malveillantes. Par exemple, assurez-vous qu’il n’y a pas d’informations d’identification compromises qui pourraient permettre à un mauvais acteur de prendre le contrôle du compte de messagerie. Microsoft a récemment mis en garde les acteurs de la menace exploitant des comptes Exchange Online volés pour diffuser du spam en utilisant applications OAuth malveillantes. Les acteurs ont obtenu un accès initial aux comptes volés à l’aide d’attaques de bourrage d’informations d’identification, ce qui signifie que des informations d’identification compromises auraient été un indicateur précoce de risque.

Évaluez comment le fournisseur accède à votre environnement.

Garder un œil sur la façon dont un fournisseur accède à votre environnement peut vous aider à signaler les changements soudains et à identifier les activités suspectes. Par exemple, supposons que vous autorisez une autorisation OAuth à accéder à la messagerie de votre organisation. Pendant trois mois, ils y accèdent en appelant les API Google Workspace depuis Amazon AWS. Soudain, vous recevez un appel d’API à haut risque provenant d’une infrastructure complètement différente (nœud de sortie TOR, réseau proxy, VPS, etc.). Peut-être que le fournisseur a été compromis ou que les informations d’identification de l’application ont été volées. Si vous surveillez l’activité liée à la façon dont ces fournisseurs accèdent à votre environnement, ce type de changement peut indiquer un problème potentiel.

La capacité de votre organisation à surveiller cette activité peut dépendre du niveau de service que vous payez. Par exemple, Google a besoin d’une licence spéciale pour accéder à un flux d’activité qui révèle le nom des API dans votre environnement, ainsi que le moment et la manière dont elles sont accessibles. Si vous ne payez pas pour le flux d’activité et qu’un incident se produit, vous pouvez être aveugle.

Microsoft, d’autre part, a récemment changé sa position sur l’accès aux journaux en choisissant de rendre les journaux du cloud disponibles pour tous les utilisateurs plutôt que pour les seuls détenteurs de licences premium. Le changement a suivi pression du CISA et d’autres après que les comptes de messagerie du gouvernement de plusieurs agences ont été piratés, ce qui n’aurait pas été détectable sans la journalisation premium disponible pour au moins une des parties concernées.

Surveillez la posture de sécurité de vos fournisseurs OAuth.

Dans le cadre de votre surveillance continue, gardez un œil sur les attaques de grande envergure de la chaîne d’approvisionnement qui pourraient avoir affecté vos fournisseurs OAuth. Si un fournisseur de la chaîne d’approvisionnement de votre fournisseur subit une violation de données, cela pourrait-il compromettre votre propre sécurité ?

De même, tenez compte de l’effet des vulnérabilités majeures sur les fournisseurs sur lesquels vous comptez. Lorsqu’une vulnérabilité largement exploitée comme celles trouvées dans Apache Log4j devient publique, évaluez si l’un des fournisseurs disposant d’un accès OAuth à votre environnement pourrait être affecté. De même, vous devez prêter attention aux vulnérabilités au sein des subventions OAuth elles-mêmes, comme le Mauvaise configuration Microsoft « nOAuth » qui peuvent permettre à de mauvais acteurs de prendre le contrôle des comptes concernés. Si vous pensez que vos fournisseurs peuvent être affectés, vous pouvez choisir de prendre une mesure telle que la révocation de ces subventions jusqu’à ce que vous sachiez que la vulnérabilité a été résolue.

Enquêtez et révoquez les subventions OAuth à haut risque avec Nudge Security.

Nudge Security est un Plateforme de gestion SaaS pour une gouvernance et une sécurité informatiques modernes. Il offre une visibilité complète de chaque actif SaaS et cloud jamais créé par quiconque dans votre organisation, y compris les subventions OAuth. La plate-forme fournit un inventaire de chaque subvention OAuth d’application à application jamais créée dans votre organisation, ainsi que des informations sur les risques OAuth comme le type de subvention, l’âge, le nombre de portées, qui a accordé l’accès et un score de risque OAuth global. Grâce à cette visibilité, les utilisateurs peuvent facilement effectuer des examens OAuth, évaluer les risques et même révoquer les subventions OAuth en seulement deux clics. Essayez-le gratuitement.

Note: Cet article a été rédigé de manière experte et contribué par Jaime Blasco, CTO et co-fondateur de Nudge Security.