Les auteurs de la menace exploitent de fausses offres d’emploi sur Facebook pour inciter des cibles potentielles à installer un nouveau malware voleur basé sur Windows, nommé Ov3r_Stealer.

« Ce malware est conçu pour voler des informations d’identification et des portefeuilles cryptographiques et les envoyer vers un canal Telegram surveillé par l’acteur malveillant », Trustwave SpiderLabs dit dans un rapport partagé avec The Hacker News.

Ov3r_Stealer est capable de siphonner l’emplacement basé sur l’adresse IP, les informations sur le matériel, les mots de passe, les cookies, les informations de carte de crédit, les remplissages automatiques, les extensions de navigateur, les portefeuilles cryptographiques, les documents Microsoft Office et une liste de produits antivirus installés sur l’hôte compromis.

Bien que l’objectif final exact de la campagne soit inconnu, il est probable que les informations volées soient proposées à la vente à d’autres acteurs malveillants. Une autre possibilité est qu’Ov3r_Stealer soit mis à jour au fil du temps pour agir comme un Chargeur de type QakBot pour des charges utiles supplémentaires, y compris des ransomwares.

Le point de départ de l’attaque est un fichier PDF militarisé qui prétend être un fichier hébergé sur OneDrive, invitant les utilisateurs à cliquer sur un bouton « Accéder au document » intégré.

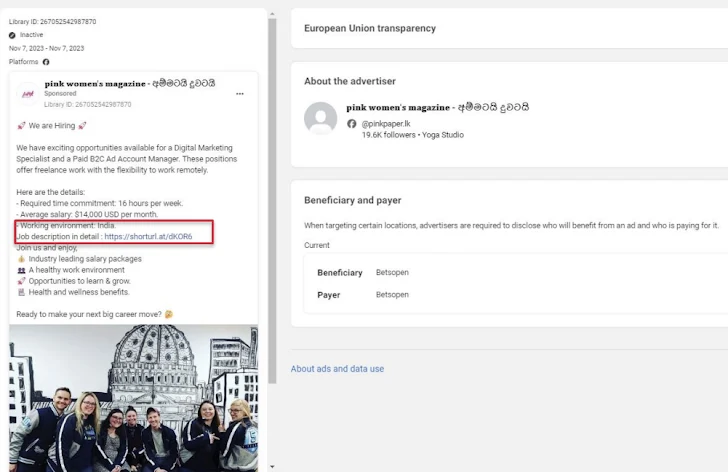

Trustwave a déclaré avoir identifié le fichier PDF partagé sur un faux compte Facebook se faisant passer pour le PDG d’Amazon, Andy Jassy, ainsi que via des publicités Facebook pour des emplois de publicité numérique.

Les utilisateurs qui finissent par cliquer sur le bouton reçoivent un fichier de raccourci Internet (.URL) qui se fait passer pour un document DocuSign hébergé sur le réseau de diffusion de contenu (CDN) de Discord. Le fichier de raccourci agit ensuite comme un canal pour fournir un fichier d’élément du panneau de configuration (.CPL), qui est ensuite exécuté à l’aide du binaire du processus du Panneau de configuration Windows (« control.exe« ).

L’exécution du fichier CPL conduit à la récupération d’un chargeur PowerShell (« DATA1.txt ») depuis un dépôt GitHub pour finalement lancer Ov3r_Stealer.

Il convient de noter à ce stade qu’une chaîne d’infection presque identique a été récemment révélée par Trend Micro comme ayant été utilisée par des acteurs malveillants pour supprimer un autre voleur appelé Phemadrone Stealer en exploitant la faille de contournement de Microsoft Windows Defender SmartScreen (CVE-2023-36025, Score CVSS : 8,8).

Les similitudes s’étendent au référentiel GitHub utilisé (nateeintanan2527) et au fait qu’Ov3r_Stealer partage des chevauchements au niveau du code avec Phemadrone.

« Ce malware a été récemment signalé, et il se peut que Phhemedrone ait été réutilisé et renommé Ov3r_Stealer », a déclaré Trustwave. « La principale différence entre les deux est que Phemadrone est écrit en C#. »

Ces résultats surviennent alors que Hudson Rock a révélé que les acteurs de la menace annoncent leur accès aux portails de demandes d’application de la loi de grandes organisations telles que Binance, Google, Méta et TikTok en exploitant les informations d’identification obtenues à partir d’infections infostealer.

Ils font également suite à l’émergence d’une catégorie d’infections appelées CrackedCantil qui utilisent des logiciels piratés comme vecteur d’accès initial pour supprimer des chargeurs tels que PrivateLoader et SmokeLoader, puis agissent ensuite comme un mécanisme de livraison pour les voleurs d’informations, les mineurs de crypto, les botnets proxy et les ransomwares.