Les chasseurs de menaces ont découvert un ensemble de sept packages sur le référentiel Python Package Index (PyPI) conçus pour voler Phrases mnémoniques BIP39 utilisé pour récupérer les clés privées d’un portefeuille de crypto-monnaie.

La campagne d’attaque de la chaîne d’approvisionnement logicielle a été baptisée BIPClip par ReversingLabs. Les packages ont été téléchargés collectivement 7 451 fois avant d’être supprimés de PyPI. La liste des packages est la suivante –

BIPClip, qui s’adresse aux développeurs travaillant sur des projets liés à la génération et à la sécurisation de portefeuilles de crypto-monnaie, serait actif depuis au moins le 4 décembre 2022, date à laquelle hashdecrypt a été publié pour la première fois dans le registre.

« Ce n’est que la dernière campagne de chaîne d’approvisionnement logicielle visant à cibler les actifs cryptographiques », a déclaré le chercheur en sécurité Karlo Zanki. dit dans un rapport partagé avec The Hacker News. « Cela confirme que la crypto-monnaie continue d’être l’une des cibles les plus populaires pour les acteurs de la menace de la chaîne d’approvisionnement. »

Signe que les auteurs de la campagne ont pris soin d’éviter d’être détectés, l’un des packages en question — mnemonic_to_address — était dépourvu de toute fonctionnalité malveillante, à l’exception de la liste bip39-mnemonic-decrypt comme dépendance, qui contenait le composant malveillant. .

« Même s’ils ont choisi d’examiner les dépendances du package, le nom du module importé et la fonction invoquée sont soigneusement choisis pour imiter les fonctions légitimes et ne pas éveiller les soupçons, car les implémentations de la norme BIP39 incluent de nombreuses opérations cryptographiques », a expliqué Zanki.

Le package, quant à lui, est conçu pour voler des phrases mnémoniques et exfiltrer les informations vers un serveur contrôlé par un acteur.

Deux autres packages identifiés par ReversingLabs – public-address-generator et erc20-scanner – fonctionnent de manière analogue, le premier agissant comme un leurre pour transmettre les phrases mnémoniques au même serveur de commande et de contrôle (C2).

D’un autre côté, hashdecrypts fonctionne un peu différemment dans la mesure où il n’est pas conçu pour fonctionner en paire et contient en lui-même un code presque identique pour récolter les données.

Le package, selon la société de sécurité de la chaîne d’approvisionnement de logiciels, comprend des références à un profil GitHub nommé « HashSnake », qui comprend un référentiel appelé hCrypto qui est présenté comme un moyen d’extraire des phrases mnémoniques de portefeuilles cryptographiques à l’aide du package hashdecrypts.

Un examen plus approfondi du dépôt valider l’historique révèle que la campagne est en cours depuis plus d’un an sur la base du fait que l’un des scripts Python a précédemment importé le package hashdecrypt (sans le « s ») au lieu de hashdecrypts jusqu’au 1er mars 2024, la même date à laquelle hashdecrypts a été téléchargé sur PyPI. .

Il convient de souligner que les acteurs malveillants derrière le compte HashSnake sont également présents sur Télégramme et Youtube pour annoncer leur warez. Ceci comprend publier une vidéo le 7 septembre 2022, présentant un outil de vérification des journaux de chiffrement baptisé xMultiChecker 2.0.

« Le contenu de chacun des colis découverts a été soigneusement conçu pour les rendre moins suspects », a déclaré Zanki.

« Ils étaient concentrés sur la compromission des portefeuilles cryptographiques et le vol des cryptomonnaies qu’ils contenaient. Cette absence d’un programme et d’ambitions plus larges rendait moins probable que cette campagne fasse échouer les outils de sécurité et de surveillance déployés au sein des organisations compromises. »

Les résultats soulignent une fois de plus les menaces de sécurité qui se cachent dans les référentiels de packages open source, exacerbées par le fait que des services légitimes comme GitHub sont utilisés comme canal pour distribuer des logiciels malveillants.

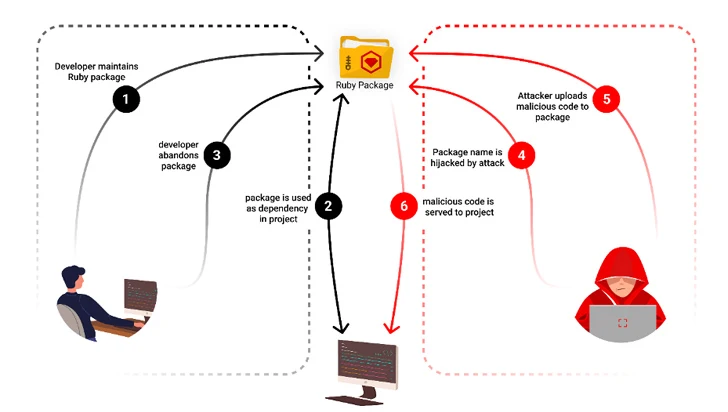

En outre, les projets abandonnés deviennent un vecteur attrayant pour les acteurs malveillants qui souhaitent prendre le contrôle des comptes des développeurs et publier des versions trojanisées qui pourraient ensuite ouvrir la voie à des attaques à grande échelle sur la chaîne d’approvisionnement.

« Les actifs numériques abandonnés ne sont pas des reliques du passé ; ce sont des bombes à retardement et les attaquants en profitent de plus en plus, les transformant en chevaux de Troie au sein des écosystèmes open source », Checkmarx noté le mois dernier.

« MavenGate et Cosses de cacao des études de cas mettent en évidence comment des domaines et sous-domaines abandonnés pourraient être détournés pour induire les utilisateurs en erreur et propager des intentions malveillantes.