Les chercheurs en cybersécurité ont détecté dans la nature une autre variante de la famille des ransomwares Phobos connue sous le nom de Faust.

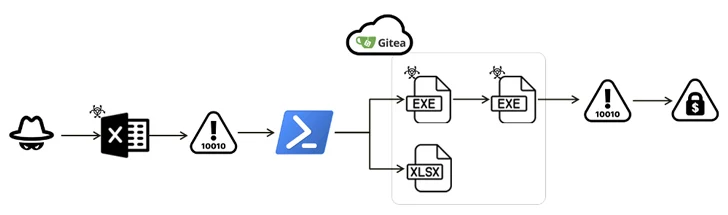

Fortinet FortiGuard Labs, qui a détaillé la dernière itération du ransomware, a déclaré qu’il se propage au moyen d’une infection qui délivre un document Microsoft Excel (.XLAM) contenant un script VBA.

« Les attaquants ont utilisé le service Gitea pour stocker plusieurs fichiers codés en Base64, chacun contenant un binaire malveillant », a déclaré la chercheuse en sécurité Cara Lin. dit dans un rapport technique publié la semaine dernière. « Lorsque ces fichiers sont injectés dans la mémoire d’un système, ils lancent une attaque de chiffrement de fichiers. »

Faust est le dernier ajout à plusieurs variantes de ransomware de la famille Phobos, notamment Eking, Eight, Elbie, Devos et 8Base. Il convient de noter que Faust a déjà été documenté par Cisco Talos en novembre 2023.

La société de cybersécurité a décrit la variante comme active depuis 2022 et « ne cible pas des industries ou des régions spécifiques ».

La chaîne d’attaque commence par un document XLAM qui, une fois ouvert, télécharge des données codées en Base64 depuis Gitea afin de sauvegarder un fichier XLSX inoffensif, tout en récupérant furtivement un exécutable qui se fait passer pour un programme de mise à jour du logiciel AVG AntiVirus (« AVG updater. exe »).

Le binaire, pour sa part, fonctionne comme un téléchargeur pour récupérer et lancer un autre exécutable nommé « SmartScreen Defender Windows.exe » afin de relancer son processus de cryptage en employant une attaque sans fichier pour déployer le shellcode malveillant.

« La variante Faust présente la capacité de maintenir la persistance dans un environnement et de créer plusieurs threads pour une exécution efficace », a déclaré Lin.

Ce développement intervient alors que de nouvelles familles de ransomwares telles que Albabat (alias White Bat), Kasseika, Kuiper, Mimuset SANS NOM ont gagné du terrain, le premier étant un malware basé sur Rust distribué sous la forme de logiciels frauduleux tels qu’un faux outil d’activation numérique de Windows 10 et un programme de triche pour le jeu Counter-Strike 2.

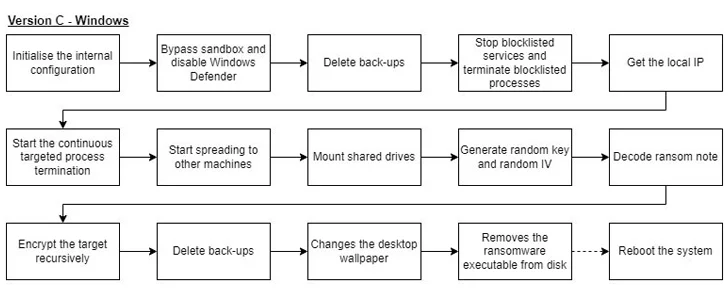

Trellix, qui a examiné les versions Windows, Linux et macOS de Kuiper plus tôt ce mois-ci, a attribué le ransomware basé sur Golang à un acteur malveillant nommé RobinHood, qui en a fait la première publicité sur des forums clandestins en septembre 2023.

« La nature axée sur la concurrence de Golang profite ici à l’acteur malveillant, en évitant les conditions de concurrence et d’autres problèmes courants lorsqu’il s’agit de plusieurs threads, ce qui aurait autrement été une (presque) certitude », a déclaré le chercheur en sécurité Max Kersten. dit.

« Un autre facteur exploité par le ransomware Kuiper, qui explique également la popularité croissante de Golang, sont les capacités multiplateformes du langage pour créer des builds pour une variété de plates-formes. Cette flexibilité permet aux attaquants d’adapter leur code avec peu d’effort, d’autant plus que le La majorité de la base de code (c’est-à-dire l’activité liée au chiffrement) est du pur Golang et ne nécessite aucune réécriture pour une plate-forme différente.

NONAME se distingue également par le fait que son site de fuite de données imite celui du groupe LockBit, évoquant la possibilité qu’il s’agisse soit d’un autre LockBit, soit qu’il collecte des bases de données divulguées partagées par LockBit sur le portail officiel des fuites, chercheur Rakesh Krishnan souligné.

Les résultats font suite à un rapport de la société française de cybersécurité Intrinsec qui a connecté le ransomware naissant 3AM (également orthographié ThreeAM) au ransomware Royal/BlackSuit, qui, à son tour, est apparu après la fermeture du syndicat de cybercriminalité Conti en mai 2022.

Les liens proviennent d’un « chevauchement important » dans les tactiques et les canaux de communication entre le ransomware 3 AM et « l’infrastructure partagée de l’ancien lien Conti-Ryuk-TrickBot ».

Ce n’est pas tout. Des acteurs de ransomware ont été observés une fois de plus utilisant TeamViewer comme vecteur d’accès initial pour violer les environnements cibles et tenter de déployer des chiffreurs basés sur le générateur de ransomware LockBit, qui fuite en septembre 2022.

« Les acteurs malveillants recherchent tous les moyens disponibles d’accès aux points de terminaison individuels pour faire des ravages et éventuellement étendre leur portée plus loin dans l’infrastructure », a déclaré la société de cybersécurité Huntress. dit.

Ces dernières semaines, LockBit 3.0 a également été distribué sous la forme de fichiers Microsoft Word déguisés en CV ciblant des entités en Corée du Sud, selon l’AhnLab Security Intelligence Center (UNE SECONDE).