Les organisations de services bancaires et financiers sont la cible d’une nouvelle attaque de phishing et de compromission des e-mails professionnels (BEC) en plusieurs étapes, a révélé Microsoft.

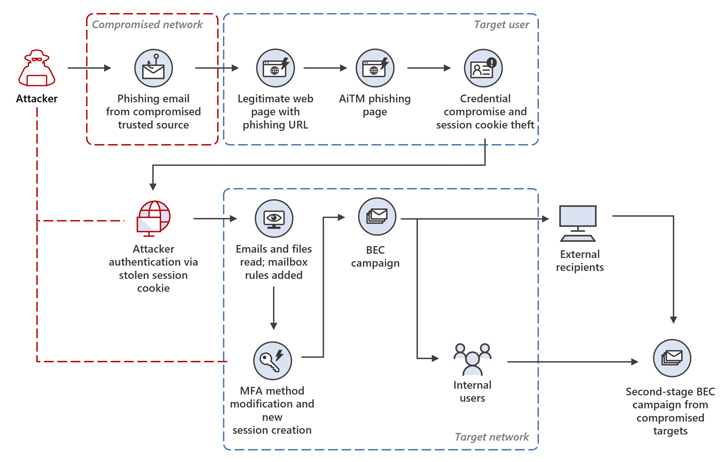

« L’attaque provenait d’un fournisseur de confiance compromis et s’est transformée en une série d’attaques AiTM et d’activités BEC de suivi couvrant plusieurs organisations », a déclaré le géant de la technologie. divulgué dans un rapport jeudi.

Microsoft, qui suit le cluster sous son nouveau nom Tempête-1167a dénoncé l’utilisation par le groupe d’un proxy indirect pour mener à bien l’attaque.

Cela a permis aux attaquants d’adapter de manière flexible les pages de phishing à leurs cibles et de voler des cookies de session, soulignant la sophistication continue des attaques AitM.

Le modus operandi est différent des autres campagnes AitM où les pages leurres agissent comme un proxy inverse pour récolter les informations d’identification et les mots de passe à usage unique (TOTP) saisis par les victimes.

« L’attaquant a présenté aux cibles un site Web qui imitait la page de connexion de l’application ciblée, comme dans les attaques de phishing traditionnelles, hébergées sur un service cloud », a déclaré Microsoft.

« Ladite page de connexion contenait des ressources chargées à partir d’un serveur contrôlé par l’attaquant, qui a lancé une session d’authentification avec le fournisseur d’authentification de l’application cible à l’aide des informations d’identification de la victime. »

Les chaînes d’attaque commencent par un e-mail de phishing qui pointe vers un lien qui, lorsqu’il est cliqué, redirige une victime vers une page de connexion Microsoft usurpée et entre ses informations d’identification et ses TOTP.

Les mots de passe et les cookies de session récoltés sont ensuite utilisés pour usurper l’identité de l’utilisateur et obtenir un accès non autorisé à la boîte de réception des e-mails au moyen d’une attaque par relecture. L’accès est ensuite abusé pour mettre la main sur des e-mails sensibles et orchestrer une attaque BEC.

De plus, une nouvelle méthode d’authentification à deux facteurs basée sur SMS est ajoutée au compte cible afin de se connecter à l’aide des informations d’identification volées sans attirer l’attention.

Dans l’incident analysé par Microsoft, l’attaquant aurait lancé une campagne de spam de masse, envoyant plus de 16 000 e-mails aux contacts de l’utilisateur compromis, tant à l’intérieur qu’à l’extérieur de l’organisation, ainsi que des listes de distribution.

L’adversaire a également été observé en train de prendre des mesures pour minimiser la détection et établir la persistance en répondant aux e-mails entrants, puis en prenant des mesures pour les supprimer de la boîte aux lettres.

En fin de compte, les destinataires des e-mails de phishing sont ciblés par une deuxième attaque AitM pour voler leurs informations d’identification et déclencher une nouvelle campagne de phishing à partir de la boîte de réception de l’un des utilisateurs dont le compte a été piraté à la suite de l’attaque AitM.

🔐 Maîtriser la sécurité des API : Comprendre votre véritable surface d’attaque

Découvrez les vulnérabilités inexploitées de votre écosystème d’API et prenez des mesures proactives pour une sécurité à toute épreuve. Rejoignez notre webinaire perspicace !

« Cette attaque montre la complexité des menaces AiTM et BEC, qui abusent des relations de confiance entre les vendeurs, les fournisseurs et d’autres organisations partenaires dans le but de fraude financière », a ajouté la société.

Le développement intervient moins d’un mois après Microsoft averti d’une recrudescence des attaques BEC et de l’évolution des tactiques employées par les cybercriminels, y compris l’utilisation de plates-formes, comme BulletProftLink, pour créer des campagnes de courrier malveillant à l’échelle industrielle.

Une autre tactique consiste à utiliser des adresses IP (protocole Internet) résidentielles pour faire apparaître des campagnes d’attaque générées localement, a déclaré le géant de la technologie.

« Les acteurs de la menace BEC achètent ensuite des adresses IP auprès de services IP résidentiels correspondant à l’emplacement de la victime, créant des proxies IP résidentiels qui permettent aux cybercriminels de masquer leur origine », a expliqué Redmond.

« Maintenant, armés d’un espace d’adressage localisé pour soutenir leurs activités malveillantes en plus des noms d’utilisateur et des mots de passe, les attaquants BEC peuvent masquer les mouvements, contourner les drapeaux de » voyage impossible « et ouvrir une passerelle pour mener d’autres attaques. »